サプライチェーン攻撃とは?〜サプライチェーンを狙った攻撃から学ぶ対策をわかりやすく解説〜

サプライチェーン攻撃とは

サプライチェーン攻撃とは、近年急増している攻撃手法です。ある程度セキュリティ対策が行われている大手企業、政府機関に対してではなく、特にサプライチェーンをターゲットとしたサイバー攻撃のことです。

ここ数年、独立行政法人情報処理推進機構(IPA)が発行する情報セキュリティ10大脅威(組織編)でも上位に取り上げられている「サプライチェーンの弱点を悪用した攻撃」が多くの日本企業を悩ませていると思います。

サプライチェーン攻撃の種類は、大きく分けて2つのパターンに整理されています

・ターゲット企業に関連する組織を狙ったサプライチェーン攻撃

セキュリティ対策があまり行き届いていない取引先や関連会社を経由して、ターゲット企業へインパクトを与える手口です。例えば、攻撃者は取引先企業のメールを盗聴し、取引先に成りすました偽装メールをターゲット企業に送信することで、ターゲット企業への侵入を試みます。機密情報を盗んだり、あるいはランサムウェアを用いたクリティカルな業務サービス停止を意図したサイバー攻撃などのケースがあります。

・ソフトウェアサプライチェーンを狙った攻撃

正規のサードパーティベンダーの更新プログラムを配布する仕組みを利用して、不正プログラムを配布するサイバー攻撃です。代表的な事例としては、2020年に発生したSolarWindsのケースです。

前者、後者ともに共通する点は、どれだけ高い壁(予防対策)を用意したとしても、たった一つの抜け穴から容易に侵入を許してしまう点です。複雑に絡み合うサプライチェーンを起点にインシデントが発生した場合。

・インシデントが自社のみで完結していないため影響調査、原因調査などのトレースが困難

・業務停止による機会損失はサプライチェーン企業だけでなく委託元の企業にも波及する

などの課題が考えられます。

これらのリスクを低減するためには、サイバー攻撃対策の防御モデルの考え方を元にインシデントの事前対策・検知・事後対策をバランス良く取る必要があります。

サプライチェーン攻撃に対する対策のポイント

サプライチェーン攻撃に対して各組織で取るべき対策はIPAの資料に説明があります。ポイントをまとめると以下となります。

事前対策(被害の予防)

・報告体制等の問題発生時の運用規則整備

・取引先や委託先の情報セキュリティ対応の確認、監査 など

検知・事後対策(被害を受けた後の対応)

・影響調査および原因の追究、対策の強化

・組織の方針に従い各所(上司、CSIRT、関係組織、公的機関等)へ報告、相談する など

Splunkによるサプライチェーン攻撃解決策のポイント

SplunkのSIEMデータプラットフォームは主に「検知・事後対策(被害を受けた後の対応)」のフェーズにおいて有効な対策です。Splunkを使ってDNS(Domain Name System)、 ネットワークトラフィック、ホストトラフィックログを分析することで、サプライチェーン攻撃で利用されるマルウェアのアクティビティの痕跡を探せるようになります。

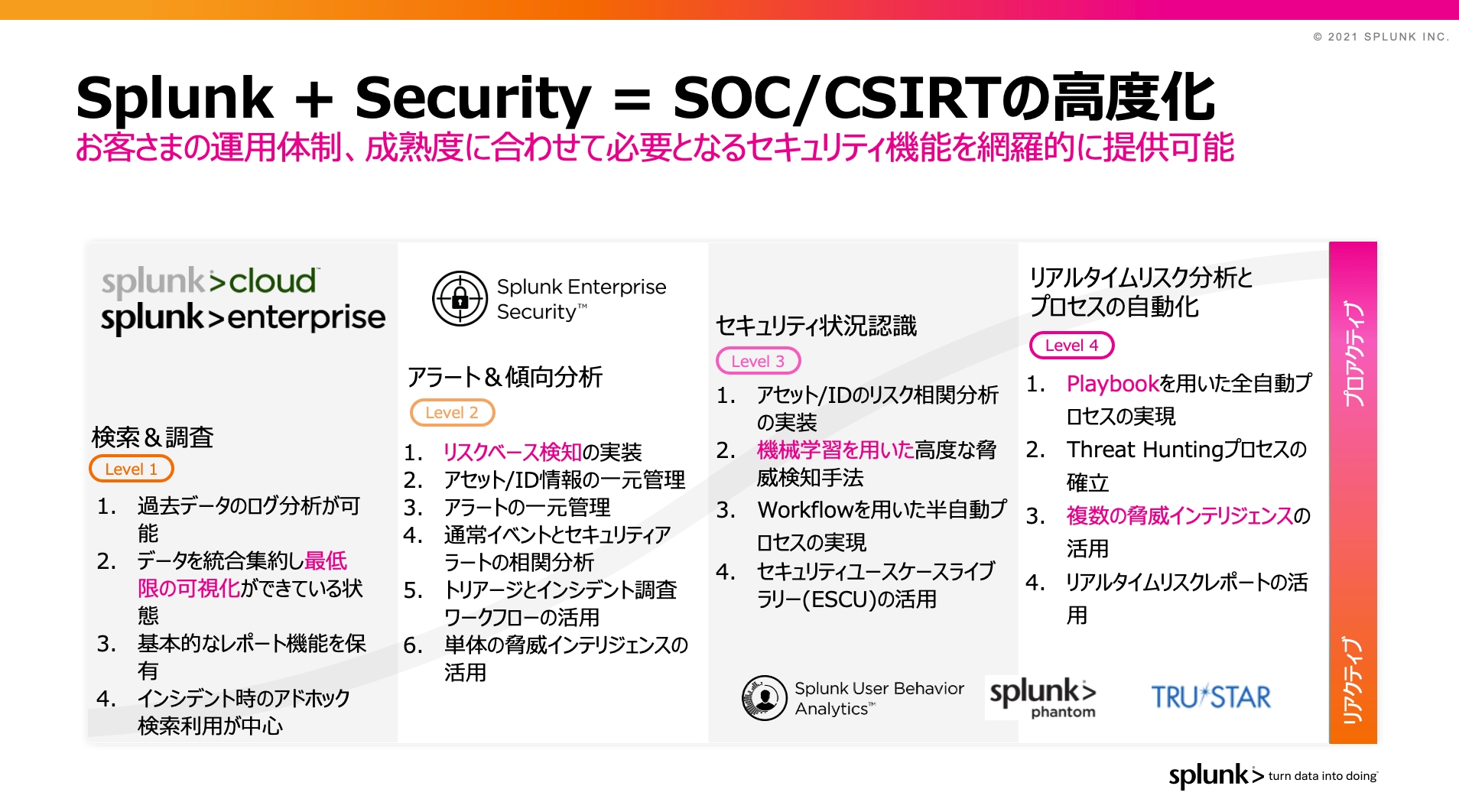

SplunkのSIEMデータプラットフォームを使いこなす上では運用リソース/体制面とバランスを考え、組織のセキュリティ成熟度に応じた段階的な導入をしていくアプローチがあります。Level 1として、有事の際の事後調査ができるようにログを集約しておくことから始めるのが一般的です。

SIEMの解説についてはこちら

図:セキュリティ成熟度モデル

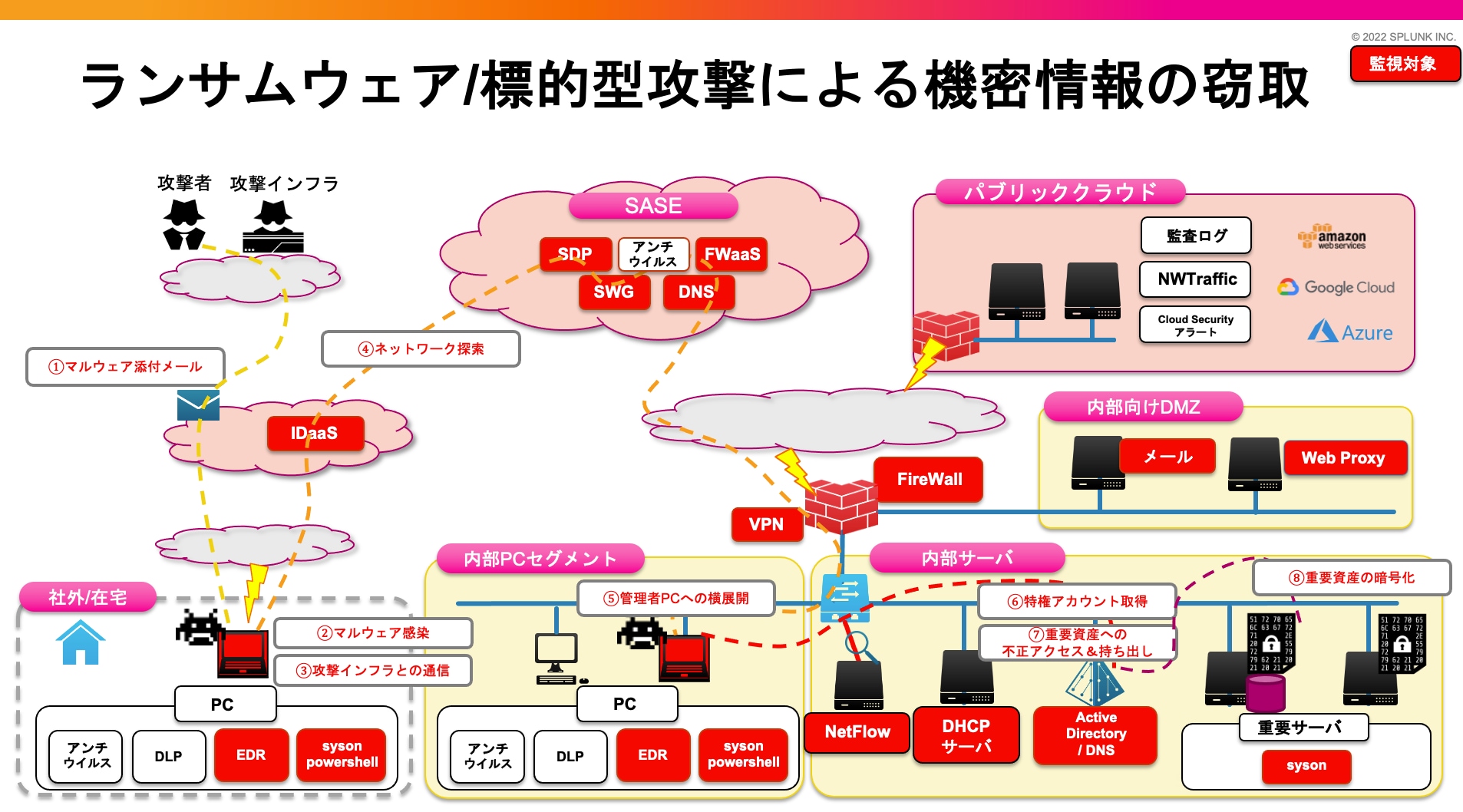

次に「SIEMに集めるべきログは何か?」という質問に対してはIPAが公開している「『高度標的型攻撃』対策に向けたシステム設計ガイド」が有効です。しかし昨今ではゼロトラストアーキテクチャを採用する企業も増えているため、IPAのガイドに加えて以下のようなデータを収集しておく事を推奨しています。

図:リスクシナリオに基づく取得データ例

組織の対策レベルをLevel 2に進めたい場合、集めたログに対してリスクシナリオ(例:ランサムウェア/標的型攻撃による機密情報の窃取)に基づいて相関ルールを設定し、セキュリティ監視運用を強化していきます。この時、ESCU(相関ルールパック)とリスクベースアラートの機能が分析精度の向上に役立ちます。ESCUには数百種類を超えるルールが用意されており、MITRE ATT&CKやサイバーキルチェーンのフレームに合わせてルール選定が可能となっています。

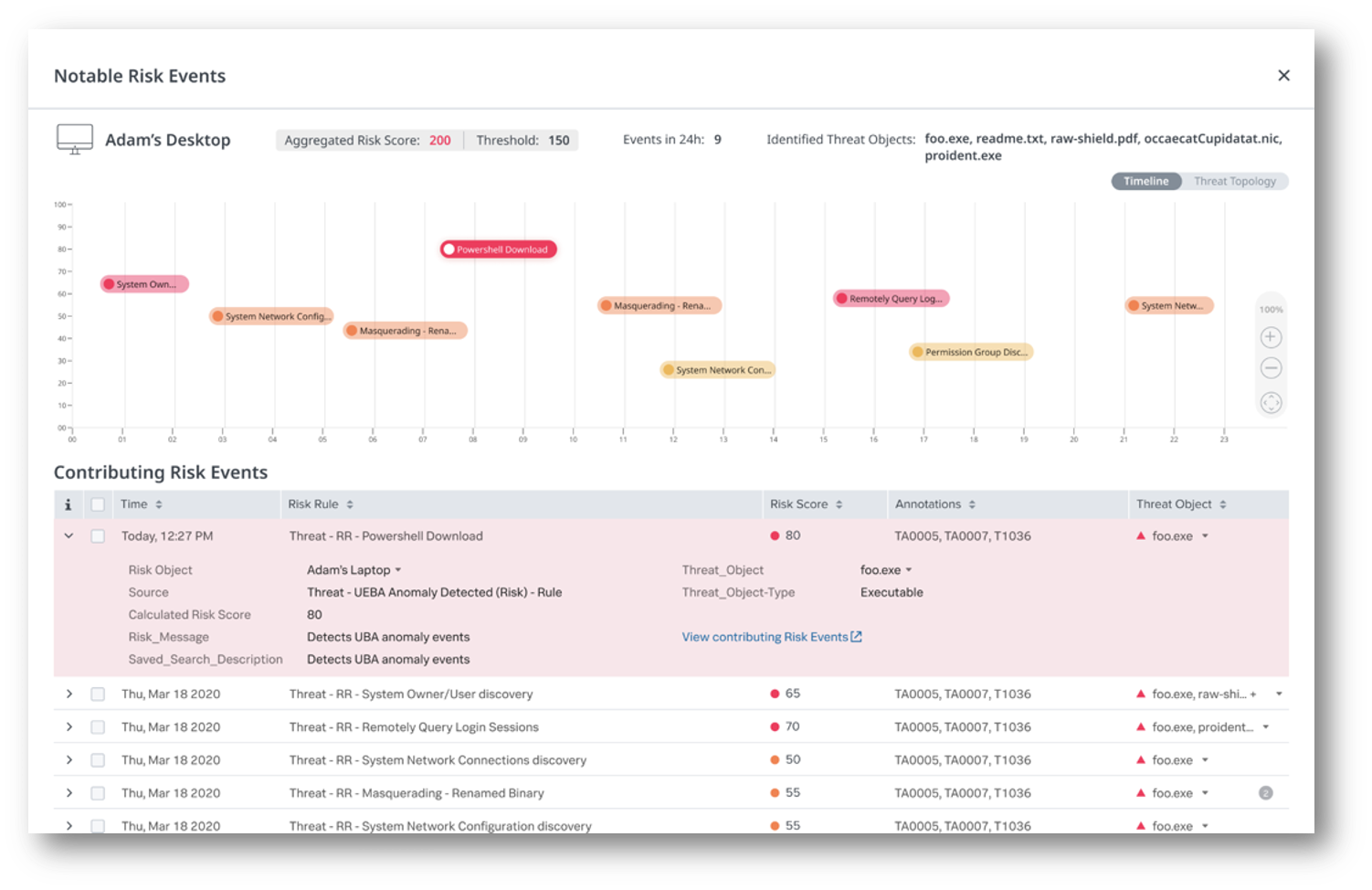

SIEMの相関ルールは不審な(グレーな)アクティビティを検知することを目的としています。そのため一つ一つのグレーなアクティビティは単体で評価するのではなく、ユーザー/アセット単位で重ね合わせて一定スコア以上(黒)になった対象からアラート対応をするというリスクベースアラート機能の活用を推奨します。

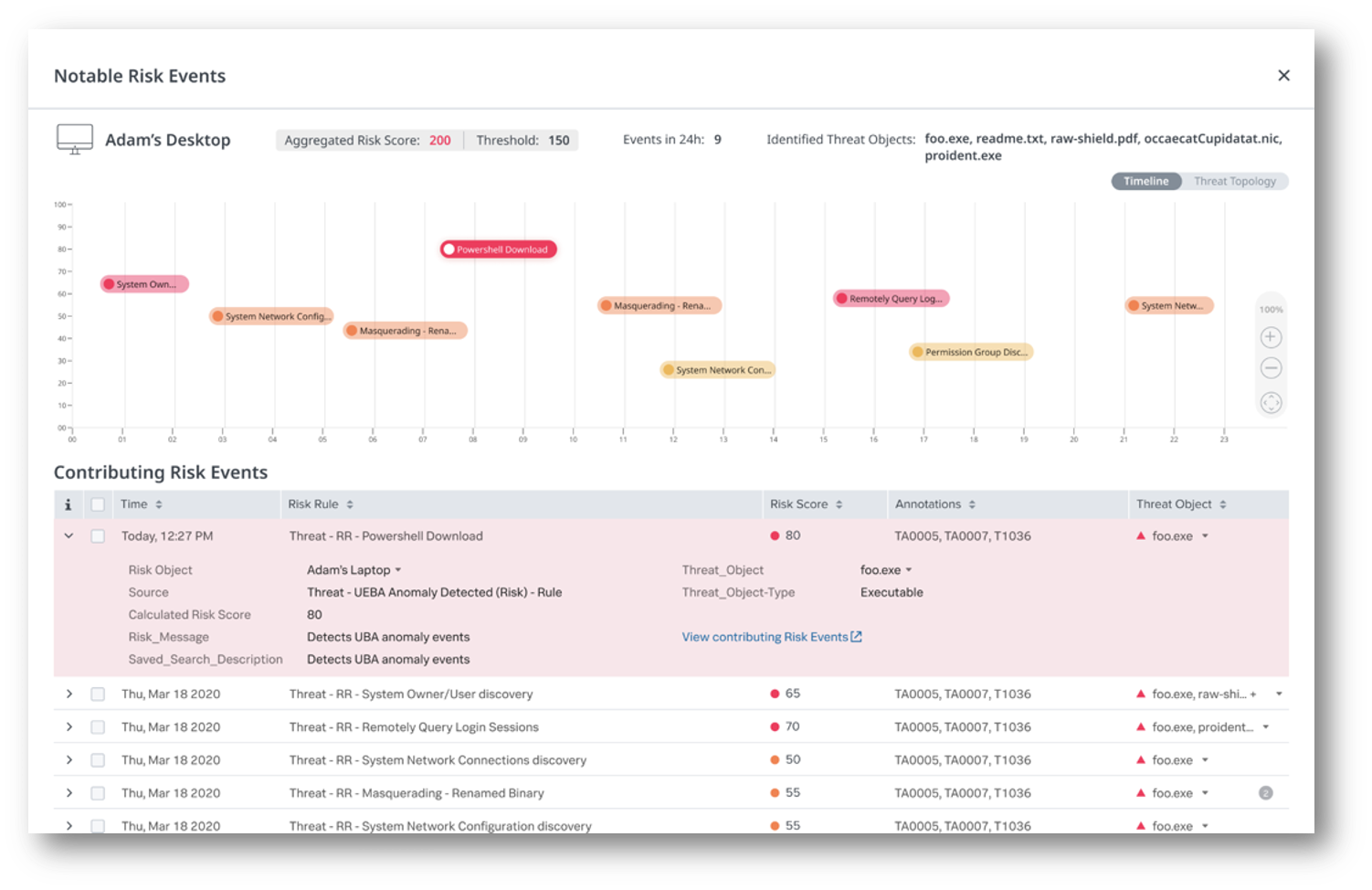

図:リスクベースアラートのタイムライン分析画面。

AdamのDesktopが24時間以内に300点を超す不審なアクティビティが検知されている事がわかる。

まずは、有事の際にすぐに影響調査と原因分析が行えるようにSIEMデータプラットフォームを準備しておくことで、委託元も委託先も迅速に説明責任を果たせる状態を作ることができます。Splunkを使った対策方法の詳細を知りたい方は、以下の記事もご参考ください。