Note de sécurité de Splunk pour Apache Log4j (CVE-2021-44228 et CVE-2021-45046)

Article mis à jour à 5h (heure de Paris), le 14/12/21

Une faille critique d’exécution de code arbitraire à distance touchant au moins Apache Log4j 2 (versions 2.0 à 2.14.1) a récemment été annoncée par Apache. Cette vulnérabilité est dénommée CVE-2021-44228 par MITRE et a reçu le niveau de sévérité le plus élevé de 10.0. La vulnérabilité est également surnommée Log4Shell par les chercheurs en cybersécurité. Si elle est exploitée, elle permet aux malfaiteurs de prendre potentiellement le contrôle total du système affecté.

Log4j 2 est un utilitaire de journalisation Java tiers open source couramment utilisé dans les services et les applications logicielles.

Splunk vérifie actuellement l’impact de la vulnérabilité sur tous ses produits compatibles et évalue les différentes options de correction et/ou d’atténuation. Cela inclut la mise en place de mesures proactives supplémentaires au sein de l’environnement interne de Splunk afin de répondre aux menaces dynamiques liées à CVE-2021-44228 et CVE-2021-45046. Les tableaux ci-dessous indiquent nos derniers conseils pour tous nos produits. Ces produits sont suivis séparément en fonction de leur utilisation locale ou cloud.

Consultez régulièrement cet article pour connaître les dernières informations. Nos clients peuvent créer des tickets d’assistance par les canaux habituels pour bénéficier de conseils personnalisés.

Instructions supplémentaires pour CVE-2021-45046

Splunk examine actuellement la dernière vulnérabilité (CVE-2021-45046) contenue dans la version 2.15.0 de Log4j. À l’heure actuelle, cette vulnérabilité a hérité d’un degré de sévérité de 3.7 (Moyen) de la part de MITRE. Splunk reste focalisé sur la publication de correctifs le plus rapidement possible pour CVE-2021-44228. De nouvelles versions pour corriger CVE-2021-45046 sont en cours de développement pour les produits affectés, ces versions concernent les produits énumérés ci-dessous. Consultez régulièrement cet article pour connaître les dernières informations.

Note de sécurité complémentaire pour les applications Splunk

Une note de sécurité complémentaire pour les applications Splunk a été publiée le 14/12/21.

Résumé de l’impact pour Splunk Enterprise et Splunk Cloud

La fonctionnalité de base de Splunk Enterprise n’utilise pas la version 2 de Log4j et n’est donc pas affectée. Si Data Fabric Search (DFS) est utilisé, il y a un impact car cette fonctionnalité exploite Log4j. Si vous n’utilisez pas DFS, il n’y a pas de vecteur d’attaque actif lié à CVE-2021-44228 ou CVE-2021-45046. Les instructions permettant de déterminer si vous utilisez DFS figurent dans la section « Supprimer Log4j version 2 de Splunk Enterprise » ci-dessous.

Toutes les versions non Windows récentes de Splunk Enterprise exploitent Log4j version 2 pour la fonctionnalité DFS. Les versions Windows de Splunk Enterprise n’exploitent pas Log4j version 2. Les clients peuvent suivre les instructions figurant dans la section « Supprimer Log4j version 2 de Splunk Enterprise » ci-dessous pour supprimer ces packages par mesure de précaution. Des correctifs officiels pour mettre à jour les packages Log4j et atténuer la vulnérabilité pour tous les scénarios d’utilisation sont disponibles et accessibles dans le tableau ci-dessous pour les versions 8.1 et 8.2. Ces correctifs sont la méthode à privilégier pour corriger la vulnérabilité CVE-2021-44228 dans Splunk Enterprise. Des correctifs pour CVE-2021-45046 sont en cours de développement.

Splunk Cloud n’est pas affecté par CVE-2021-44228 ou CVE-2021-45046. Pour savoir si les applications compatibles avec Splunk installées sur Splunk Enterprise ou Splunk Cloud sont affectées, consultez les tableaux ci-dessous.

Produits affectés

Les produits suivants sont affectés par CVE-2021-44228 et CVE-2021-45046. Sauf mention explicite, les correctifs corrigent aussi bien CVE-2021-44228 que CVE-2021-45046. Vous devez utiliser la dernière mise à jour disponible pour chaque produit affecté.

| Produit | Cloud/Local | Versions affectées | Version corrigée | Solution de contournement |

| Splunk Add-On for Java Management Extensions | Les deux | 5.2.0 et supérieure | CVE-2021-44228 : 5.2.1 CVE-2021-45046 : à déterminer |

À déterminer |

| Splunk Add-On for JBoss | Les deux | 3.0.0 et supérieure | CVE-2021-44228 : 3.0.1 CVE-2021-45046 : à déterminer |

À déterminer |

| Splunk Add-On for Tomcat | Les deux | 3.0.0 et supérieure | CVE-2021-44228 : 3.0.1 CVE-2021-45046 : à déterminer |

À déterminer |

| Data Stream Processor | Local | DSP 1.0.x, DSP 1.1.x, DSP 1.2.x | En attente | À déterminer |

| IT Essentials Work | Les deux | 4.11, 4.10.x (Cloud uniquement), 4.9.x | CVE-2021-44228 : 4.11.1, 4.10.3, 4.9.5, d’autres versions bénéficieront de correctifs en début de semaine |

Se reporter à Splunk Docs |

| IT Service Intelligence (ITSI) | Les deux | 4.11.0, 4.10.x (Cloud uniquement), 4.9.x, 4.8.x (Cloud uniquement), 4.7.x, 4.6.x, 4.5.x | CVE-2021-44228 : 4.11.1, 4.10.3, 4.9.5, 4.7.3, d’autres versions bénéficieront de correctifs en début de semaine CVE-2021-45046 : à déterminer |

Se reporter à Splunk Docs |

| Splunk Connect for Kafka | Local | Toutes les versions antérieures à la 2.0.4 | CVE-2021-44228 : 2.0.4 CVE-2021-45046 : 2.0.5 |

Version corrigée publiée le 14/12/21 |

| Splunk Enterprise (y compris les types d’instance tels que les forwarders lourds) | Local | Toutes les versions 8.1.x et 8.2.x non Windows compatibles seulement si DFS est utilisé. Se reporter à la section « Supprimer Log4j version 2 de Splunk Enterprise » ci-dessous pour obtenir les instructions pour les versions non compatibles. | CVE-2021-44228 : 8.1.7.1, 8.2.3.2 CVE-2021-45046 : à déterminer |

Se reporter à la section « Supprimer Log4j version 2 de Splunk Enterprise » ci-dessous |

| Splunk Enterprise Amazon Machine Image (AMI) | Local | Voir Splunk Enterprise | CVE-2021-44228 : 8.2.3.2 publiée sur l’AWS Marketplace CVE-2021-45046 : à déterminer |

À déterminer |

| Splunk Enterprise Docker Container | Local | Voir Splunk Enterprise | En attente | À déterminer |

| Splunk Logging Library for Java | Local | 1.11.0 | CVE-2021-44228 : 1.11.1 CVE-2021-45046 : à déterminer |

À déterminer |

| Stream Processor Service | Cloud | Version actuelle | En attente | À déterminer |

--

Produits non vulnérables

Nos investigations ont indiqué que ces produits ne sont pas affectés par CVE-2021-44228 ou CVE-2021-45046.

- Admin Config Service

- Analytics Workspace

- Behavior Analytics

- Dashboard Studio

- Developer Tools: AppInspect

- Enterprise Security

- Intelligence Management (TruSTAR)

- KV Service

- Mission Control

- MLTK

- Operator for Kubernetes

- Security Analytics for AWS

- SignalFx Smart Agent

- SOAR Cloud (Phantom)

- SOAR (On-Premises)

- Splunk Application Performance Monitoring

- Splunk Augmented Reality

- Splunk Cloud Data Manager (SCDM)

- Splunk Connect for Kubernetes

- Splunk Connect for SNMP

- Splunk Connect for Syslog

- Splunk DB Connect

- Splunk Enterprise Cloud

- Splunk Infrastructure Monitoring

- Splunk Log Observer

- Splunk Mint

- Splunk Mobile

- Splunk Network Performance Monitoring

- Splunk On-Call/Victor Ops

- Splunk Open Telemetry Distributions

- Splunk Profiling

- Splunk Real User Monitoring

- Splunk Secure Gateway (Spacebridge)

- Splunk Synthetics

- Splunk TV

- Splunk Universal Forwarder (UF)

- Splunk User Behavior Analytics (UBA)

Supprimer Log4j version 2 de Splunk Enterprise

Les instructions contenues dans cette section sont à utiliser dans l’éventualité où Splunk Enterprise ne peut pas être mis à jour avec les correctifs officiels pour les versions 8.1 et 8.2.

Si l’instance de Splunk Enterprise n’exploite pas DFS, la présence de ces bibliothèques n’introduit pas de vecteur d’attaque actif. Par mesure de précaution, vous pouvez supprimer les répertoires et les fichiers .jar inutilisés de vos instances de Splunk Enterprise dans les chemins suivants :

- $SPLUNK_HOME/bin/jars/vendors/spark

- $SPLUNK_HOME/bin/jars/vendors/libs/splunk-library-javalogging-*.jar

- $SPLUNK_HOME/bin/jars/thirdparty/hive*

- $SPLUNK_HOME/etc/apps/splunk_archiver/java-bin/jars/*

Une fois ces fichiers .jar supprimés, un administrateur pourra rencontrer des erreurs d’intégrité des fichiers au démarrage de Splunk, liées à ces fichiers .jar. Ces erreurs sont normales car vous supprimez ces fichiers .jar inutilisés pour contourner le problème. Vous pouvez ignorer ces erreurs.

Les fichiers .jar ayant le même nom que les fichiers trouvés dans les répertoires ci-dessus, mais détectés dans d’autres répertoires que sur vos instances Splunk, proviennent vraisemblablement de l’utilisation habituelle de Splunk (par ex. réplication de regroupements de search heads) et peuvent être supprimés en toute sécurité. Si des fichiers apparaissent depuis l’appli splunk_archiver, la désactivation de la recherche par défaut Bucket Copy Trigger dans cette appli devrait permettre d’arrêter ce comportement.

*Étant donné qu’un forwarder lourd Splunk Heavyweight Forwarder (HWF) est une copie d’instance complète de Splunk Enterprise avec la fonction de transmission activée, les solutions d’atténuation proposées ci-dessus peuvent également être appliquées aux instances HWF.

Déterminer si DFS est utilisé

Pour déterminer si Distributed Fabric Search est utilisé, vous pouvez exécuter la requête suivante depuis un search head Splunk :

| history | search search=*dfsjob* | rex field=search "(?P\|\s*dfsjob)" | search dfs_cmd=* and search!=*eval* | where len(dfs_cmd) > 0 Si la recherche ci-dessus renvoie des résultats, alors DFS est activé et des recherches ont été effectuées à l’aide de la fonctionnalité. Vous pouvez également chercher le paramètre « disabled=false » dans server.conf pour déterminer si DFS est activé.

Déterminer si Hadoop Data Roll est utilisé

Même si la fonctionnalité Hadoop Data Roll (un archiveur) n’introduit pas de vecteur d’attaque actif, les utilisateurs qui n’utilisent pas cette fonctionnalité peuvent choisir de supprimer les fichiers Log4j par mesure de précaution. Pour déterminer si cette fonctionnalité est utilisée, vous pouvez exécuter la requête suivante depuis un search head Splunk :

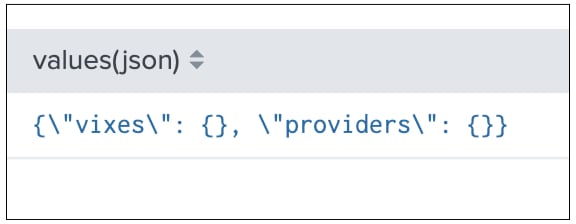

index=_internal source=*/splunk_archiver.log| rex field=_raw "json=\"(?P

Si la recherche ci-dessus renvoie les résultats suivants, alors Hadoop Data Roll n’est PAS utilisé :

Versions non compatibles de Splunk Enterprise

Seule la fonctionnalité DFS des versions non compatibles de Splunk Enterprise qui incluent DFS (version 8.0 et supérieure) est affectée par CVE-2021-44228 et CVE-2021-45046. Les instructions de suppression ci-dessus peuvent également être appliquées à ces versions. Splunk a publié un correctif officiel pour les versions compatibles 8.1.7.1 et 8.2.3.2.

Seule la fonctionnalité DFS des versions non compatibles de Splunk Enterprise qui incluent DFS (version 8.0 et supérieure) est affectée par CVE-2021-44228 et CVE-2021-45046. Les instructions de suppression ci-dessus peuvent également être appliquées à ces versions. Splunk a publié un correctif officiel pour les versions compatibles 8.1.7.1 et 8.2.3.2.

Références

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228

https://logging.apache.org/log4j/2.x/security.html

- https://www.splunk.com/fr_fr/blog/security/log-jammin-log4j-2-rce.html

- https://www.splunk.com/en_us/blog/security/log4shell-detecting-log4j-vulnerability-cve-2021-44228-continued.html

- https://www.splunk.com/en_us/blog/bulletins/supplementary-security-advisory-for-splunk-apps-add-ons.html

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-45046

- 14/12/2021 : ajout d’un lien vers la note de sécurité complémentaire pour les applications Splunk et mise à jour des versions corrigées d’IT Essentials Work. Lien vers Splunk Docs dans la colonne Solution de contournement pour IT Essentials et ITSI

- 14/12/2021 : ajout des instructions concernant CVE-2021-45046. Mise à jour des versions affectées de Splunk Connect for Kafka. Ajout de liens vers le deuxième article de blog Splunk sur Log4Shell et de la désignation MITRE CVE-2021-45046 dans la section Références

- 14/12/2021 : clarification des noms officiels des add-ons affectés. Ajout de la version corrigée pour Splunk Enterprise AWS AMI, Splunk Add-on for JBoss, Splunk Add-on for Tomcat et Splunk Add-on for Java Management Extensions. Ajout de versions corrigées supplémentaires pour ITSI et Splunk Essentials Work

- 13/12/2021 : ajout d’un lien vers le correctif pour Splunk Enterprise 8.2.3.2 et d’informations supplémentaires indiquant comment atténuer les vulnérabilités dans les versions antérieures de Splunk Enterprise en supprimant des fichiers .jar Log4j

- 13/12/2021 : ajout de la version corrigée 4.9.5 pour ITSI et IT Essentials Work. Ajout d’un lien vers le correctif pour Splunk Enterprise 8.1.7.1

- 13/12/2021 : ajout de la version corrigée 4.10.3 pour ITSI et IT Essentials Work. Correction des numéros des versions affectées pour Java Management Extensions Add-on

- 13/12/2021 : mise à jour avec la suppression de l’intégration Hadoop (Hunk) en tant que vecteur de risque pour Splunk Enterprise. Ajout de la version corrigée 4.11.1 pour ITSI. Confirmation de vulnérabilité dans IT Essentials Work et ajout de la version corrigée 4.11.1

- 12/12/2021 : mise à jour avec l’ajout d’autres produits non vulnérables, notamment les SDK de Splunk. Vulnérabilité confirmée pour Splunk Logging Library for Java. Calendrier actualisé pour la version corrigée d’ITSI. Ajouté la version 8.2.3.2 pour la publication du correctif pour Splunk Enterprise

- 12/12/2021 : avertissement retiré pour DB Connect (n’a jamais été affecté). Ajouté noms de produit officiels pour UF, UBA, Phantom (local), HWF. Mise à jour avec l’ajout d’autres produits non vulnérables, notamment Splunk Connect for Kubernetes

- 12/12/2021 : mise à jour avec l’ajout d’autres produits non vulnérables, notamment Splunk Mint, Splunk Connect for SNMP, SignalFX Smart Agent and Splunk Forwarders (UF/HWF). Vulnérabilité confirmée pour les produits Splunk DB Connect, Splunk Connect for Kafka, Add-on : Tomcat, Add-On: Java Management Extension and Add-on : JBoss

- 11/12/2021 : mise à jour avec l’ajout d’autres produits non vulnérables, notamment Admin Config Service, Behavioral Analytics, Data Manager, Enterprise Security, Intelligence Management (TruSTAR), KV Service, Mission Control, Phantom (On Premises), Security Analytics for AWS, SOAR Cloud (Phantom), Splunk Connect for Syslog, Splunk Mobile, Splunk OpenTelemetry Distributions, Splunk Operator for Kubernetes, Splunk Secure Gateway (Spacebridge) et Splunk TV

- 11/12/2021 : première note de sécurité

Historique des modifications

----------------------------------------------------

Thanks!

Splunk

----------------------------------------------------

Thanks!

Splunk

----------------------------------------------------

Thanks!

Splunk

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.