Comment ajouter de la Threat intelligence COVID (ou autre) provenant d’Internet à Splunk Enterprise Security ?

Chère Buttercup,

Ma société de ramassage de chiens errants a été visée à plusieurs reprises par des rançongiciels utilisant des domaines Covid.  Nous sommes équipés de Splunk Enterprise Security, mais nous n’avons pas les moyens de nous abonner à ces luxueux flux de données de Threat Intelligence. Je voudrais simplement pourvoir importer des renseignements sur les menaces dans ES sans avoir recours à un flux commercial. Pouvez-vous m’aider à ajouter des renseignements sur les menaces afin de localiser et détecter les domaines, URL et hashes sur le Covid, sans frais ?

Nous sommes équipés de Splunk Enterprise Security, mais nous n’avons pas les moyens de nous abonner à ces luxueux flux de données de Threat Intelligence. Je voudrais simplement pourvoir importer des renseignements sur les menaces dans ES sans avoir recours à un flux commercial. Pouvez-vous m’aider à ajouter des renseignements sur les menaces afin de localiser et détecter les domaines, URL et hashes sur le Covid, sans frais ?

Cordialement,

Le vieux Kensey d’Athens, Géorgie

Je suis ravie de pouvoir vous aider, M. Kensey ! De nombreuses entreprises ont des difficultés à acquérir de la threat intelligence pour l’importer dans Enterprise Security. Il se trouve que le grand et beau Ryan Kovar a écrit un article expliquant comment choisir la meilleure threat intelligence pour votre entreprise en 2016. Mais si vous est confronté à des difficultés budgétaires, ou que vous n’avez pas le temps de créer vos propres données de threat intelligence sur le Covid, nous pouvons vous aider. La crise récente a fait naître le meilleur (et le pire, si j’en crois vos problèmes) chez les gens. Plusieurs groupes autogérés ont mis en place des serveurs MISP qui sont remplis de renseignements vérifiés et contrôlés auxquels vous pouvez avoir accès†. Le plus important est sans doute https://cti-league.com/. Toutefois, avant de vous laisser prendre cette voie, voyons comment importer des indicateurs de compromission liés au Covid dans votre SIEM !

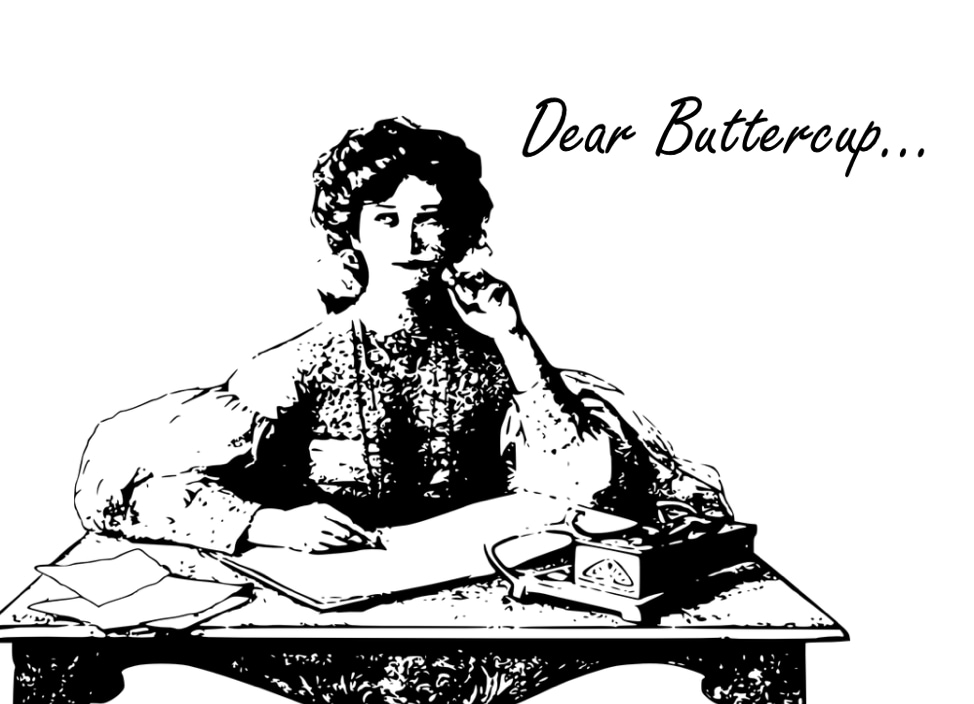

Récemment, un bon ami à moi m’a parlé d’un dépôt Covid centralisé regroupant une grande quantité de données de renseignements sur les menaces (threat intelligence) associées au Covid. Ce dépôt a été créé par Parth D. Maniar et il contient des milliers d’IP, de domaines, de hashes et de nouveaux domaines en lien avec le Covid-19.

Une partie des informations et des IOC du dépôt a été collectée à la main, tandis que d’autres proviennent des sources de données COVID-19 de VirusTotal, DomainTools, Anomali et d’autres fournisseurs. Avec beaucoup de travail, vous pourriez créer une extension technologique pour extraire ces indicateurs du dépôt GitHub et les injecter dans des tables de lookup, ou alors vous pouvez cliquer sur quatre boutons dans Enterprise Security. Soyons clairs, vous avez payé pour ce produit, autant s’en servir !

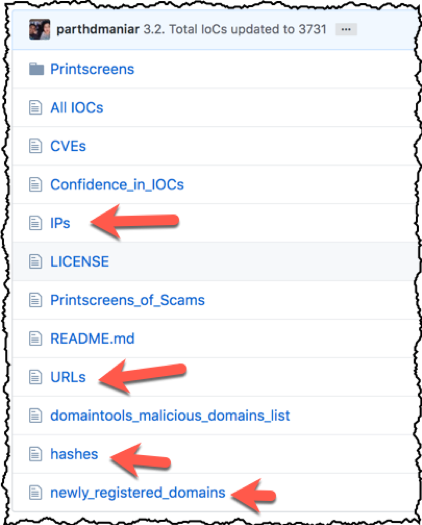

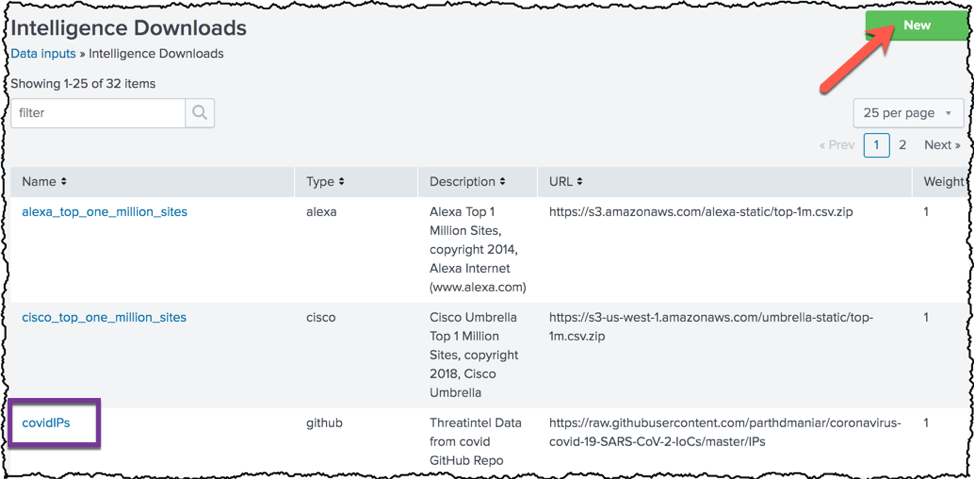

Tout d’abord, je vais partir du principe que vous disposez des privilèges nécessaires pour faire tout cela. Si ce n’est pas le cas, allez chercher un adulte... pardon, un administrateur. Ensuite, je vais vous expliquer pas à pas comment ajouter une source de threat intelligence provenant d’Internet à Enterprise Security. La bonne nouvelle, c’est que notre documentation contient toute une section intitulée « Ajout d’une source de menaces basée sur une URL » ! N’hésitez pas à la consulter si mes explications vous embrouillent ou si vous préférez lire du contenu professionnel. Bien, mettons-nous au travail. Cliquez sur Configurer > Enrichissement des données > Téléchargements de renseignements sur les menaces. Pourquoi ? Parce que nous allons coller une URL qui sera fréquemment téléchargée par Enterprise Security. Si vous vous importer des renseignements sur les menaces de façon ponctuelle, utilisez l’option de menu Chargement de la Threat Intelligence, mais je digresse.

À moins que vous ne les ayez supprimés ou désactivés, vous verrez que Enterprise Security est fourni avec de nombreux « Téléchargement de renseignements » prêts à l’emploi. La case violette indique que j’ai déjà ajouté les IP du dépôt GitHub sur le Covid. Ajoutons quelques hashes à notre palette. Cliquez sur le bouton Nouveau en haut à droite, comme indiqué par la flèche.

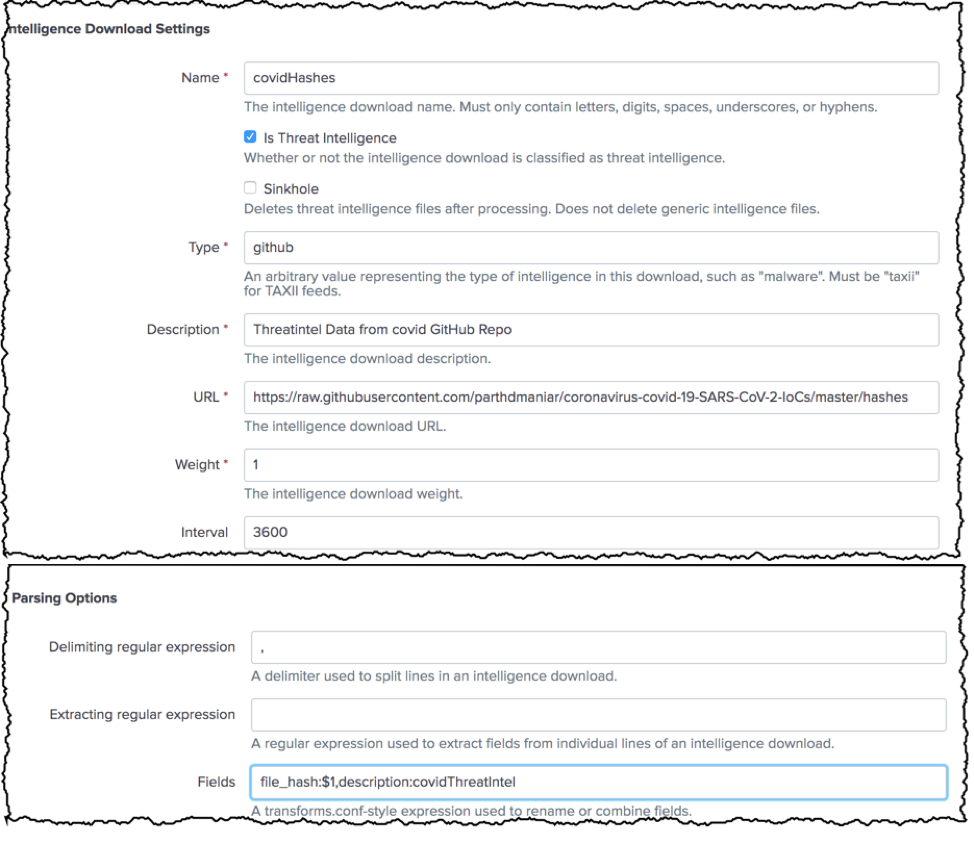

La fenêtre Paramètres de téléchargement de renseignements est pleine de case maintenant que nous avons cliqué sur Nouveau, mais vous n’avez pas besoin de faire des choses très compliquées. C’est assez simple. Une petite remarque : comme vous allez ajouter quatre téléchargement de renseignements (IP, hashes, domaines récemment enregistrés et URL), gardons une certaine cohérence dans nos conventions de nommage :

- Donnez un nom à votre flux de données. Choisissez un nom concis et sans espaces. Je propose covidHashes

- Cochez la case « Threat intelligence » car ce sont bien des renseignements sur les menaces

- Ne cochez pas la case « Sinkhole ». Sauf si vous voulez supprimer le fichier par la suite. C'est vous qui voyez, si vous voulez vivre dangereusement. Perso, je préfère conserver les données pour savoir d’où viennent les choses, mais si vous êtes inquiet à propos de votre espace de stockage, n’hésitez pas à les envoyer à la décharge, alias la « Sinkhole ».

- Vous devez maintenant indiquer un « Type ». Comme les données viennent de GitHub, je mets GitHub

- Ajoutez une description pertinente : dans notre cas, je précise qu’il s’agit de ThreatIntel du dépôt GitHub Covid

- Ajoutez l’URL. Nous allons utiliser le lien « RAW » du dépôt GitHub : https://raw.githubusercontent.com/parthdmaniar/coronavirus-covid-19-SARS-CoV-2-IoCs/master/hashes. Cette URL permet d’obtenir UNIQUEMENT l’ascii, sans mise en page web.

- Je mets une pondération de « 1 » parce que certains de ces IOC ne sont pas vérifiés. Il peut y avoir des faux-positifs. Je veux VOIR des alertes, mais je ne veux pas submerger les gens

- Pour l’intervalle, je mets « 3600 » (soit 1 heure, en secondes). L’auteur du dépôt GitHub ne précise pas d’intervalle de mise à jour, donc je vais regarder toutes les heures

- Le dernier champ du formulaire que je dois éditer est « Field » , et il ressemble à ça : “file_hash:$1,description:covidThreatIntel”

C’EST TRÈS IMPORTANT. SI VOUS NE FAITES PAS ÇA, ÇA NE MARCHERA PAS. Ce qu’il y a de merveilleux avec un champ CIM, c’est que je n’ai pas besoin de préciser s’il s’agit d’un hash cryptographique MD5, SHA1, SHA256 ou SHA512. Je vais appliquer les données de threat intelligence à TOUS les champs conformes à CIM grâce au champ « file_hash », et j’ajoute « description:covidThreatIntel » pour plus de clarté ensuite lorsque vous examinerez l’indicateur.

Remarquez que j’ai dû assembler les captures d’écran pour tout monter. Oui, c’est un très long formulaire, mais il y a tout ce que nous avons couvert ci-dessus.

Une fois que j’ai ajouté toutes les informations, je clique sur « Save ». Une fois encore, si vous avez le moindre doute, je vous implore de consulter la documentation. C’est exactement ce que j’ai fait et je n’ai eu aucun problème.

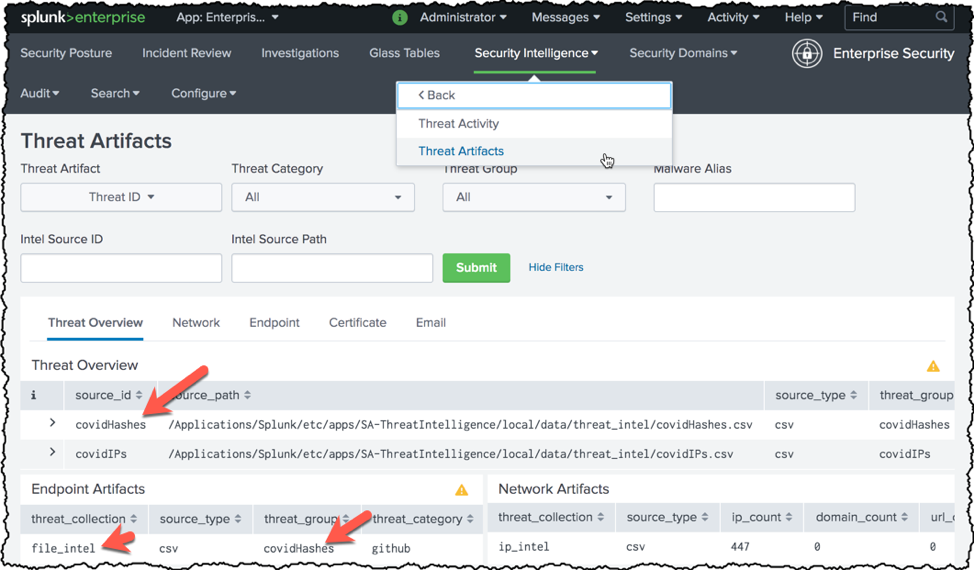

Maintenant que nous avons ajouté le flux, vérifions que Enterprise Security télécharge et importe les données pour les utiliser ! Dans le menu Enterprise Security, cliquez sur Security Intelligence > Threat Intelligence > Threat Artifacts. Vous verrez ainsi quelle threat intelligence se trouve actuellement dans Enterprise Security. Vous pouvez voir ci-dessous que nous avons covidHashes dans la « Threat Overview » ainsi que dans les « Endpoint Artifacts ». C’est parce que nous avons identifié les IOC de ce flux de renseignements comme « file_hashes ». Vous pouvez voir que covidIPs se trouve sous « Network Artifacts », ce qui est logique dans la mesure où nous avons identifié ce flux comme IOC mappé sur le champ « ip ».

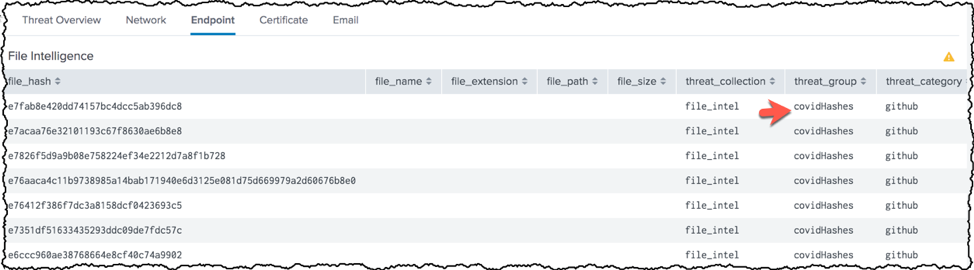

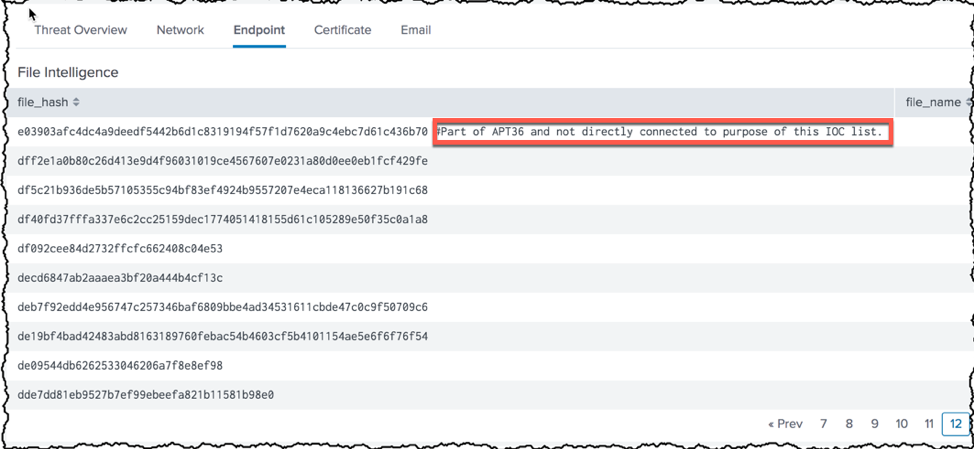

Si je clique sur l’onglet « Endpoint » au-dessus, je vois les hashes qui ont été importés dans Enterprise Security depuis le dépôt GitHub.

C’est le bon moment pour souligner que la qualité de vos données dépend de ce qui arrive dans Enterprise Security. Vous pouvez voir dans la case rouge ci-dessous que le créateur de cette threat intelligence a mis une note à côté d’un hash. Le hash et le commentaire sont maintenant importés dans Enterprise Security et situés dans le champ file_hash. Comme le champ file_hash contient à la fois le hash et le commentaire, il ne peut reconnaître aucun hash en réalité. Comme ce fichier est téléchargé une fois par heure, la valeur réapparaît même si vous le supprimez. Vous pouvez résoudre ce problème de deux façons. Vous pouvez extraire l’IOC et le charger manuellement dans votre flux de renseignements sur les menaces via les fichiers locaux de threat intelligence, OU faire un push (et une requête à l’auteur) vers le dépôt GitHub pour que les commentaires soient tenus hors du dépôt. Ou vous pouvez comme moi, et les laisser... parce que je ne fais que vous donner des exemples ☺.

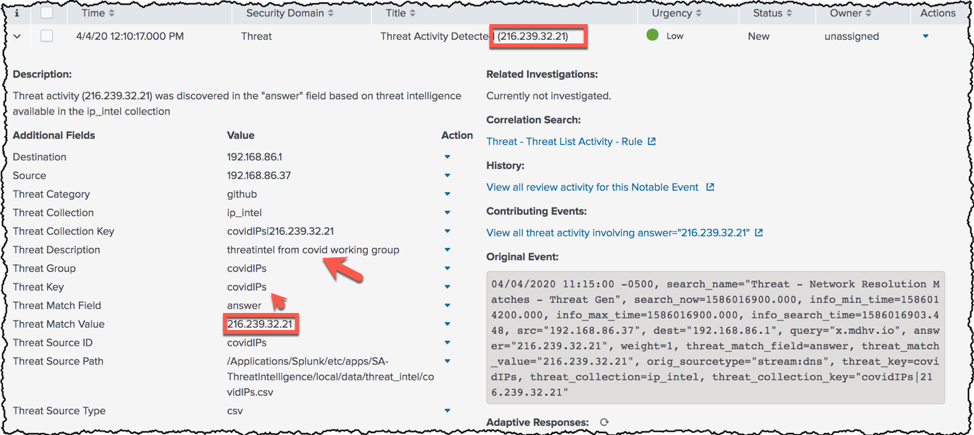

Maintenant, je n’ai pas d’exemple de fichier Covid malveillant qui arrivent sur mon réseau. Pourtant, j’ai fait un petit wget sur une adresse IP nuisible pour voir si mes données de threat intelligence précédentes allaient avoir un effet. Heureusement (et après une longue leçon de mon collègue bien-aimé John Stoner), j’ai vu un événement notable généré par la liste de threat intelligence Covid dérivée d’un dépôt GitHub.

Bien, cher vieux Kensey d’Athens, j’espère que j’ai répondu à votre question et que vous n’avez pas perdu la foi en me suivant dans les circonvolutions de mes explications. Je ne vais pas vous mentir, vous m’avez vraiment donné l’occasion de briller. J’espère en avoir dit assez mais sans excès sur le sujet, et que vous êtes parfaitement préparé pour réussir l’ajout de renseignements sur les menaces provenant de sources Internet dans Enterprise Security !

† Depuis la rédaction de cet article, la Cyber Threat Coalition a publié l’essentiel de ces renseignements dans des dépôts GitHub. Vous pouvez utiliser les mêmes méthodes pour ajouter ces fichiers à Splunk ES ! Vous les trouverez ici : https://github.com/COVID-19-CTI-LEAGUE/PUBLIC_RELEASE.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.