Process-IT met son expertise au service de la communauté Splunk

Partenaires de Splunk depuis plus de cinq ans, les spécialistes en cybersécurité de Process-IT ont mis leur expertise au service des Splunkers en développant une application tout-en-un, qui va sûrement simplifier la vie des utilisateurs de Sophos Firewall XG.

Partenaires de Splunk depuis plus de cinq ans, les spécialistes en cybersécurité de Process-IT ont mis leur expertise au service des Splunkers en développant une application tout-en-un, qui va sûrement simplifier la vie des utilisateurs de Sophos Firewall XG.

Frank Soubeiran, fondateur de l’entreprise, et Romain Caputi, consultant en cybersécurité, nous ont présenté Sophos Firewall XG App for Splunk, un outil complet, pratique et personnalisable pour récupérer les événements, extraire les champs, assurer la conformité CIM et visualiser les données Sophos XG dans Splunk.

SOMMAIRE

Comment présenter Process-IT en quelques mots ?

Pourquoi avoir décidé de développer une application pour la Splunkbase ?

Comment fonctionne Sophos Firewall XG App for Splunk et comment avez-vous développé l’application ?

À qui s’adresse l’application Sophos Firewall XG for Splunk ?

Pourquoi avoir décidé de prendre une part active dans la communauté Splunk ?

Quelles sont vos 5 applications préférées sur Splunkbase ?

Comment présenter Process-IT en quelques mots ?

Process-IT est une entreprise de services numériques (anciennement SSII) française spécialisée dans la cybersécurité, qui vient tout juste de fêter ses dix ans. Et depuis 2013, il s’en est passé des choses ! L’équipe est passée de deux à huit personnes, et notre expertise n’a cessé de se développer, même si nous continuons à nous concentrer sur la cyberdéfense (analyse SOC). Aujourd’hui, nous proposons également des services d’intégration de produits de sécurité de type SIEM Splunk , EDR/ XDR Sophos, des boîtiers de sécurité UTM firewall Stormshield uniquement commercialisés dans les pays membres de l’OTAN, ou encore de gestion/patch de vulnérabilité/conformité avec Cyberwatch, produit souverain Français. Nous travaillons aussi sur des missions confidentielles pour des opérateurs d’importance vitale (OIV) et/ou des périmètres sensibles (SMSI ISO-27001 / eIDAS).

Nous voulons toutefois rester une entreprise à taille humaine, afin de continuer à fournir une expertise très spécifique de garantie de sécurité à nos clients. C’est la raison pour laquelle nous sommes labellisés ExpertCyber de l’ANSSI et que nous avons engagé des démarches pour obtenir la certification ISO-27001 (SMSI). Notre approche ne consiste donc pas uniquement à conseiller les entreprises sur les bonnes pratiques en matière de sécurité, mais à proposer une expertise pointue sur des produits que nous utilisons au quotidien. Par exemple, pour le SIEM, nous avons choisi Splunk, et quatre de nos architectes sont des spécialistes certifiés de ces outils.

Pourquoi avoir décidé de développer une application pour la Splunkbase ?

Sophos Firewall XG App for Splunk est né de plusieurs facteurs. Tout d’abord, nous voulions diffuser un outil mettant en valeur deux de nos principaux partenaires : Splunk et Sophos. En dehors des aspects techniques, c’est une manière pour nous de montrer que nous choisissons minutieusement des solutions complémentaires, qui s’imbriquent parfaitement.

En tant que spécialistes de la cyberdéfense, nous tenions aussi à proposer une application davantage tournée vers la résolution de problèmes et l'analyse, dans le jargon appelé troubleshooting et forensic. La Splunkbase offre en effet un catalogue très riche, mais les outils, notamment ceux dédiés à Sophos, ne correspondaient pas à notre besoin d’expertise SOC (Security Operation Center), et le CIM n’était pas parfaitement implémenté ce qui nous limitait dans notre approche SIEM.

D’un point de vue technique, dans le secteur de la cybersécurité, nous avons également besoin de nous appuyer sur des formats de données uniformisés. Et quand on utilise Splunk (et bien d’autres solutions !), notamment Enterprise Security, le langage commun s’appelle le CIM (Common Information Model). En d’autres termes, dès lors qu’une nouvelle source de logs est indexée dans Splunk, il est impératif qu’elle respecte le standard CIM pour faciliter l’utilisation de la data. Dans le cas contraire, il faudrait modifier le code source des applications ou utiliser des expressions régulières à rallonge, et c’est un travail titanesque !

Cette uniformisation est donc essentielle pour construire son environnement sur des bases saines. Malheureusement, les applications ne sont pas toujours conformes à la norme CIM. Pour expliquer les choses plus concrètement, si vous êtes au format CIM, vos objets vont être en mesure d’accéder immédiatement aux logs de toute nouvelle source d’information intégrée. Vous gagnerez ainsi un temps précieux, tout en étant plus efficace et plus exhaustif. Cela permet par ailleurs de se concentrer davantage sur les risques et les scénarios de menaces, et beaucoup moins sur l’administration quotidienne de la data.

Comment fonctionne Sophos Firewall XG App for Splunk et comment avez-vous développé l’application ?

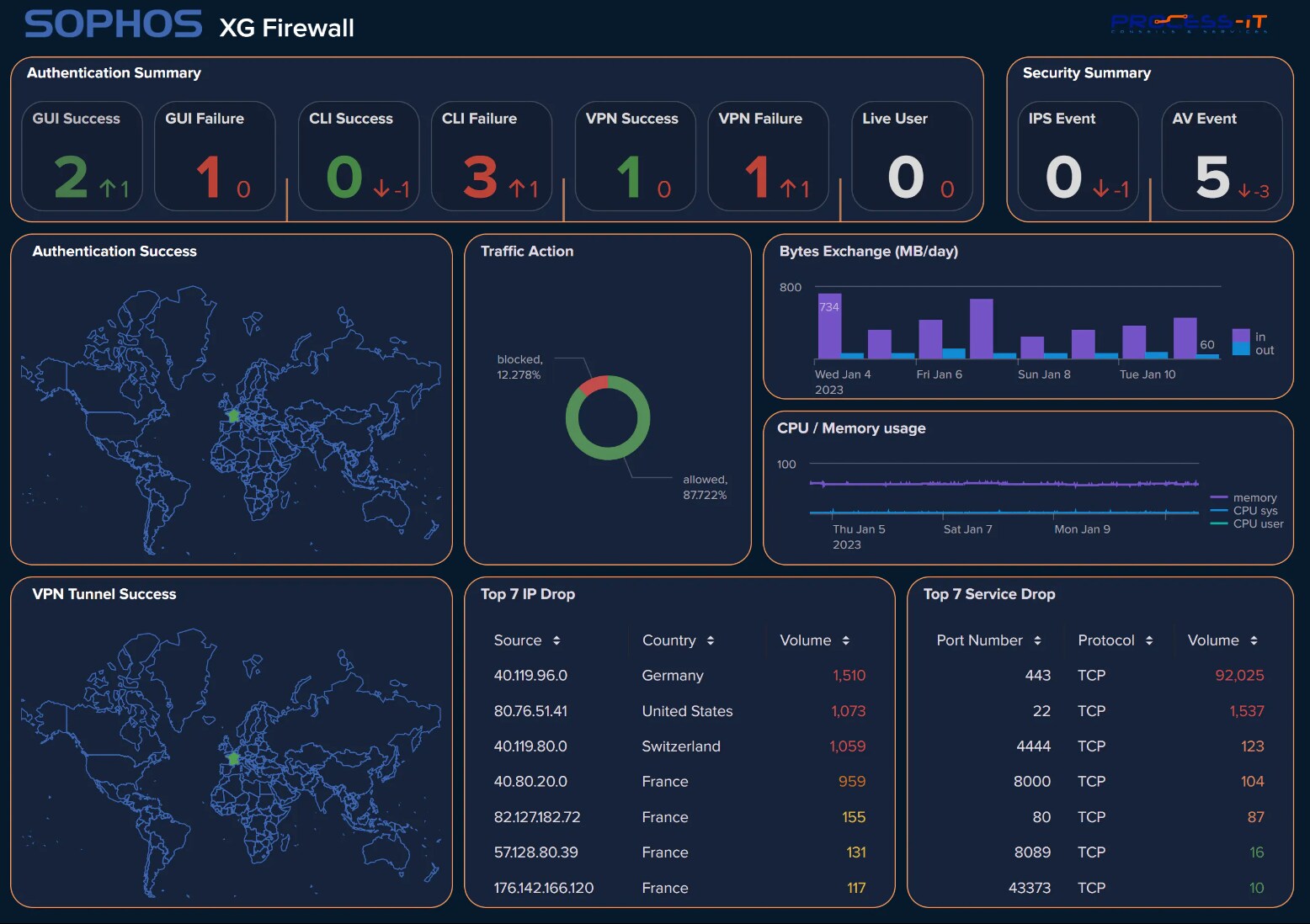

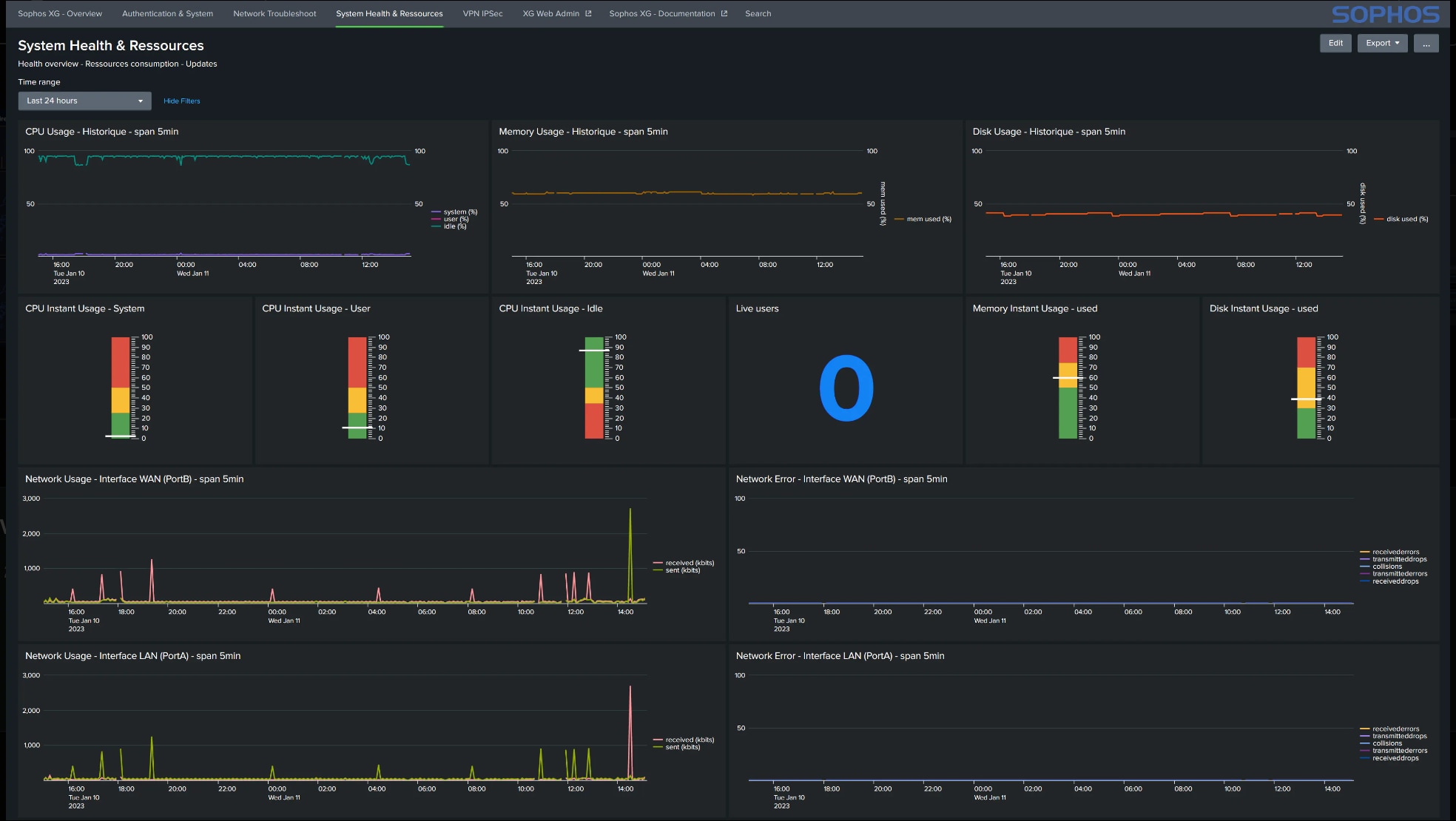

L’objectif de l’application est simple : disposer d’un outil tout-en-un permettant de consulter, d’analyser, de superviser et d’exporter des données Sophos dans Splunk, sans avoir besoin de faire des modifications ou du formatage de données. Notre idée était de développer une solution offrant une couverture complète et une grande interopérabilité pour que les utilisateurs puissent avoir une vue d’ensemble de leurs données, sans perdre de temps dans les ajustements techniques.

Le grand avantage de Sophos Firewall XG App for Splunk est de regrouper les fonctions d’extraction (input, parsing, extraction de champs, CIM compliance) et de visualisation, afin de pouvoir exploiter directement la data dans des tableaux de bord. Il y a deux applications en une, en quelque sorte ! En bref, un client qui dispose d’un firewall Sophos XG dans son infrastructure n’a qu’à installer l’application et à envoyer les logs vers Splunk pour pouvoir consulter des dashboards prêts à l’emploi basés sur des données automatiquement formatées CIM.

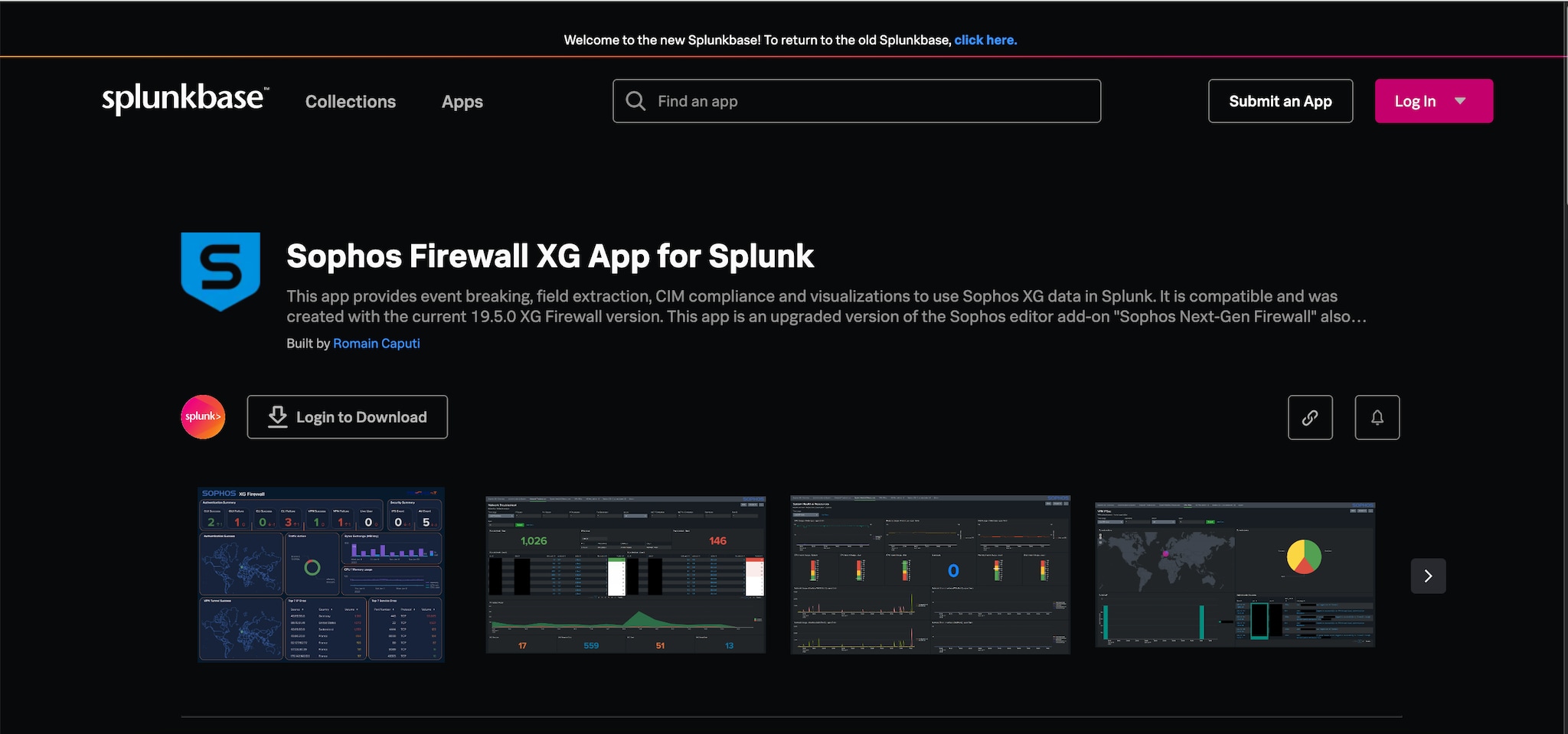

Pour y parvenir, nous ne sommes tout de même pas partis de zéro. Nous nous sommes appuyés sur l’application officielle de Sophos (disponible sur la Splunkbase), puis nous avons procédé à des corrections et à des ajouts en fonction de nos besoins actuels. De cette manière, en l’espace d’une bonne semaine, nous avons pu développer un outil facile à prendre en main, articulé autour de cinq onglets :

- Vue d’ensemble sur l’état de santé et la sécurité

- Système et authentification

- Réseau

- Performance

- VPN

Mais c’est aussi une application très récente – notre première publication sur LinkedIn date du 20 janvier 2023 – qui va certainement évoluer en fonction des retours des utilisateurs.

À qui s’adresse l’application Sophos Firewall XG for Splunk ?

Le principe d’un SIEM est de rassembler les informations au même endroit pour faire gagner du temps aux utilisateurs, en leur évitant de devoir consulter de multiples interfaces. C’est donc une application qui peut potentiellement intéresser beaucoup de monde :

- les équipes réseau, qui ont besoin de suivre leur infrastructure de manière efficace sans se perdre dans des fichiers de logs interminables ou des consoles inadaptées ;

- les équipes SOC, pour analyser les événements et prévenir les risques ;

- les équipes de supervision, qui vont pouvoir suivre les performances de leurs applications (APM).

Il s'agit par conséquent d'un outil clé en main, complet et convivial. Splunk étant ce qui se fait de mieux en matière de recherche et de personnalisation, il nous a semblé pertinent de proposer une application exploitant les avantages de la plateforme à tous les utilisateurs de Sophos, même s’ils ne disposent pas de compétences spécifiques en développement.

Pourquoi avoir décidé de prendre une part active dans la communauté Splunk ?

Créer une application demande du temps ainsi que des compétences, et il est inimaginable, aujourd’hui, pour une entreprise d’envisager de développer tous ses outils de son côté. Heureusement, la communauté Splunk est très importante : dans la plupart des cas, il suffit d’aller sur la Splunkbase pour trouver gratuitement les solutions dont on a besoin. Mais, en ce qui concerne Sophos, nous avons constaté un manque. C’est comme cela qu’est née l’application et, une fois mise en place, il nous a paru évident que nous devions la partager à notre tour avec la communauté.

Nous sommes donc très fiers d’ajouter notre pierre à l’édifice, et ce n’est pas fini ! Sophos Firewall XG va encore évoluer au gré de nos besoins, des retours des autres utilisateurs et des éventuelles modifications apportées à Sophos ou à Splunk. Nous prévoyons également de développer un nouvel outil, toujours dans l’idée de réunir deux de nos partenaires. Mais cette fois, il s’agira de Cyberwatch, un produit de gestion des vulnérabilités made in France, qui permettra, lui aussi, d’enrichir les sources d’information de la plateforme Splunk, surtout pour les utilisateurs d’Enterprise Security.

Quelles sont vos 5 applications préférées sur Splunkbase ?

Dans un catalogue de plus de 1 000 applications, il y a l’embarras du choix, mais pour mettre en place une véritable stratégie de cyberdéfense, les plus intéressantes sont sans doute Security Essentials et Enterprise Security, même si cette dernière demande une certaine maturité. Si nous devions en sélectionner 5, notre préférence se porterait donc sur :

Splunk Security Essentials (SSE)

Cette application gratuite regorge d’informations et de fonctionnalités très bien documentées et très utiles pour les équipes SOC. Elle permet notamment d’effectuer un inventaire complet des données (data inventory) ainsi qu’un mapping avec le modèle MITRE ATTA&CK. Concrètement, l’application aide ainsi les entreprises à suivre de manière visuelle l’évolution de leur posture de sécurité à mesure qu’elles intègrent de nouveaux logs et de nouvelles règles. Elles peuvent ainsi adapter facilement leur stratégie afin de répondre plus efficacement aux menaces existantes et émergentes.

Par exemple, lorsqu’une organisation souhaite renforcer sa position face à un risque particulier, comme Log4Shell ces derniers temps, il lui suffit de rechercher le scénario dans SSE pour savoir si elle dispose des informations nécessaires permettant d’identifier la menace. Si ce n’est pas le cas, elle devra donc commencer par récupérer ces données avant d’activer l’alerte correspondante. À terme, on peut ainsi couvrir l’intégralité des scénarios et disposer d’un SOC extrêmement solide, même si cela prend beaucoup de temps. Par ailleurs, ce mapping avec le modèle MITRE peut être un support intéressant en cas d’audit.

Splunk Enterprise Security (ES)

C’est la seule de notre liste à être payante, mais c’est aussi la seule à pouvoir faire de Splunk un véritable SIEM, sans avoir à développer d’innombrables outils. Elle permet par ailleurs d’accéder à mille recherches préconfigurées, ce qui représente un gain de temps considérable en matière de cybersécurité.

Autre avantage : elle s’appuie sur Splunk Security Essentials ! Cela signifie qu’une entreprise peut commencer par implémenter SSE, puis passer à directement ES afin de monter en maturité et de se doter d’une véritable stratégie de cyberdéfense.

Splunk ES Content Update (ESCU)

L’application ESCU permet d’accéder à du contenu de sécurité, des référentiels, des tactiques et des guides actualisés afin d’aider les professionnels de la cybersécurité à faire face à des menaces en constante évolution.

Add-on for Linux

Le module complémentaire de Splunk pour améliorer la méthode de parsing et l’usage de la data lors de la collecte des logs OS Linux.

Add-on for Windows

Le module complémentaire de Splunk pour améliorer la méthode de parsing et l’usage de la data lors de la collecte des logs OS Windows.

Et il y a beaucoup d’autres applications très intéressantes dans Splunk, comme UBA (User Behavior Analytics), qui permet de faire de l’analyse comportementale, ou Splunk App for SOAR (anciennement Phantom), pour faire de l’orchestration. En fonction de l’entreprise et de son environnement, il est donc possible de s’appuyer sur une multitude de solutions pour mettre en place des actions et des remédiations automatisées. Vous avez ainsi toutes les cartes en main pour gagner en réactivité et en proactivité, deux éléments essentiels dans le domaine de la cybersécurité.

Au premier abord, les utilisateurs peuvent toutefois être un peu déroutés par le nombre d’applications disponibles pour une même technologie. Dans ce cas, il peut être intéressant de cibler la recherche et de corréler le nombre de téléchargements à la date de création. Les notes peuvent par ailleurs fournir une bonne indication, bien que rien ne remplace un test en conditions réelles.

Vous cherchez d’autres idées d’applications pour enrichir votre plateforme Splunk ou renforcer votre sécurité ? Découvrez notre Top 5 des applications DevOps incontournables ainsi que notre étude mondiale sur la cybersécurité.

Et surtout, n’oubliez pas de vous rendre sur la Splunkbase pour télécharger Sophos Firewall XG App for Splunk !

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.