Types et méthodes de chiffrement des données : une introduction

Le chiffrement des données est l’un des nombreux moyens à la disposition des organisations pour protéger leurs données. Le chiffrement transforme des données en texte brut (des données lisibles) en texte chiffré (des données aléatoires) qui ne peut être interprété qu’à l’aide d’une clé cryptographique.

Pour faire simple, le chiffrement est une mesure de sécurité qui brouille les données pour qu’elles ne puissent être lues que par des personnes autorisées.

La première technique de chiffrement connue, et aussi la plus simple, est le code de César, qui date de 58 avant notre ère. Aujourd’hui, on recense de nombreux types de chiffrement. Il est important de choisir le bon algorithme et les bonnes techniques de chiffrement pour satisfaire les exigences de sécurité de votre entreprise. Dans cet article, nous allons :

- Examiner des méthodes de chiffrement symétrique et asymétrique

- Présenter des algorithmes de chiffrement courants ainsi que leurs contextes d’utilisation

- Donner des conseils et des bonnes pratiques pour le chiffrement des données

Lançons-nous !

Splunk est un leader dans le domaine de la sécurité

Splunk est fier d’avoir été désigné leader du domaine du SIEM par Forrester, Gartner® et IDC. Téléchargez le dernier Magic Quadrant pour comprendre pourquoi. Recevoir le rapport →

En savoir plus sur les solutions et les produits Splunk pour la sécurité :

Fonctionnement du chiffrement des données

L’objectif du chiffrement des données est d’empêcher des informations d’être lues par du personnel non autorisé. En pratique, le chiffrement est un moyen de dissimuler des informations en leur donnant l’apparence de données aléatoires et inutiles. Le chiffrement peut être appliqué à des données de trois façons :

- En transit : données en mouvement/envoyées

- Au repos : données stockées

- De bout en bout : sur l’intégralité du cycle de vie des données

Les organisations peuvent choisir de chiffrer des informations confidentielles contenues dans des bases de données, des fichiers, des documents, des messages et d’autres canaux de communication sur le réseau.

Surtout, n’oublions pas que le chiffrement peut être utilisé à la fois à des fins utiles, pour protéger vos actifs notamment, et à des fins malveillantes. En effet, les attaques de ransomware qui prolifèrent actuellement reposent sur des méthodes de chiffrement rapides pour toucher plus de fichiers que jamais. Selon les recherches de l’équipe SURGe, l’équipe de recherche en cybersécurité interne de Splunk :

« ... la variante médiane du ransomware peut chiffrer près de 100 000 fichiers totalisant 53,93 Go en 42 minutes et 52 secondes. Une infection par ransomware réussie peut priver les organisations d’un accès aux IP critiques, aux informations sur les employés et aux données clients. » – Ryan Kovar, mars 2022

Types de chiffrement

En raison de la diversité des types de données et des scénarios de sécurité, il existe de nombreuses méthodes de chiffrement différentes. On peut répartir les méthodes de chiffrement des données en deux grandes catégories : symétriques et asymétriques.

Chiffrement symétrique

Lorsque l’on utilise une méthode de chiffrement symétrique, on utilise une même clé secrète pour chiffrer puis déchiffrer le texte. L’expéditeur et le destinataire possèdent tous deux un accès privé à cette clé, qui ne peut être utilisée que par des destinataires autorisés. Le chiffrement symétrique est également appelé cryptographie par clé privée.

Quelques exemples d’algorithmes de chiffrement symétrique :

- norme de chiffrement avancé (AES),

- norme de chiffrement des données (DES),

- triple DES (TDES),

- Twofish.

Nous y reviendrons un peu plus tard.

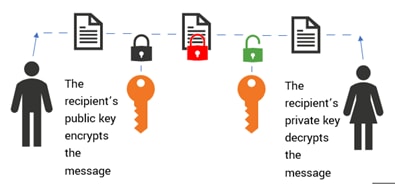

Chiffrement asymétrique

Cette méthode de chiffrement est également appelée cryptographie par clé publique. Le chiffrement asymétrique fait intervenir deux clés : une clé publique et une clé privée. Deux clés différentes sont utilisées pour les processus de chiffrement et de déchiffrement :

- La clé publique, comme son nom l’indique, est disponible publiquement ou fournie aux destinataires autorisés.

- La clé privée correspondante est nécessaire pour accéder aux données chiffrées par la clé publique. Avec cette technique, la clé publique ne permet pas de déchiffrer les données.

Le chiffrement asymétrique offre un niveau de sécurité supérieur et sécurise davantage les transferts de données en ligne. Rivest Shamir Adleman (RSA) et Elliptic Curve Cryptography (ECC) sont les principales méthodes de chiffrement asymétriques.

(À lire également : Infrastructure de clé publique pour la cryptographie.)

Chiffrement symétrique et asymétrique : une comparaison

Outre le fait que ces techniques n’emploient pas les mêmes combinaisons de clés, le chiffrement symétrique et le chiffrement asymétrique divergent sur d’autres aspects.

- Le chiffrement asymétrique est une méthode plus récente qui évite d’avoir à communiquer une clé privée au destinataire. Mais elle a un défaut : elle met plus de temps, en pratique, que le chiffrement symétrique.

- Les techniques de chiffrement symétrique conviennent mieux aux grands datasets : le texte chiffré est plus court que le fichier en texte clair d’origine. (C’est l’inverse dans le cas du chiffrement asymétrique.)

Chaque méthode de chiffrement exploite des algorithmes uniques qui utilisent différentes tactiques pour dissimuler des données sensibles. Nous les détaillons plus bas.

Un bref rappel : comment fonctionne le hachage ?

Le hachage est une technique qui utilise une fonction mathématique pour convertir une entrée d’une taille quelconque (fichier, message, etc.) en une valeur de longueur déterminée.

Le hachage est souvent considéré, à tort, comme une technique de chiffrement, mais il faut faire la distinction. Le hachage se fait sans clé, ce qui signifie qu’il est impossible d’assurer entièrement la confidentialité des données. Il faut aussi savoir qu’un hash peut être recréé.

Le hachage est généralement employé en plus de la cryptographie comme méthode pour stocker et récupérer les données. Il a plusieurs applications courantes :

- vérification de document,

- signatures numériques,

- contrôles d’intégrité.

Méthodes, algorithmes et techniques de chiffrement des données

Les méthodes de chiffrement varient en fonction de plusieurs facteurs :

- le type de clé utilisé,

- la longueur de la clé de chiffrement,

- la taille des blocs de données chiffrées.

Nous allons maintenant voir sept méthodes de chiffrement courantes qui permettent de protéger les données sensibles de votre entreprise.

norme de chiffrement avancé (AES),

La norme de chiffrement avancé (AES) est une version plus sécurisée de la norme de chiffrement des données (DES), qui utilisait une clé de chiffrement de 56 bits et était vulnérable aux attaques par force brute. Comme DES, AES est aussi un algorithme de chiffrement symétrique, et c’est aussi la méthode de chiffrement la plus utilisée au monde. Souvent considérée comme la référence en la matière, AES est la technique de choix de nombreux organismes gouvernementaux dans le monde, dont le gouvernement des États-Unis.

AES chiffre des blocs de données de 128 bits à l’aide de clés de 128 bits, 192 bits et 256 bits, et ses applications sont multiples :

- chiffrement de fichiers et d’applications,

- sécurité Wi-Fi,

- VPN,

- protocoles SSL/TLS.

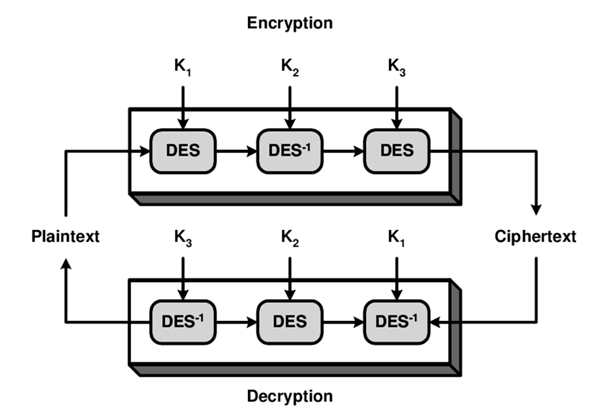

Norme de triple chiffrement des données (TDES)

La norme de triple chiffrement des données, souvent abrégée en TDES ou 3DES, est aussi une version sophistiquée de l’algorithme DES. Cette méthode de chiffrement symétrique utilise une clé de 56 bits pour chiffrer des blocs de données. Comme son nom l’indique, TDES applique la DES à chaque bloc de données trois fois de suite, en utilisant trois clés différentes.

Utilisée par des applications comme Firefox et Microsoft Office, la norme TDES chiffre des contenus tels que :

- les codes secrets de carte bancaire,

- les mots de passe UNIX,

- certains systèmes de paiement.

Aujourd’hui, des leaders de l’industrie disent abandonner TDES pour une partie de leurs outils et de leurs produits. La sécurité globale d’AES reste supérieure à TDES selon le NIST.

Rivest Shamir Adleman (RSA)

L’algorithme Rivest Shamir Adleman est une forme asymétrique de chiffrement. Utilisé pour chiffrer les données d’un point de communication à un autre (sur Internet), il repose sur la factorisation primaire de deux grands nombres premiers aléatoires. Il en résulte un autre grand nombre premier, et le message ne peut être décodé que par une personne qui a connaissance de ces nombres.

Il est extrêmement difficile pour un pirate de déterminer les nombres premiers d’origine, ce qui fait de cette technique de chiffrement un moyen fiable de sécuriser les données confidentielles d’une organisation. Cette méthode présente néanmoins certaines limites : elle devient très lente lorsque l’on chiffre de grands volumes de données. RSA reste toutefois utilisé pour :

- des documents de petit volume,

- les fichiers,

- les messageries,

- les paiements.

Blowfish

Cet algorithme de chiffrement symétrique a d’abord été conçu pour remplacer la norme de chiffrement des données DES. La technique de chiffrement Blowfish utilise des tailles de bloc de 64 bits et les chiffre individuellement à l’aide d’une clé de longueur variable allant jusqu’à 448 bits.

Cette méthode de chiffrement des données est réputée pour sa souplesse, sa vitesse et sa résilience. Elle appartient au domaine public : elle est donc largement disponible, ce qui la rend particulièrement attractive. Blowfish est couramment employé pour sécuriser :

- des plateformes d’e-commerce,

- des systèmes de gestion de mots de passe,

- des outils de chiffrement des données d’e-mail.

Twofish.

La version nouvelle génération de Blowfish est intitulée Twofish, et cette technique de chiffrement symétrique chiffre des blocs de données de 128 bits. Twofish emploie un régime de clés plus complexe et chiffre les données en 16 fois, quelle que soit la longueur de la clé. Comme son prédécesseur Blowfish, Twofish est accessible à tous, mais il est beaucoup plus rapide et s’applique aussi bien aux logiciels qu’au matériel.

Twofish est principalement utilisé pour le chiffrement des fichiers et des dossiers.

Chiffrement avec préservation du format (FPE)

Le FPE, ou chiffrement avec préservation du format, est aussi un algorithme de chiffrement symétrique. Comme son nom l’indique, cet algorithme préserve le format (et la longueur) de vos données pendant le chiffrement. Prenons l’exemple d’un numéro de téléphone. Si le format d’origine est 06 12 34 56 78, le texte chiffré présentera le même format, mais les chiffres seront différents et aléatoires, par exemple : 37 49 18 38 54.

FPE peut être utilisé pour sécuriser des logiciels et des outils de gestion du cloud. Des plateformes de confiance comme Google Cloud et AWS utilisent cette méthode pour chiffrer les données cloud.

Cryptographie sur les courbes elliptiques (ECC)

L’algorithme de chiffrement ECC est une méthode de chiffrement asymétrique relativement récente. Il utilise une courbe de points résolvant une équation mathématique, ce qui le rend extrêmement complexe. Grâce à ses clés plus courtes, il est plus rapide et plus robuste que le chiffrement RSA. ECC peut être utilisé pour :

- la sécurité des communications web (protocoles SSL/TLS),

- le chiffrement unidirectionnel des e-mails,

- les signatures numériques dans le domaine des cryptomonnaies comme le bitcoin et des NFT.

Les défis du chiffrement de données

En dépit de leurs avantages évidents, toutes les méthodes de chiffrement présentent certains inconvénients. Heureusement, on peut tout à fait surmonter ces difficultés et atténuer les risques en suivant attentivement les bonnes pratiques que nous détaillons ci-dessous.

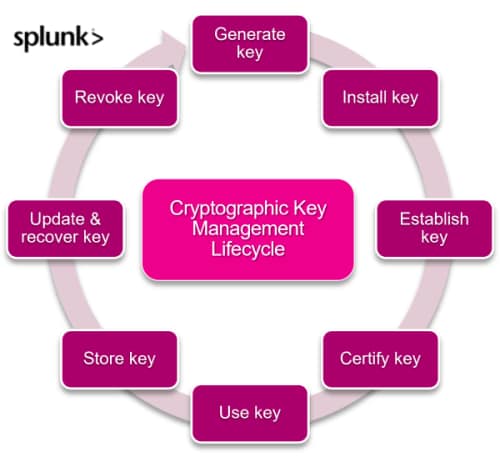

Gestion des clés

L’un des grands défis du chiffrement des données au sein d’une organisation réside dans la gestion des clés. Toutes les clés utilisées pour le déchiffrement doivent être stockées quelque part. Malheureusement, cet emplacement est souvent moins sécurisé qu’on ne le pense. Les pirates ont même un talent particulier pour trouver les dépôts de clés, ce qui fait peser une lourde menace sur la sécurité du réseau et celle de l’entreprise en général.

La gestion des clés ajoute également une couche de complexité aux processus de sauvegarde et de restauration. En cas de désastre, le processus de récupération et de sauvegarde des clés peut prolonger les opérations de rétablissement de vos activités.

(Découvrez comment les vulnérabilités et les menaces contribuent au risque global.)

Attaques par force brute

La vulnérabilité aux attaques par force brute représente une menace moins courante pour le chiffrement, mais elle reste sérieuse. L’attaque par force brute est le nom formel donné à la technique consistant à tenter de deviner la clé de chiffrement. Les systèmes informatiques modernes sont capables de générer des millions, voire des milliards, de combinaisons possibles. C’est pourquoi on privilégie toujours la clé de chiffrement la plus complexe possible.

Utilisés en conjonction avec des mots de passe robustes, les algorithmes de chiffrement actuels résistent généralement à ce type d’attaques. Mais les technologies évoluent sans cesse et font peser une menace existentielle sur l’avenir des techniques de chiffrement.

Intégration aux systèmes existants

L’intégration des normes de chiffrement modernes aux applications et systèmes existants peut être délicate et nécessiter des mises à niveau au coût élevé.

Les systèmes traditionnels s’appuient souvent sur des algorithmes de chiffrement vulnérables et datés comme DES, et le passage à des méthodes plus robustes peut imposer des changements importants.

Bonnes pratiques pour une stratégie robuste de chiffrement des données

Le chiffrement des données est l’un des meilleurs moyens de protéger les données de votre entreprise. Mais comme dans bien des domaines, le succès de la pratique dépend de la stratégie adoptée et de son exécution. Dans cette section, nous allons passer en revue les bonnes pratiques à adopter pour maximiser l’efficacité de vos algorithmes et techniques de chiffrement des données.

1. Définissez les exigences de sécurité

La première étape de l’élaboration de votre stratégie de chiffrement consiste à faire l’état des lieux du paysage de sécurité de votre organisation. Les niveaux de protection et les capacités de traitement varient selon les systèmes de chiffrement, et il est essentiel d’évaluer vos besoins de sécurité actuels avant de faire votre choix.

Pour évaluer votre position de sécurité, vous pouvez :

- réaliser une évaluation des menaces pour mettre au jour les éventuelles vulnérabilités de votre système,

- discuter avec les équipes et les acteurs concernés pour connaître les décisions métiers, les circonstances particulières et même les réglementations qui peuvent influencer votre stratégie,

- étudier la documentation de référence, en commençant par les frameworks de cybersécurité reconnus.

2. Catégorisez vos données

Grâce aux résultats de la première étape, vous êtes mieux armés pour comprendre les différents types de données que vous stockez et que vous envoyez. Ils peuvent être très divers : informations sur les clients, données financières, coordonnées bancaires de l’entreprise, etc., sans oublier les secrets industriels qui sont au cœur de votre activité. Vous allez ensuite classer les différents types de données en fonction de plusieurs critères :

- Est-ce que ces données sont sensibles ?

- Sont-elles soumises à des réglementations et, si oui, lesquelles ?

- À quelle fréquence sont-elles utilisées et mobilisées ?

(Tout comprendre aux structures de données et comparer les data lakes et les data warehouses.)

3. Choisissez la bonne solution de chiffrement

Une fois que vous avez établi vos priorités en matière de données et vos besoins de sécurité, vous pouvez chercher des outils de chiffrement adaptés. Vous allez très certainement installer un large éventail d’algorithmes et de techniques de chiffrement pour protéger les différents types de données stockées dans vos bases de données, fichiers et applications. Les meilleures solutions de chiffrement de données doivent fournir :

- un chiffrement à plusieurs niveaux (application, base de données et fichier) pour les données sur site et dans le cloud,

- un tableau de bord de gestion centralisé pour le chiffrement des données, les politiques relatives aux clés de chiffrement et les configurations,

- un processus de cycle de vie automatisé pour les clés de chiffrement (sur site et dans le cloud),

- un système de logging à des fins d’audit, des groupes partagés et des contrôles d’accès basés sur le rôle (RBAC) pour des questions de conformité.

Appliquez les outils de chiffrement en surcouche aux solutions de sécurité générales comme les plateformes de sécurité de la messagerie électronique, les logiciels de sécurité et les passerelles de paiement, qui peuvent également chiffrer les données.

4. Tenez compte des éventuels obstacles au déploiement

L’enrichissement et la refonte des stratégies de sécurité existantes représentent un changement majeur pour n’importe quelle entreprise. Il est donc essentiel d’anticiper les problèmes susceptibles de se manifester, notamment lors de l’intégration de solutions de chiffrement à des back-ends ou des systèmes hérités.

Prévoyez suffisamment de temps pour contourner ces obstacles et pensez à faire appel à un prestataire IT tiers pour accompagner votre équipe lors du déploiement.

5. Encouragez une culture de la sécurité axée sur la collaboration

Pour assurer la réussite de votre stratégie de chiffrement, les employés doivent adhérer à une culture de la sécurité. Misez sur la sensibilisation, formez vos équipes à la gestion des clés de chiffrement et aux bonnes pratiques. C’est comme cela que vous minimiserez le risque d’erreur humaine dans le stockage des clés, qui peut mettre vos données en danger.

(À lire également : Cyber-hygiène et Mois de la sensibilisation à la cybersécurité.)

6. Acceptez les limites du chiffrement des données

L’objectif du chiffrement est de prévenir les accès non autorisés aux informations sensibles. Mais votre entreprise doit tout de même adopter d’autres solutions de cybersécurité pour maintenir les acteurs malveillants à distance. Pensez notamment aux pare-feux, aux mesures de sécurité des endpoints et aux VPN.

Une stratégie de chiffrement doit s’inscrire dans une stratégie de cybersécurité globale déjà robuste.

(Découvrez le rôle du chiffrement dans votre stratégie de sécurité de l’information, ou InfoSec.)

FAQ

Comment s’articule le chiffrement des données dans le contexte des déploiements cloud ?

Dans le contexte du cloud, le chiffrement sécurise à la fois les données au repos et les données en transit.

Cette approche permet de respecter les obligations des cadres de conformité qui, à l’instar du RGPD, exigent la protection des données personnelles (essentiellement par chiffrement). Elle protège également les données sensibles contre les accès non autorisés dans les environnements multi-tenants, et veille à ce que les données restent indéchiffrables, y compris en cas de violation. Et tout cela renforce la confiance des clients.

Quelles réglementations doivent informer la stratégie de chiffrement d’une entreprise ?

Les cadres et les réglementations tels que le RGPD, HIPAA et PCI DSS exigent souvent que les données sensibles soient protégées par chiffrement. Ces lois influent sur la stratégie de chiffrement en imposant la protection des données lorsqu’elles sont au repos et en cours de transmission, et prescrivent des règles strictes concernant la gestion des clés, les possibilités d’audit et la résidence des données.

Comment le chiffrement assure-t-il l’intégrité des données ?

Le chiffrement ne suffit pas à lui seul à assurer l’intégrité des données. Pour cette raison, on l’associe souvent à des techniques cryptographiques, comme les fonctions de hachage qui génèrent une valeur de hachage, sorte d’empreinte digitale des données. Toute modification apportée aux données impacte leur valeur de hachage et trahit leur altération. Ces fonctions de hachage cryptographiques vérifient que les données restent inchangées et garantissent leur fiabilité une fois déchiffrées.

En quoi le chiffrement participe-t-il à remplir les obligations de conformité ?

Le chiffrement contribue au respect des obligations de conformité en protégeant les données sensibles, en maintenant la protection de la vie privée et en empêchant les accès non autorisés. De nombreux frameworks imposent de chiffrer les données sensibles (les données de santé, par exemple, dans le cas d’HIPAA), de gérer correctement les clés et de conserver un suivi d’audit.

Comment s’articule le chiffrement avec l’IA et ses nouveaux développements ?

L’IA facilite l’identification des modèles et la détection des anomalies, ce qui permet :

- d’identifier les risques dans les données chiffrées,

- d’analyser différentes tendances en matière de menaces, pour alerter quand une méthode n’est plus sûre,

- d’optimiser les processus de chiffrement pour les rendre plus efficaces et robustes.

L’IA peut également automatiser la création et le stockage des clés de chiffrement, et donc simplifier leur gestion. De plus, avec des techniques comme le chiffrement homomorphique, les modèles d’IA peuvent traiter les données chiffrées sans les exposer pour préserver leur confidentialité.

L’avenir des techniques de chiffrement des données

Aucune entreprise ne peut se passer d’une stratégie efficace de chiffrement des données. Mais comme nous l’avons vu, le risque est toujours présent. Les cyberattaques sont sans cesse plus sophistiquées et les systèmes informatiques, de plus en plus puissants. Dans ce contexte, les algorithmes et les techniques de chiffrement doivent également évoluer. Heureusement, des initiatives comme les algorithmes post-quantiques de nouvelle génération et le chiffrement homomorphique illustrent les développements passionnants du chiffrement des données. D’autres méthodes encore seront inévitablement explorées au fil des évolutions technologiques.

Pour le moment, la meilleure façon de protéger les données de l’environnement de travail moderne consiste à mettre en place une solution de chiffrement des données en phase avec vos besoins de sécurité, et à la déployer en collaboration avec vos équipes IT, d’opérations et de gestion.

Une erreur à signaler ? Une suggestion à faire ? Contactez-nous à l’adresse ssg-blogs@splunk.com.

Cette publication ne représente pas nécessairement la position, les stratégies ou l’opinion de Splunk.

Articles connexes

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.