Utiliser MITRE ATT&CK dans Splunk Security Essentials

Le framework Tactiques adverses, techniques et connaissances communes, ou MITRE ATT&CK, est une base de connaissances qui classe et décrit les cyberattaques et les intrusions. Il a été créé par Mitre Corporation et publié en 2013. Le framework ATT&CK était inspiré de la chaîne Lockheed Martin Cyber Kill, mais beaucoup plus détaillé. Une tactique représente une étape de la Cyber Kill Chain dans le framework ATT&CK et doit être lue de gauche à droite. La position horizontale des tactiques indique l’étape du cycle de vie de l’attaque à laquelle elles sont employées. Par exemple, un e-mail de phishing est généralement proche du début de l’attaque, et l’exfiltration de données, habituellement située vers la fin.

Au cours des deux dernières années, le framework ATT&CK est devenu de loin le framework de cybersécurité le plus populaire. Il s’est d’ailleurs avéré utile dans de nombreux scénarios d’utilisation dépassant son objectif initial.

La Mitre Corporation met le framework à jour au moins deux fois par an en y ajoutant de nouvelles techniques, de nouveaux objets et même de nouvelles matrices. Et du fait de sa base solide, de nombreux fournisseurs de technologie intègrent le framework nativement à leurs produits, comme nous le faisons chez Splunk. Même Gartner et Forrester, dans une certaine mesure, s’appuient sur MITRE ATT&CK dans leur évaluation des produits.

Nous avons ajouté la prise en charge de MITRE ATT&CK à notre bibliothèque de contenu et à notre application Splunk Security Essentials (SSE) vers 2018. Nous avons calqué nos détections sur des techniques et des tactiques pour permettre aux défenseurs de comprendre plus facilement leur place dans le cycle de vie de l’attaque. Nous avons ajouté des sous-techniques, des groupes de menaces, des plateformes et des logiciels dans les versions ultérieures. Beaucoup de ces fonctionnalités ont été ajoutées sous l’intitulé d’Analytics Advisor.

Dans la version actuelle de SSE, vous pouvez utiliser le framework ATT&CK pour un large éventail de scénarios d’utilisation et pour répondre à de nombreuses questions :

- Comment découvrir de nouvelles détections à déployer sur la base d’une liste de techniques ?

- Comment mettre en évidence les techniques couvertes par les détections actives existantes ?

- Comment mettre en évidence les techniques potentiellement couvertes par les détections en fonction des données dont vous disposez ?

- Supervisons-nous correctement le ransomware Babuk d’après les détections actives ?

- Quels groupes de menaces ciblent mon secteur ?

- Quelles techniques ont été observées dans mon secteur d’activité ?

- Combien de techniques de la matrice cloud couvrons-nous avec les détections actives ?

- Quelle source de données couvre le plus de techniques ?

Bon nombre de ces exemples reposent sur du contexte et un enrichissement collectés par Splunk Security Essentials dans le cadre de la configuration initiale.

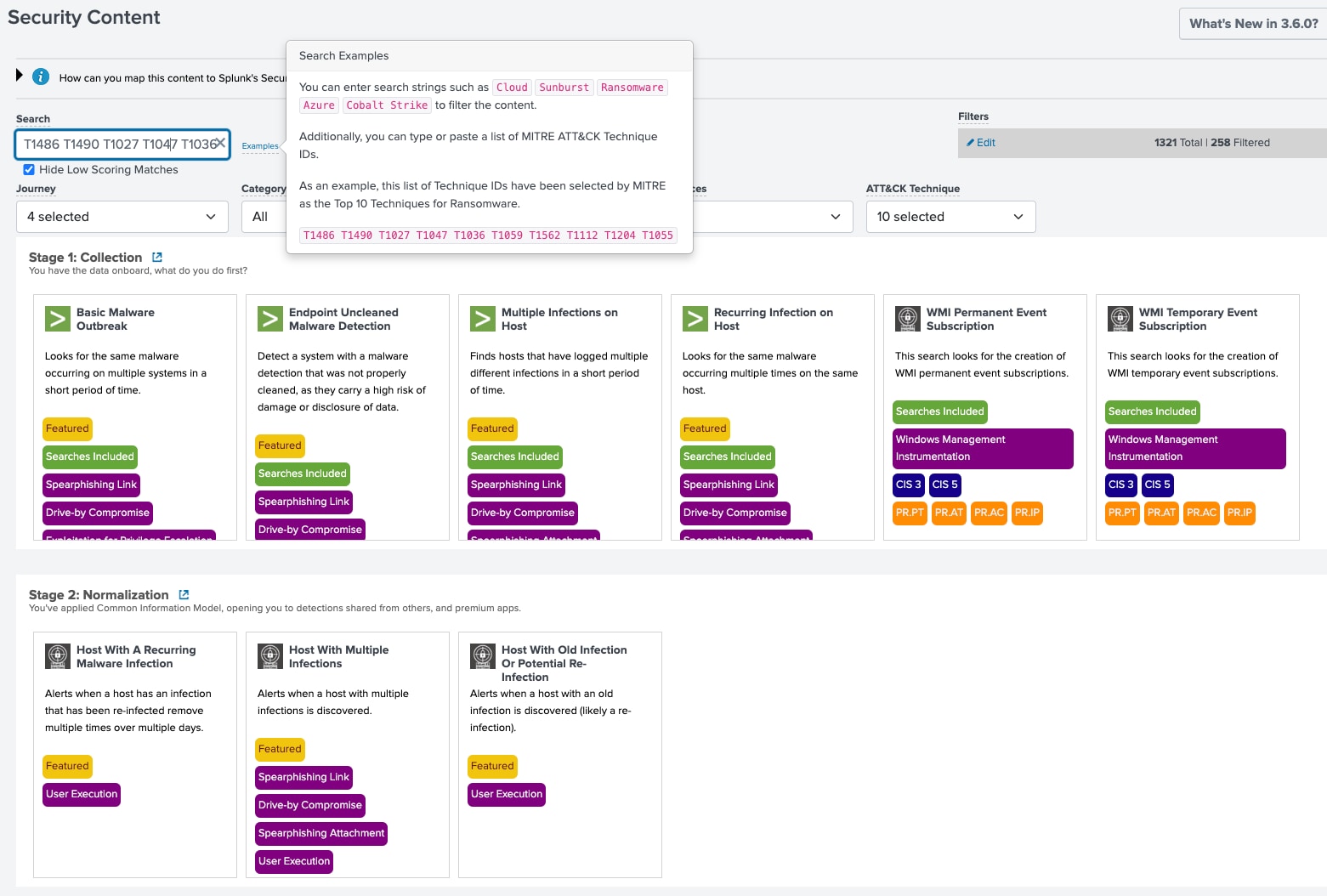

Comment découvrir de nouvelles détections à déployer sur la base d’une liste de techniques ?

- Rendez-vous sur la page Security Content

- Saisissez ou collez les ID de technique qui vous intéressent dans la barre de recherche.

SSE comprend des ensembles prédéfinis de techniques susceptibles de vous intéresser, tels que le Top 10 des techniques des ransomwares, créé par MITRE.

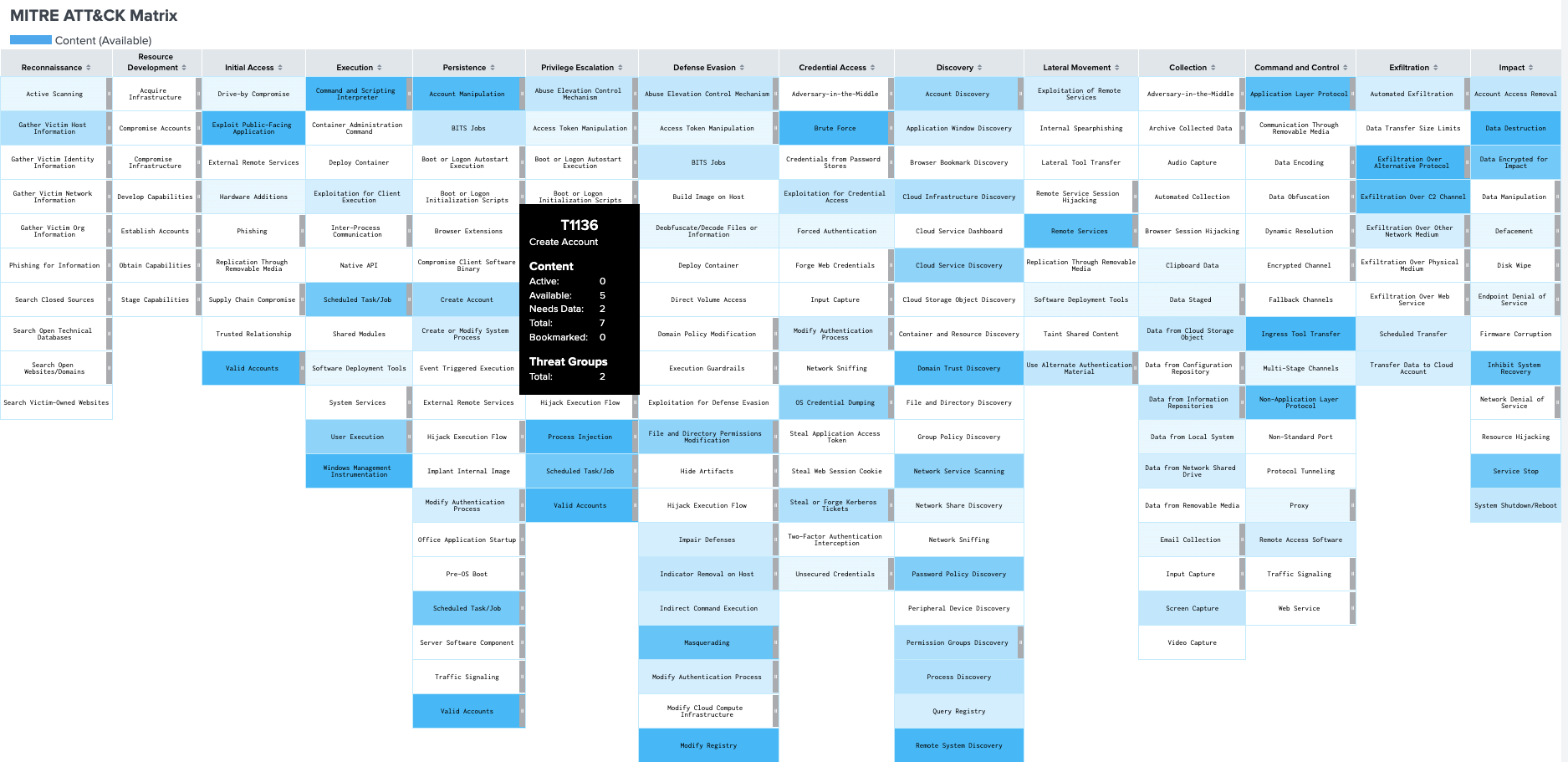

Vous trouverez également un visuel des mêmes techniques sur la matrice ATT&CK.

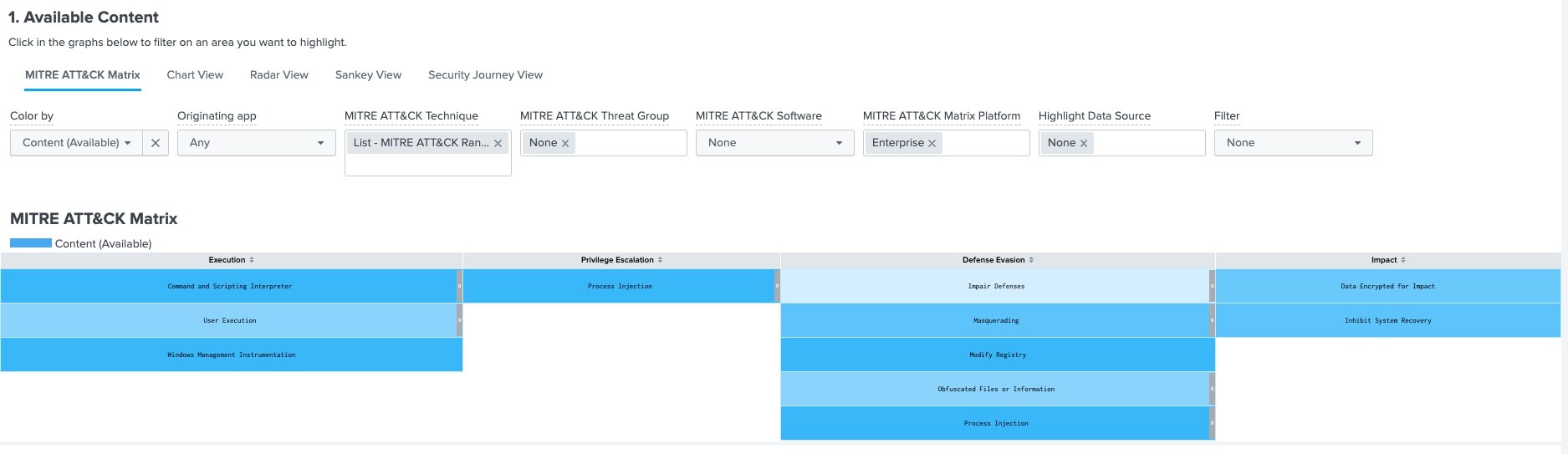

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « List MITRE ATT&CK Ransomware Top 10 » dans le menu déroulant ATT&CK Technique, au-dessus de la matrice ATT&CK

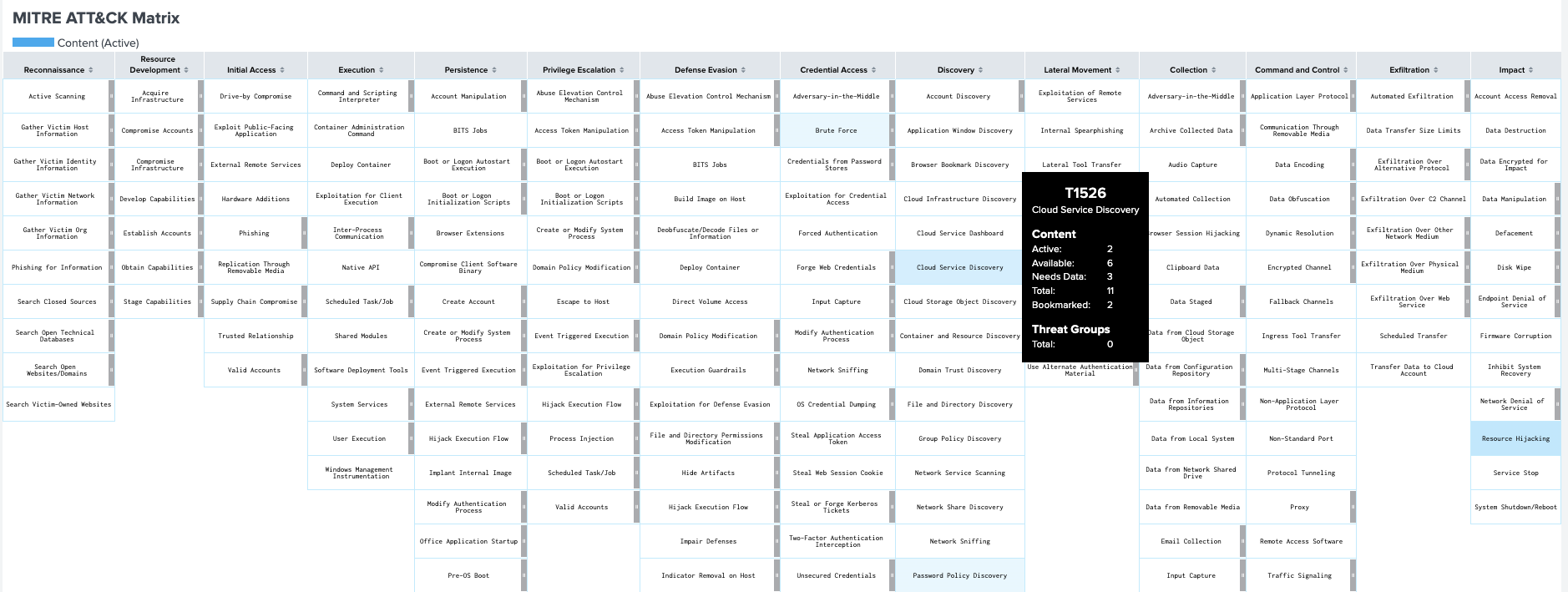

Sous-ensemble de la matrice ATT&CK montrant les techniques sélectionnées

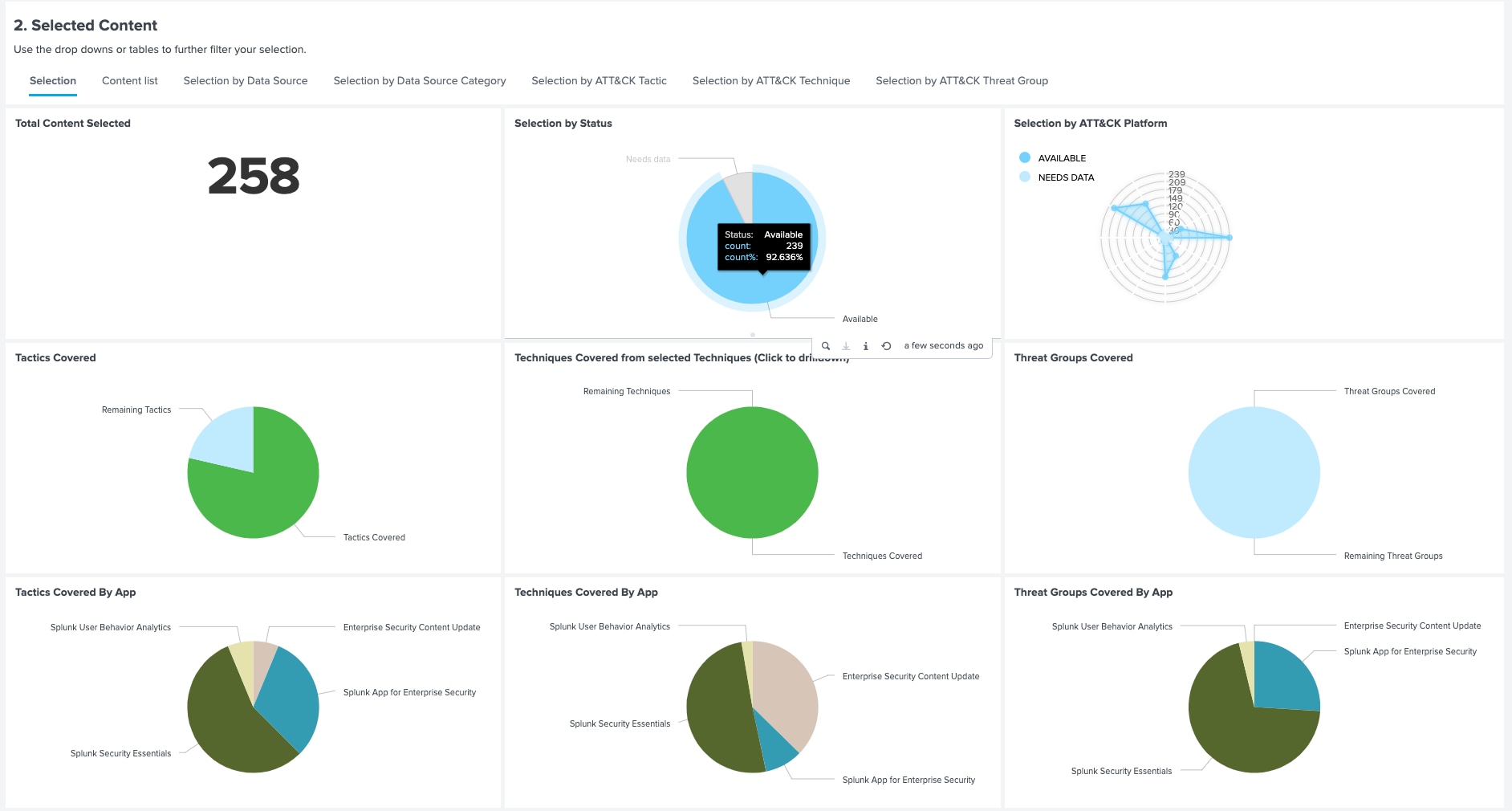

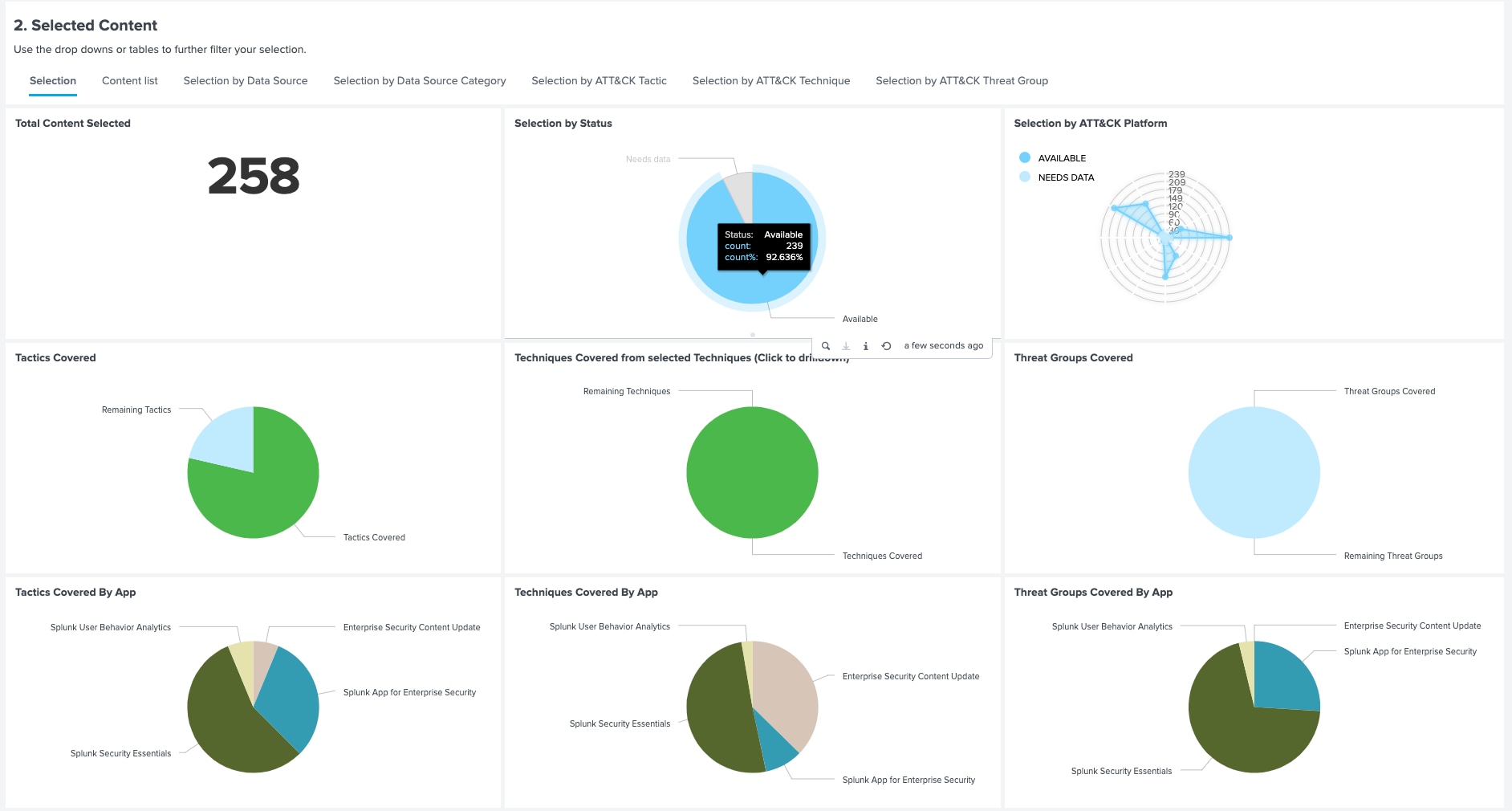

Les techniques sélectionnées et les mesures de couverture dans l’environnement actuel

Splunk Security Essentials regroupe quelques autres listes prédéfinies de techniques ATT&CK, notamment le projet Top 15 des observations adversaires MITRE Engenuity. Ce projet a permis des recherches quantitatives sur un grand nombre de signalements de menaces au cours des dernières années, avec plus de 6 millions d’observations d’utilisation de technique. L’une des conclusions de ce travail est que 90 % des observations concernent 15 techniques. Vous voulez vous protéger contre ces 90 % ? Filtrez les volets comme ci-dessus en utilisant la liste prédéfinie.

Comment mettre en évidence les techniques couvertes par les détections actives existantes ?

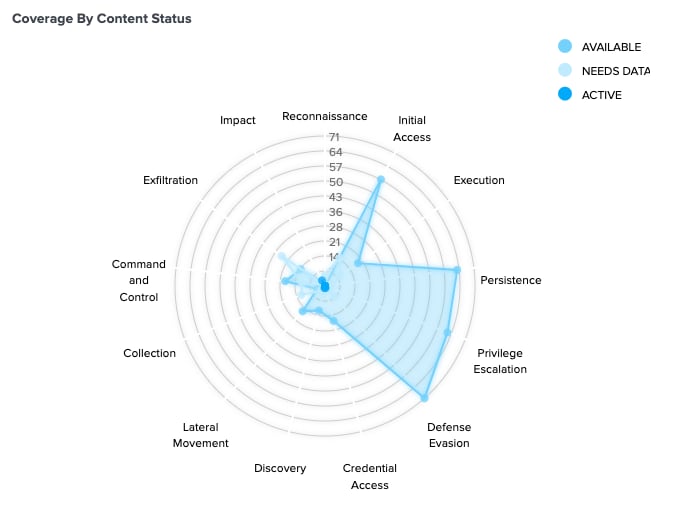

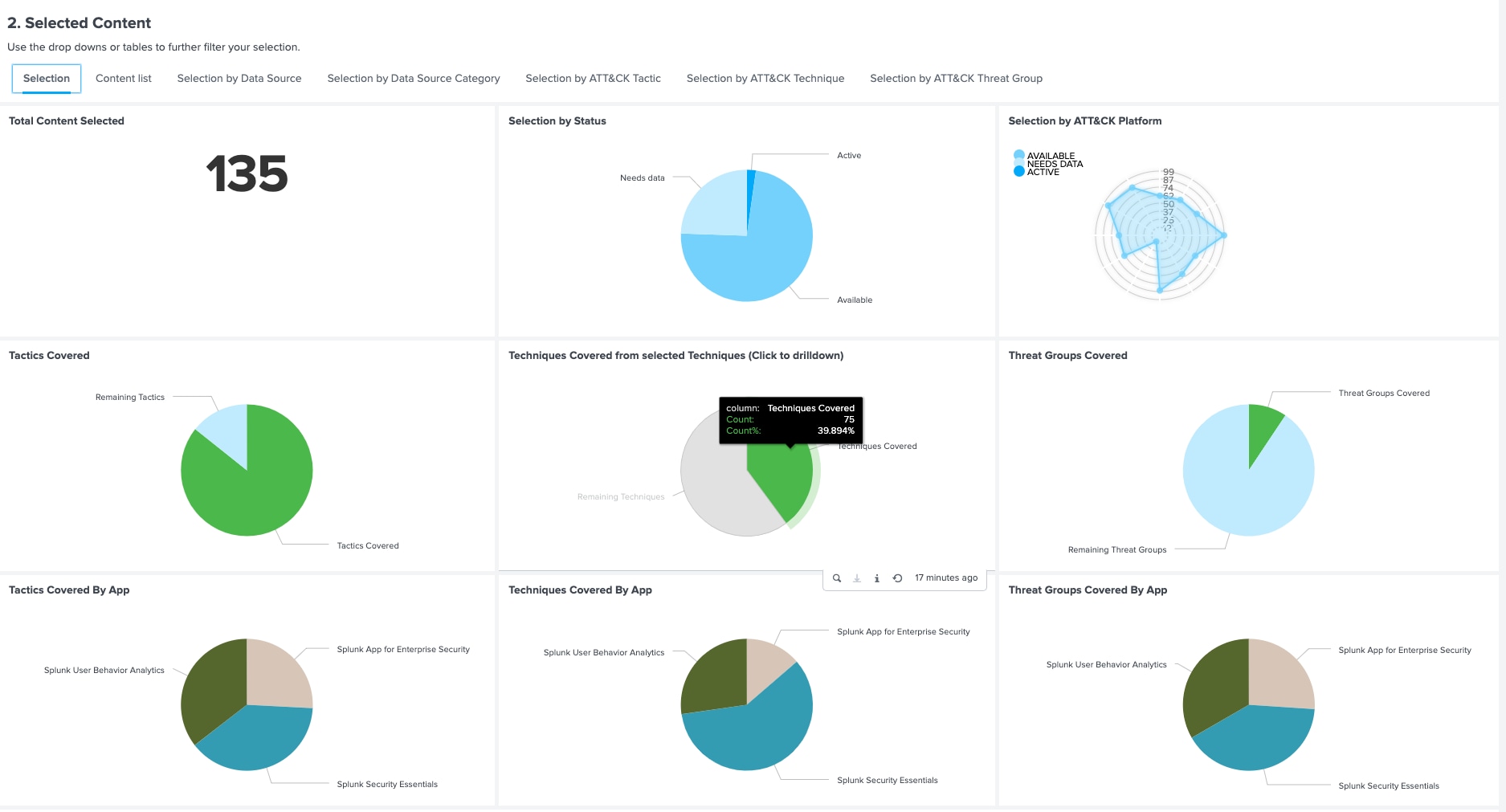

Basculez entre les volets et les onglets pour afficher la couverture actuelle de l’environnement de différentes manières

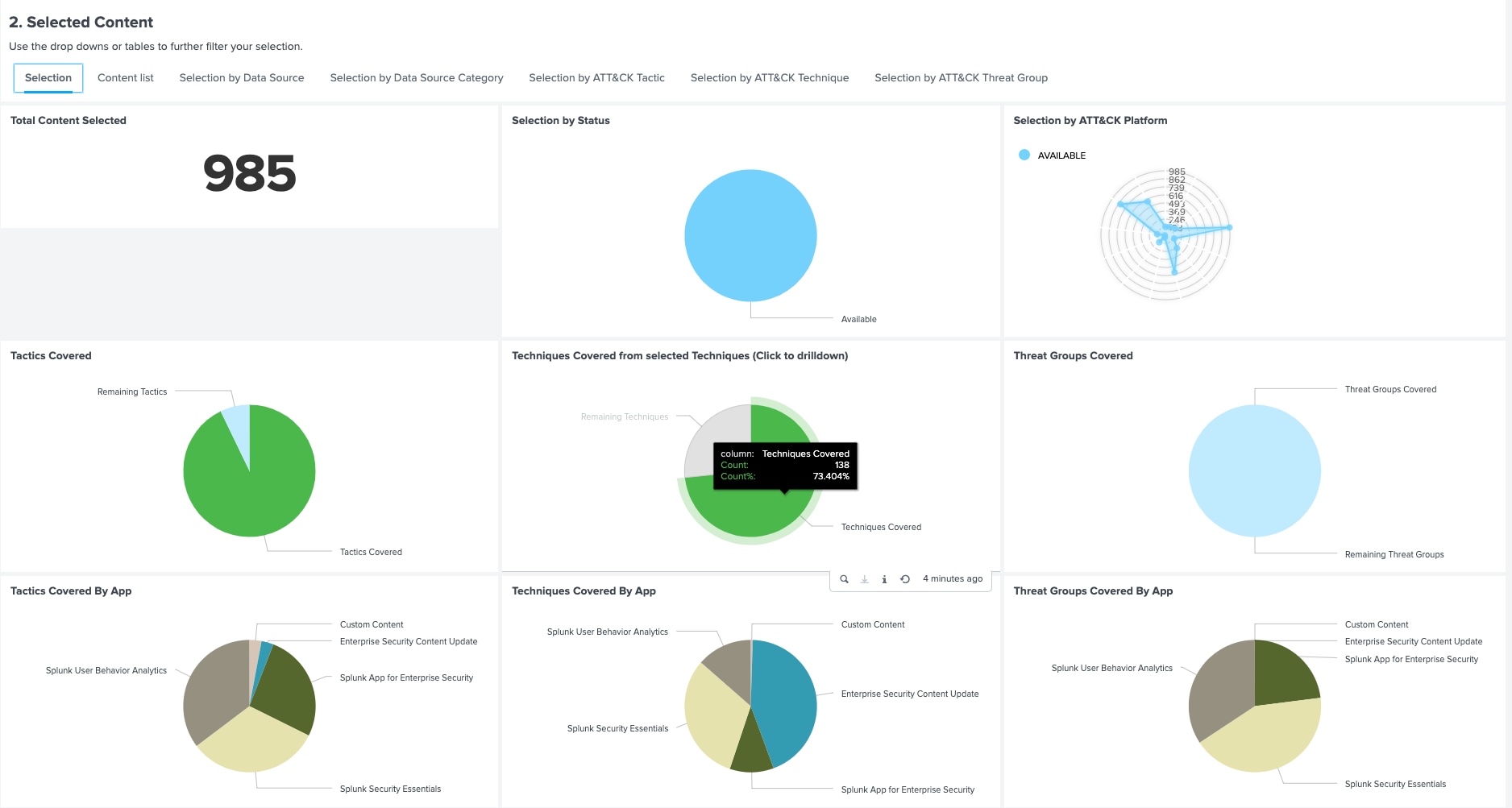

Les graphiques montrent que les six détections actives assurent une couverture de 2 % sur la matrice ATT&CK

Comment mettre en évidence les techniques potentiellement couvertes par les détections en fonction des données dont vous disposez ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « Content (Available) » dans la liste déroulante « Color by »

Basculez entre les volets et les onglets pour examiner la couverture actuelle de l’environnement de différentes manières.

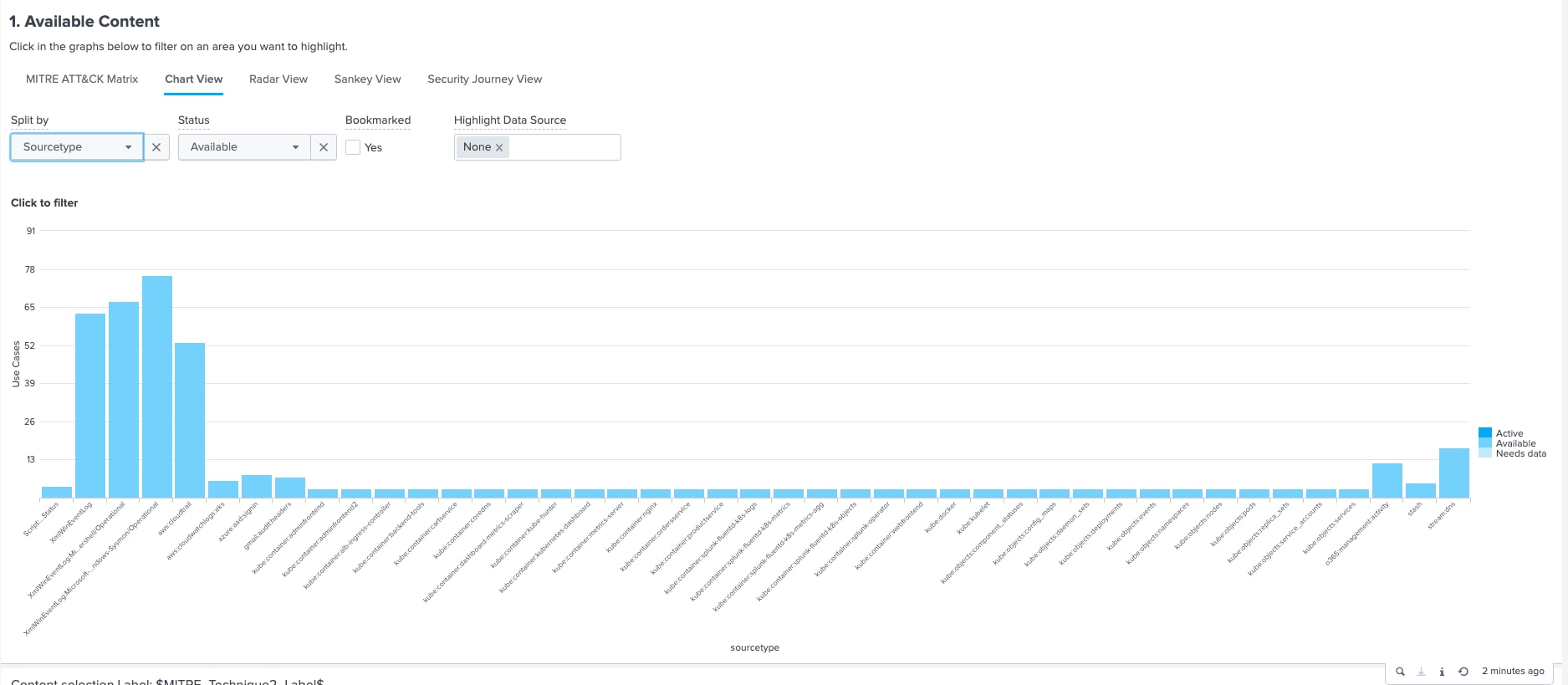

Quel type de source offre la plus grande couverture de détection potentielle ?

Les graphiques montrent que les 985 détections disponibles dans l’environnement assurent une couverture de 73 % sur la matrice ATT&CK

Supervisons-nous correctement le ransomware Babuk d’après les détections actives ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « Babuk » dans le menu déroulant « MITRE ATT&CK Software »

- Sélectionnez « Content (Available) » dans la liste déroulante « Color by »

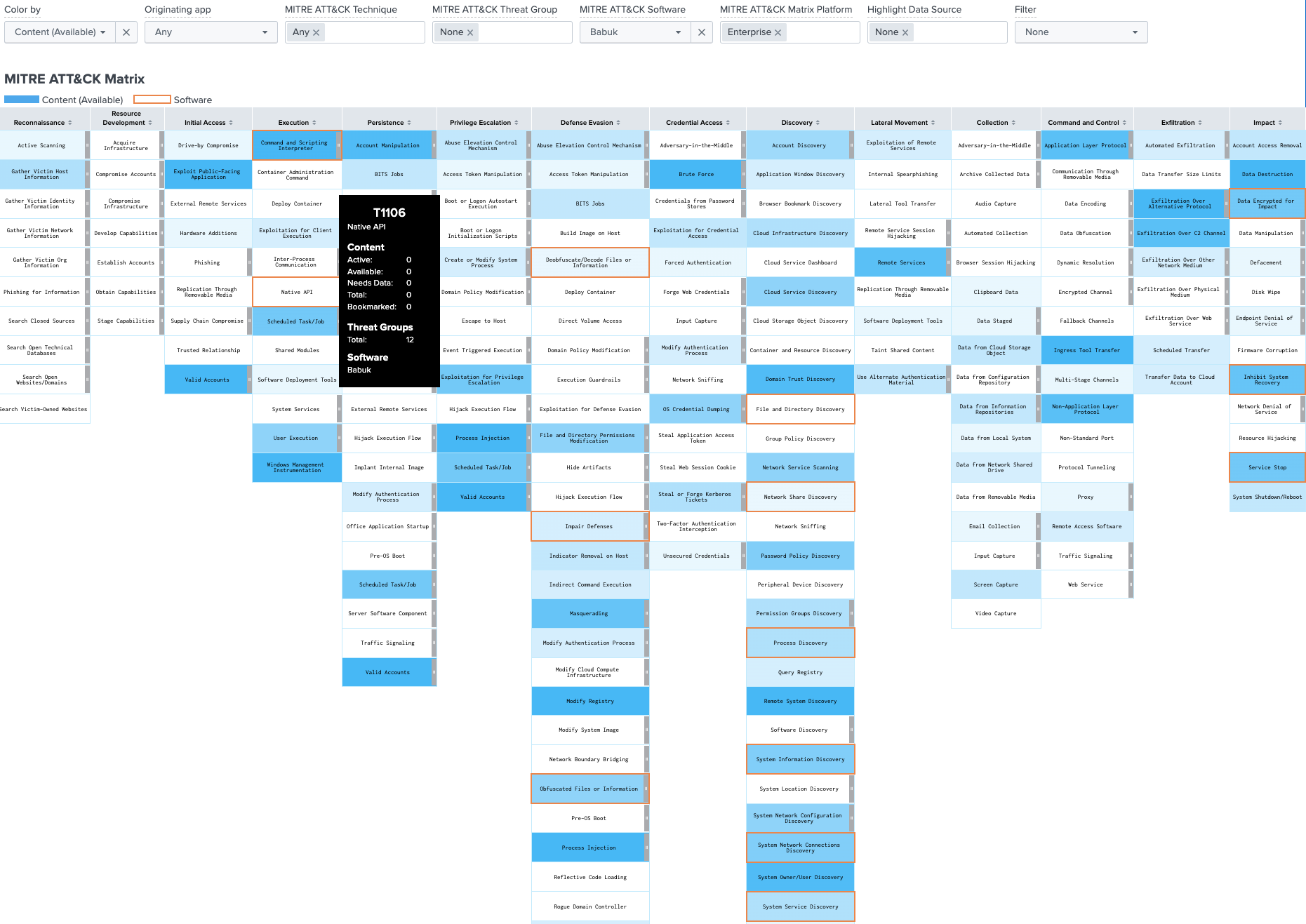

Les cellules surlignées en orange représentent les techniques utilisées par le ransomware Babuk. La couleur de fond bleue représente les détections disponibles.

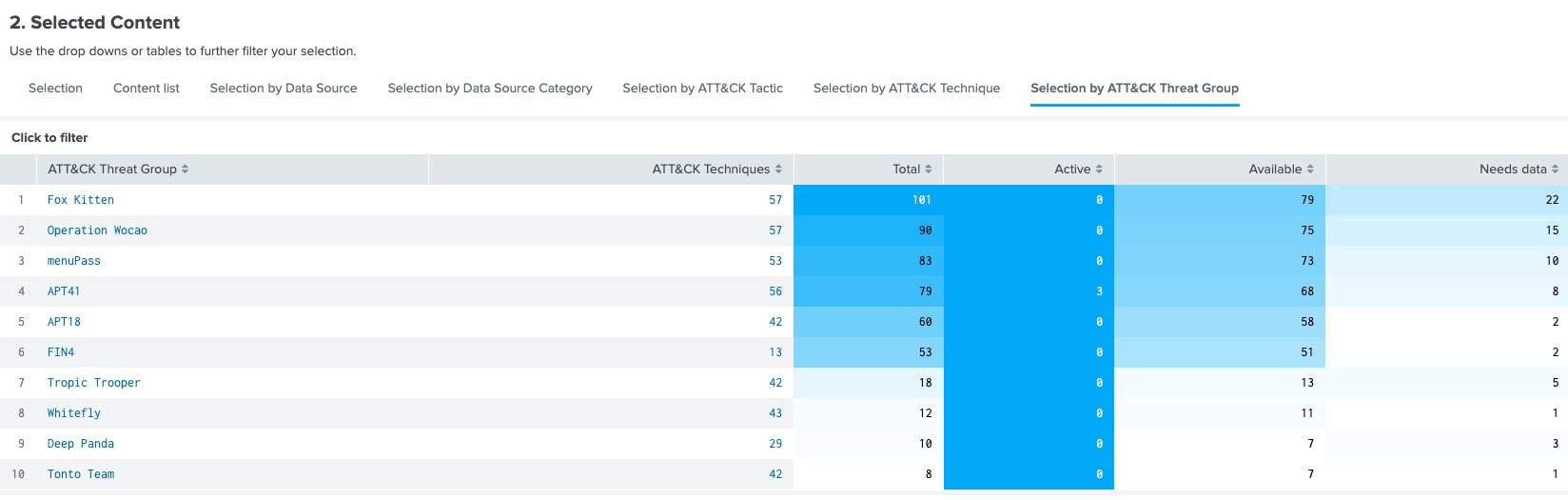

Quels groupes de menaces ciblent mon secteur ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « Industry: Healthcare » dans le menu déroulant « MITRE ATT&CK Threat Group »

Dix groupes de menaces sont connus pour cibler le secteur de la santé.

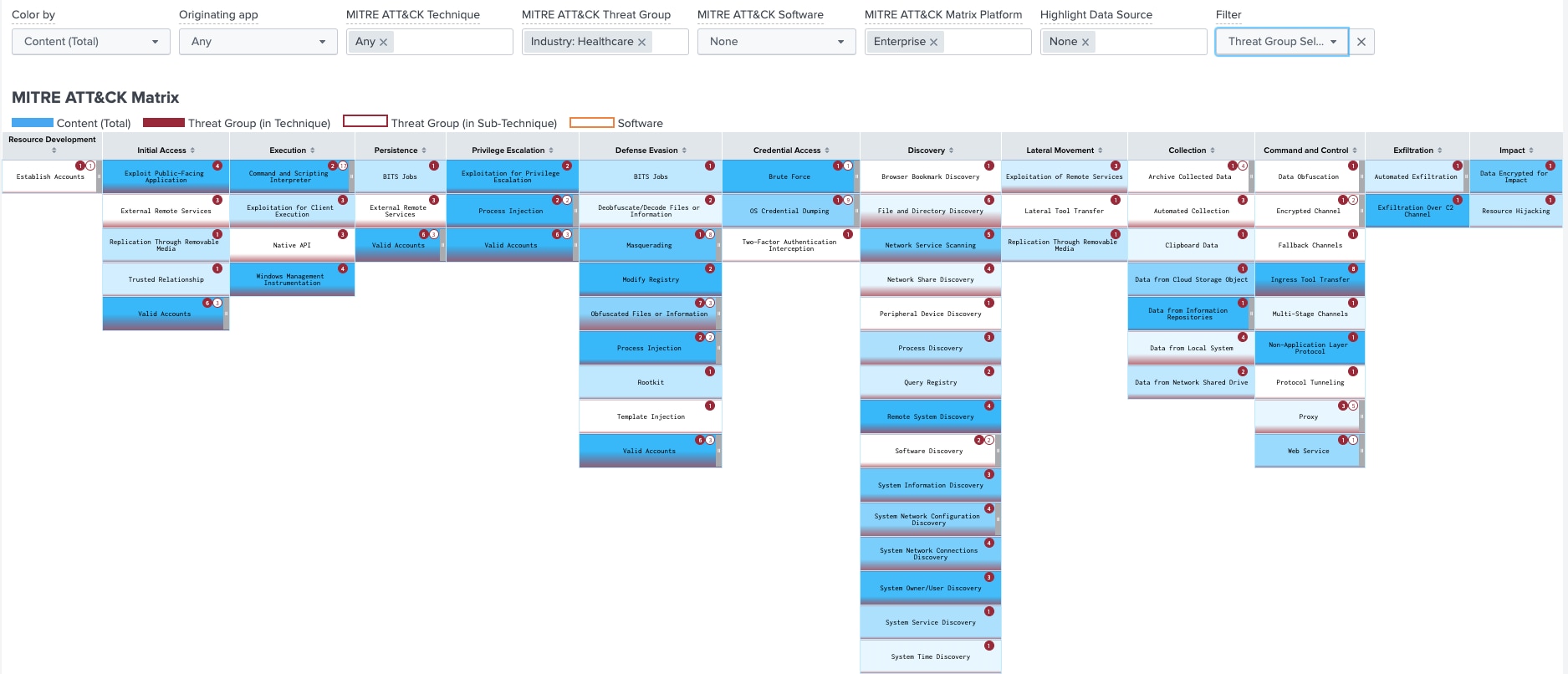

Quelles techniques ont été observées dans mon secteur d’activité ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « Industry: Healthcare » dans le menu déroulant « MITRE ATT&CK Threat Group »

- Choisissez « Threat Group Selection » dans le menu déroulant « Filter »

Sous-ensemble de la matrice ATT&CK présentant les techniques qui ont été observées dans le secteur de la santé.

L’image montre les détections et autres contenus disponibles dans Security Essentials qui couvrent le sous-ensemble de techniques observées dans le secteur de la santé.

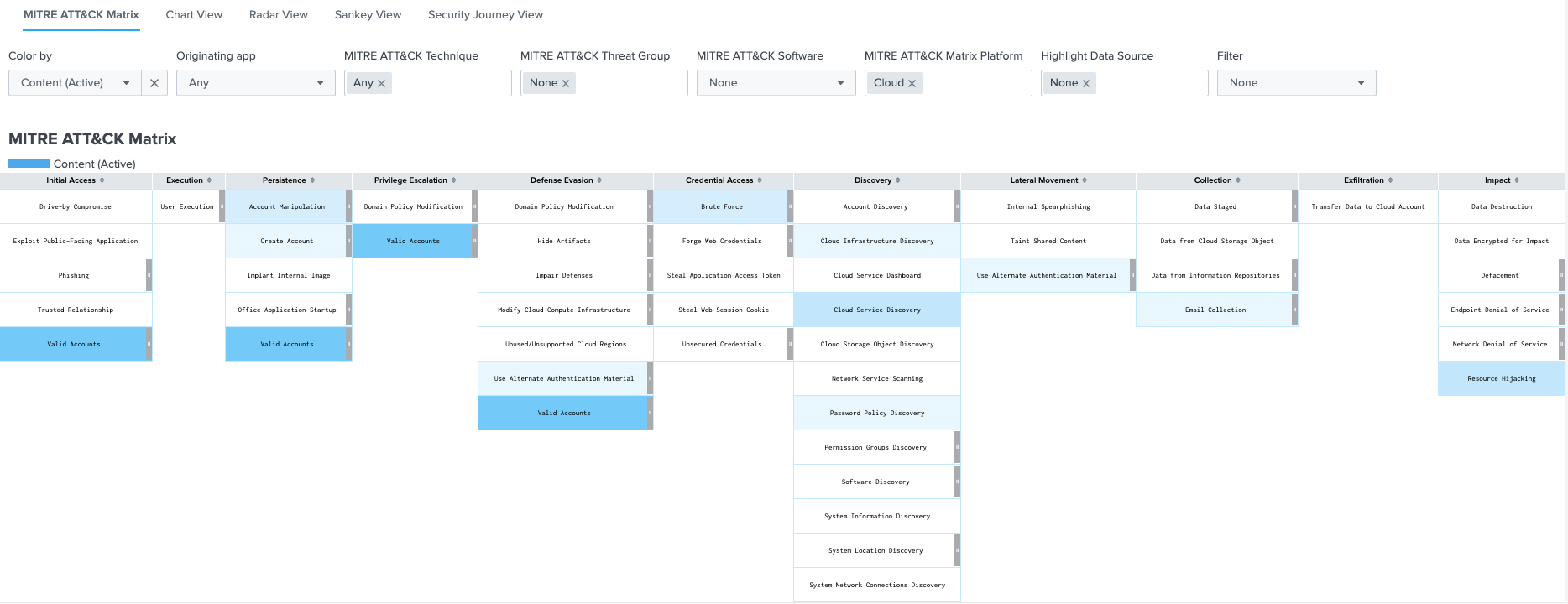

Combien de techniques de la matrice cloud couvrons-nous avec les détections actives ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez « Cloud » dans le menu déroulant « MITRE ATT&CK Platform »

- Sélectionnez « Content (Available) » dans la liste déroulante « Color by »

La matrice cloud ATT&CK et les détections actives dans l’environnement (bleu).

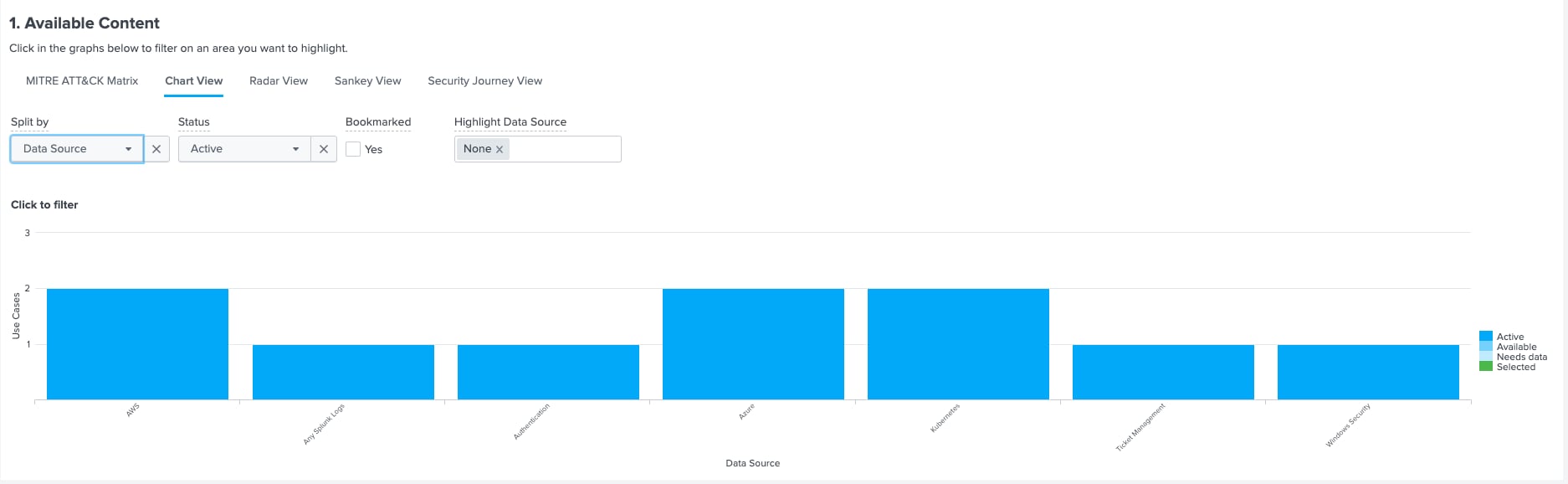

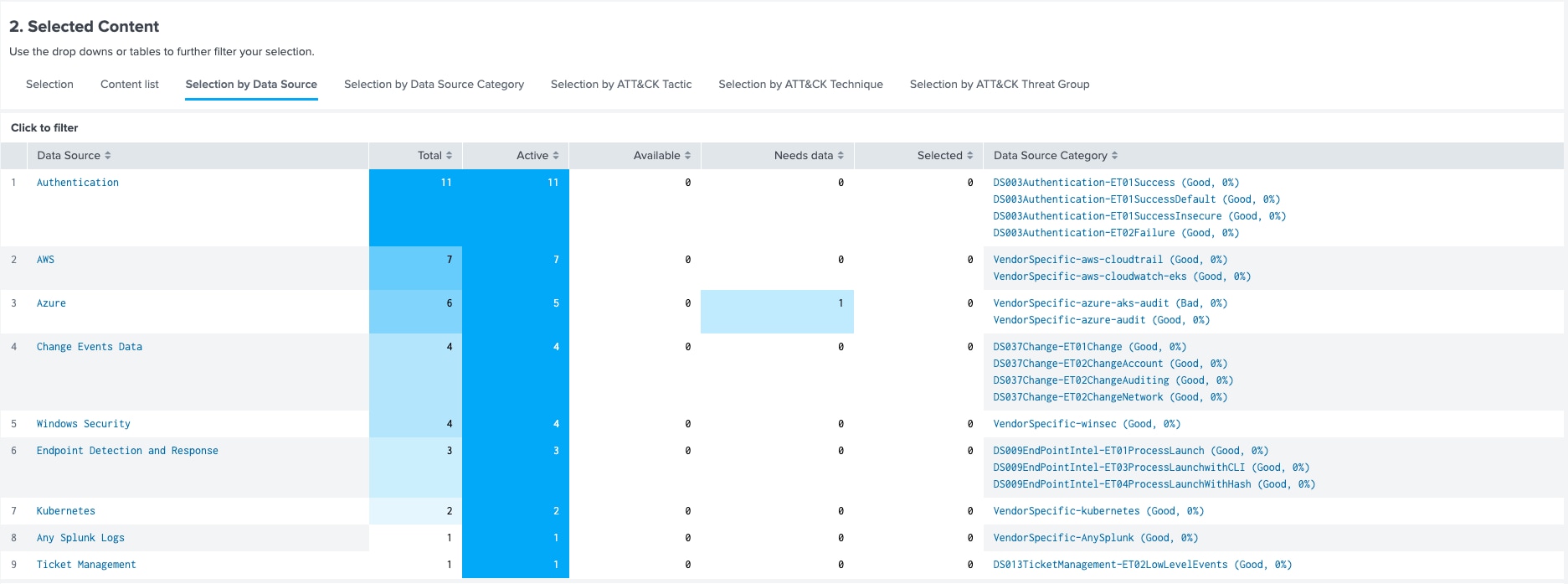

Quelle source de données couvre le plus de techniques ?

- Accédez à Analytics Advisor -> MITRE ATT&CK Framework

- Sélectionnez l’onglet Chart View

- Sélectionnez « Data Source » dans le menu déroulant « Split by »

- Sélectionnez « Active » dans le menu déroulant « Status »

Cliquez sur l’onglet « Selection by Data Source » sous la section « Selected Content » plus bas

Nombre de détections et autres contenus disponibles dans Security Essentials répartis par source de données.

Plongeons-nous dans le sens et l’utilisation du mot « couverture ».

La couverture signifie que nous avons du contenu (disponible ou actif) correspondant à la technique spécifiée. De plus, MITRE ATT&CK ne recense qu’une partie des acteurs malveillants « connus » et ne capture que ce qui s’est passé. Le framework ne projette pas toutes les conséquences possibles.

Une bonne couverture signifie donc que nous disposons de beaucoup de contenu couvrant un grand nombre de techniques. Mais ce n’est qu’une partie du tableau. La couverture ne nous dit pas quelle proportion de l’environnement est protégée. Si la source de données alimentant la détection n’est disponible que pour une petite partie de l’organisation, le niveau de protection ne sera pas aussi élevé. Il peut même être trompeur de ne regarder que les couleurs de la matrice sans tenir compte du contexte.

En conclusion, couverture n’est pas synonyme d’exhaustivité.

Vous êtes arrivé jusqu’ici ; allez maintenant expérimenter par vous-même. Splunk Security Essentials est disponible sur Splunkbase, et la version 3.7.0 est sortie récemment, le 8 décembre 2022.

Pour mieux comprendre les correspondances entre les tactiques MITRE ATT&CK et les détections développées par l’équipe Splunk de recherche sur les menaces (STRT), consultez le nouvel e-book « Les principales détections de menaces de cybersécurité avec Splunk et MITRE ATT&CK ».

– Johan

Auteurs et contributeurs

Comme toujours, la sécurité chez Splunk est une affaire de famille. Crédit aux auteurs et collaborateurs : Johan Bjerke, Audra Streetman, Ryan Becwar. Photo d’illustration par Torsten Dettlaff de Pexels.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.