Supervision de la cybersécurité 24 h/24 et 7 j/7 pour les petites équipes grâce à Splunk et une sélection de MSSP

L’idée reçue selon laquelle seules les grandes entreprises détenant des données à caractère sensible et des technologies brevetées sont dans la ligne de mire des cyberattaques est depuis longtemps dépassée.

Chaque jour, les informations font état d’entreprises piratées, quelle que soit leur taille. Cela concerne également des entreprises qui se considèrent comme des « cibles inintéressantes », et souvent même des petites et moyennes entreprises (PME). Qu’il s’agisse de la clinique universitaire « du coin » ou de l’entreprise familiale établie depuis de nombreuses années dans le secteur de la production, les entreprises et les organisations qui disposent généralement d’équipes et de budgets plutôt réduits en matière de cybersécurité se retrouvent de plus en plus souvent dans le collimateur.

Multiplication des cyberattaques et augmentation des attentes : la pression sur les équipes de sécurité augmente

Mais les cyberattaques en constante augmentation ne sont pas les seules à accroître la pression sur les RSSI et les équipes de sécurité. Les dirigeants et les cadres (et bien sûr aussi leurs propres exigences) demandent de plus en plus aux équipes de sécurité de mieux utiliser les données des outils de sécurité existants, afin de prendre davantage de mesures préventives , de sorte que les modèles d’attaque puissent être identifiés et évités avant même la survenue d’une attaque. Cette démarche est sans aucun doute judicieuse, car les cybercriminels ne se reposent jamais. Ils ne cessent de peaufiner leurs attaques et trouvent toujours de nouvelles failles leur permettant de pénétrer dans leur système cible.

C’est aussi pour cette raison que même le meilleur outil de sécurité ne suffit plus aujourd’hui à garantir la protection nécessaire. En effet, les outils de sécurité ne protègent que contre les menaces déjà connues. Pour assurer une protection optimale, ces outils doivent être plus performants. Et cela concerne surtout les petites et moyennes entreprises. En effet, ces dernières manquent malheureusement trop souvent de temps et de ressources pour gérer un centre des opérations de sécurité (SOC).

Or, c’est précisément ce qui est absolument nécessaire pour pouvoir se défendre de manière proactive contre les toutes dernières cyberattaques, même les plus sophistiquées.

Les équipes de toutes tailles ont besoin d’un centre des opérations de sécurité (SOC)

La solution au problème tient donc en trois lettres : S-O-C. Mais tout d’abord, une petite explication s’impose. Un SOC, qu'est-ce que c’est ?

Qu’est-ce qu’un centre des opérations de sécurité (SOC) ?

Vous trouverez des informations détaillées sur le thème du SOC sur notre page Data Insider « Qu’est-ce qu’un centre opérationnel de sécurité (SOC) ? ». Pour faire court, un centre des opérations de sécurité (SOC) permet aux entreprises de fonctionner selon le mode d’anticipation mentionné plus haut : elles peuvent enregistrer, superviser, analyser en temps réel des événements liés à la sécurité ainsi qu’établir des corrélations, afin de détecter le plus rapidement et le plus tôt possible un indicateur de compromission. Un SOC est donc un lieu central où une équipe de sécurité de l'information supervise, détecte, analyse et résout les incidents de cybersécurité, et ce généralement 365 jours par an, 24 heures sur 24.

Supervision, détection, analyse et résolution des incidents : 24 h/24, 7 j/7, 365 j/an, même pour les petites équipes de sécurité

Oui, vous avez bien lu. Que votre équipe de sécurité compte 1 ou 100 personnes, la supervision, la détection, l’analyse et la résolution des incidents de cybersécurité sont toujours nécessaires, 24 heures par jour, 7 jours par semaine et 365 jours par an. Et même si un centre des opérations de sécurité (SOC) peut le faire, c’est aussi l’un des plus grands défis auxquels les entreprises doivent faire face.

Pour faire fonctionner correctement un centre des opérations de sécurité (SOC), il faut non seulement des processus appropriés et la bonne technologie, mais aussi et surtout les bons spécialistes qui maîtrisent la technologie. Ils doivent être en mesure d’analyser les messages des outils de sécurité. Ils doivent également pouvoir reconnaître si une cyberattaque se produit, et sous quelle forme. Ils doivent en outre posséder les connaissances nécessaires pour pouvoir ensuite stopper cette cyberattaque aussi vite que possible et éviter les dommages potentiels.

Mon équipe de sécurité est petite et manque de spécialistes en cybersécurité : comment faire pour gérer un SOC ?

Selon des études telles que l’(ISC)² Cybersecurity Workforce Study, qui évalue chaque année la pénurie de personnel qualifié dans le domaine de la cybersécurité, les professionnels de la cybersécurité font déjà cruellement défaut sur le marché. Et cette pénurie ne fera que s’aggraver. En effet, trouver de nouveaux professionnels n’est pas le seul défi pour les entreprises. Conserver le personnel de sécurité en place est également loin d’être une mince affaire. Car s’ils n’ont pas déjà démissionné pour cause de burn-out, ils sont bien souvent attirés par l’offre immédiatement supérieure de la concurrence. C'est d’ailleurs ce que confirme le dernier rapport État de la cybersécurité de Splunk : 73 % des personnes interrogées indiquent que des collègues ont démissionné pour cause de burn-out.

Quelle est donc l’alternative des RSSI pour étendre efficacement leur système de sécurité ? Réponse : un fournisseur de services de sécurité gérés (MSSP). En d’autres termes : ils choisissent d’étendre leurs services de cybersécurité en faisant appel à des ressources externes ou en les sous-traitant partiellement, voire complètement, et en misant ainsi sur la « sécurité gérée ».

Fournisseur de services de sécurité gérés (MSSP) : mais c'est quoi un MSSP ?

Pour cela aussi, nous avons rédigé un article Data Insider complet sur le thème « Qu’est-ce qu’un fournisseur de services de sécurité gérés (MSSP) ». C’est pourquoi je me contenterai là aussi de ne donner qu’une brève description :

MSSP signifie Managed Security Service Provider (fournisseur de services de sécurité gérés). Les MSSP permettent de sous-traiter les fonctions de supervision de la sécurité.

Cela peut se faire localement ou via le cloud. Dans le cas de la solution locale, le fournisseur de services de sécurité installe généralement une boîte sur place dans votre centre de données. Les logs peuvent ainsi être collectés en temps réel par différents moyens, par exemple via Syslog.

Ces logs sont transmis par la boîte et envoyés au MSSP via une connexion sécurisée.

Pour la solution basée sur le cloud, les choses fonctionnent de manière similaire, à la différence près que la boîte physique est remplacée par une « instance virtuelle intermédiaire ».

Dans tous les cas, le MSSP emploie dans ses centres des opérations de sécurité (SOC) des collaborateurs qui vérifient en continu (24 h/24, 7 j/7, 365 jours par an) les alertes de tous ses clients et décident lesquelles requièrent vraiment une action immédiate.

Quand et pourquoi recourir à un service de sécurité géré ?

La décision de confier la cybersécurité de l’entreprise à un fournisseur de services de sécurité gérés (MSSP) externe est de plus en plus populaire parmi les entreprises, quels que soient leur type ou leur taille. En examinant les nombreux avantages de l’utilisation d’un MSSP, on comprend vite pourquoi. Parmi ceux-ci, citons notamment :

- La réduction des coûts :

les cyberattaques sont de plus en plus complexes et élaborer et maintenir en interne des stratégies de cyberdéfense peut s’avérer être une tâche extrêmement longue et coûteuse. La mise en place d’un service de sécurité interne disposant du savoir-faire requis (devant, au demeurant, être régulièrement mis à jour) s’avère tout aussi coûteuse et chronophage. - Pas de pénurie de personnel qualifié, moins de frais de personnel :

comme nous l’avons dit, il est extrêmement difficile de trouver du personnel de sécurité qualifié. Ce sont surtout les entreprises situées dans des zones plutôt rurales qui rencontrent des difficultés à attirer des professionnels de la sécurité. Par ailleurs, les coûts liés aux salaires, aux licences informatiques et à la formation continue représentent une charge non négligeable. - La disponibilité 24 h/24 et 7 j/7 :

en ayant recours à un MSSP, les entreprises bénéficient à tout moment des services d’un personnel de sécurité bien formé et expérimenté, et ce 24 h/24 et 365 jours par an. - L’équipement :

la mission des fournisseurs de services de sécurité gérés est de vous protéger, vous et votre entreprise. Par conséquent, les MSSP sont toujours dotés des technologies les plus récentes et les plus innovantes. - La flexibilité et la concentration :

les services des MSSP sont généralement très flexibles et vous permettent, si besoin est, de ne sous-traiter qu’une partie de vos opérations de sécurité auprès du fournisseur de services de sécurité gérés. Certaines entreprises profitent des avantages d’un tel service partiellement sous-traité pour étendre leur équipe de sécurité informatique. Cela diminue fortement la charge de travail de l’équipe interne existante, ce qui lui permet de se concentrer à nouveau sur ses tâches principales et sur les projets stratégiques générant du chiffre. Un MSSP vous permet donc de choisir parmi une multitude d'options celle qui vous convient le mieux et, au besoin, d’évoluer à tout moment, et ce, rapidement et en toute simplicité.

En fait, faire appel à un MSSP présente bien d’autres avantages. Dans notre article Data Insider « Qu’est-ce qu’un MSSP ? », nous vous expliquons en détail quels sont ces avantages et pourquoi il est judicieux (voire très judicieux) de confier sa cybersécurité à un MSSP.

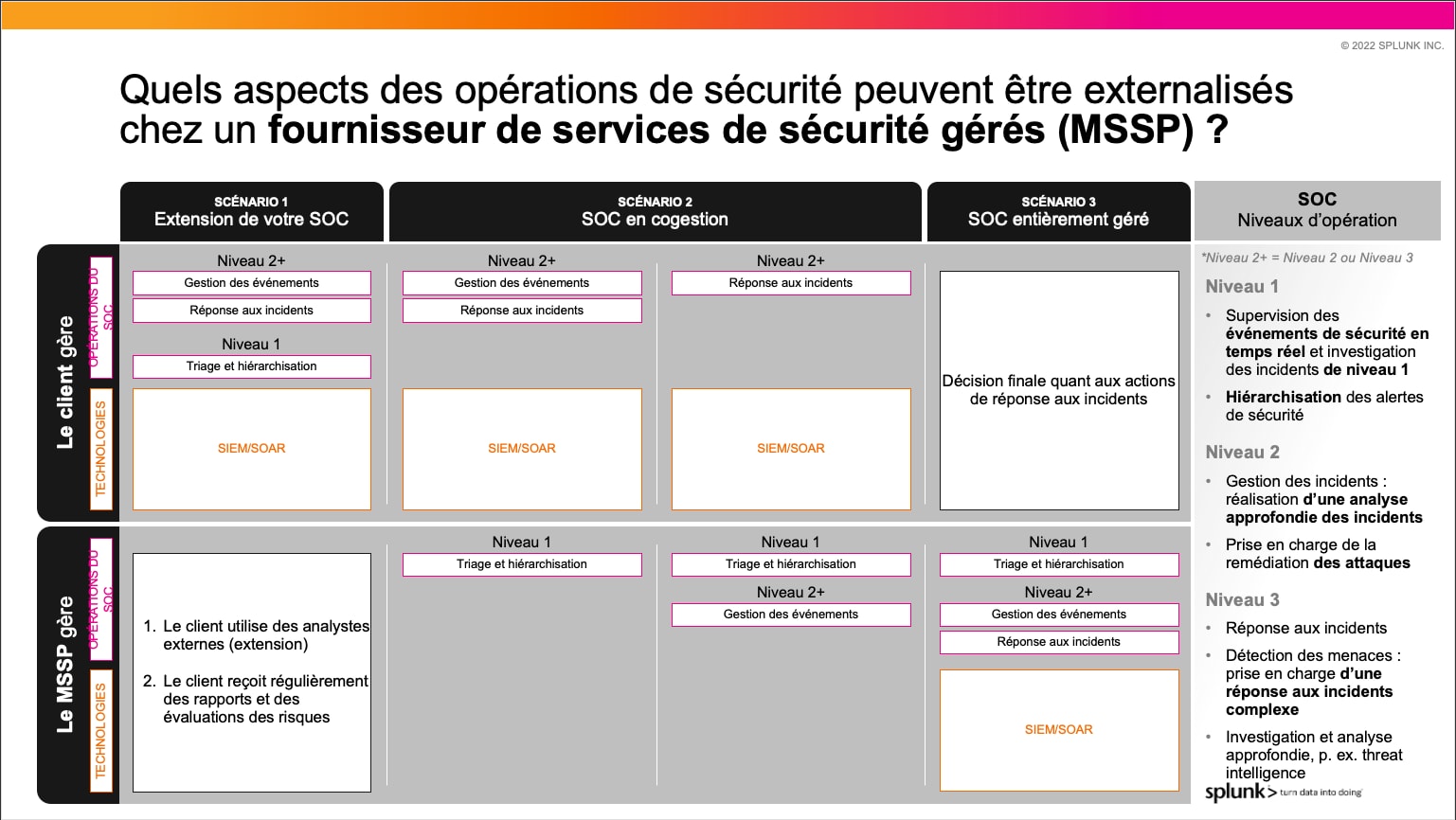

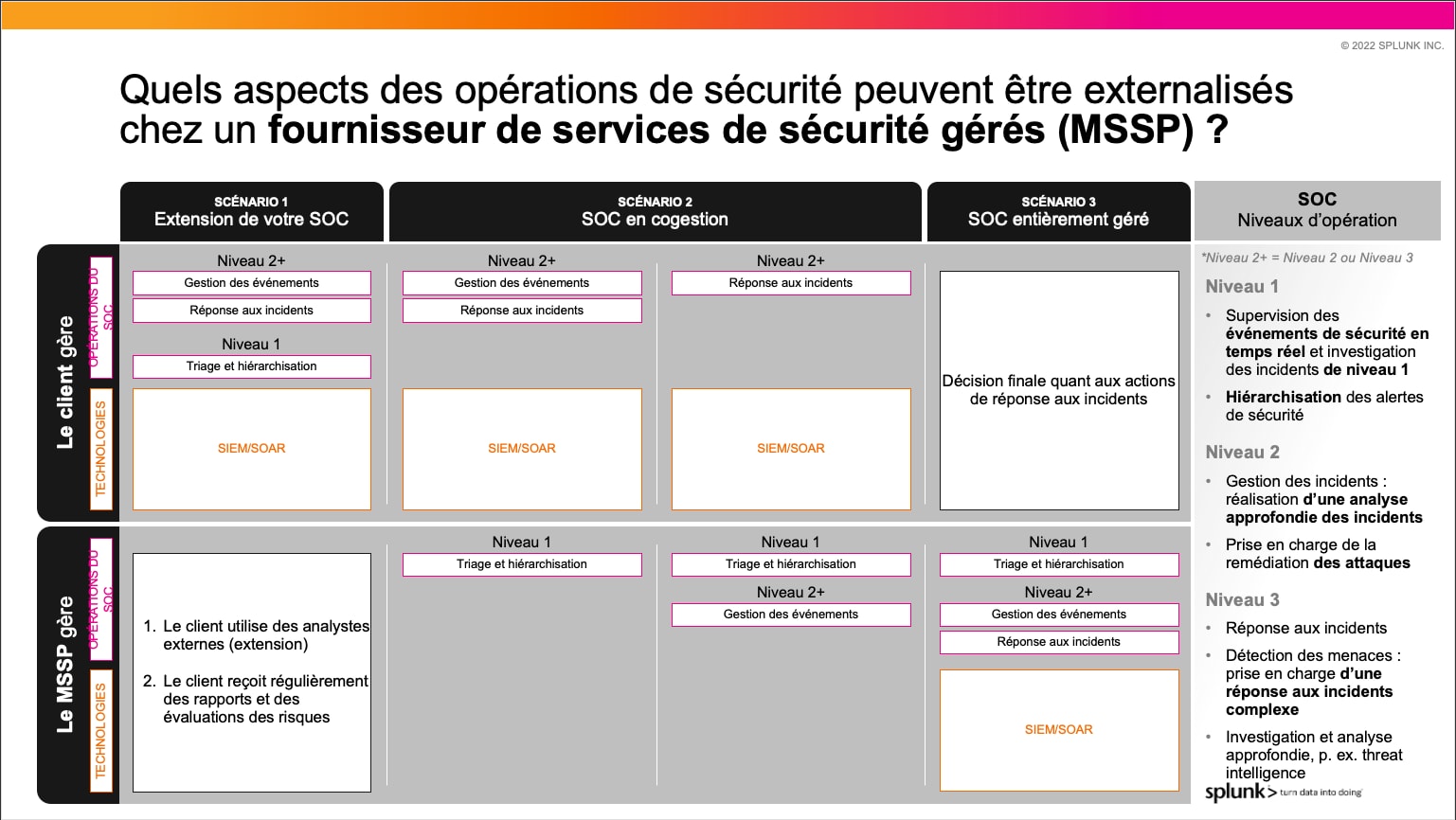

Quelles activités peuvent ou doivent être confiées à un MSSP ?

Les éléments précis de vos activités de sécurité qui doivent être confiés à un fournisseur de services de sécurité gérés (MSSP) varient considérablement et dépendent de votre situation personnelle. Il s’agit donc d’un facteur important qui doit être discuté entre vous et le MSSP, afin que les services gérés soient parfaitement adaptés à vos besoins.

Le graphique ci-dessous montre, à titre d’exemple, les éléments de la sécurité qui peuvent être confiés à un MSSP. Notez toutefois qu’il s’agit de scénarios types. La question est de savoir si, dans votre cas et avec le fournisseur de services de sécurité gérés auquel vous avez recours, il s’agit effectivement des trois scénarios présentés ci-dessous (ou de scénarios similaires) varie d’un MSSP à l’autre et dépend en outre entièrement de vos souhaits et besoins individuels, lesquels doivent être clarifiés en détail au préalable. Si vous souhaitez en savoir plus, contactez-nous ici.

Télécharger le graphique au format PDF

Télécharger le graphique au format PDF

- Scénario 1 : extension du SOC existant par le MSSP

Certaines entreprises gèrent leur propre SOC. Pendant la mise en place de leur équipe SOC (ou lorsqu’il existe des goulots d’étranglement internes), elles font appel à un MSSP. Celui-ci peut venir renforcer l’équipe de cybersécurité de l’entreprise, de manière temporaire ou définitive. En outre, le fournisseur de services de sécurité gérés aide l’entreprise en lui fournissant des rapports et des évaluations qui résument l’état général de la sécurité et donnent des recommandations.

- Scénario 2 : SOC cogéré par le MSSP

Avec un SOC cogéré, la technologie (donc le SIEM) peut être exploitée soit dans l’entreprise même, soit chez le MSSP. Selon les besoins, les tâches de niveau 1 (= tri et priorisation des alertes) ou même de niveau 2 (= traitement des événements et/ou réponse aux incidents, c’est-à-dire une assistance pour remédier aux attaques) peuvent être partiellement ou entièrement prises en charge par le fournisseur de services de sécurité gérés.

- Scénario 3 : SOC entièrement géré par le MSSP

Si une entreprise souhaite faire exploiter son centre des opérations de sécurité complet par un MSSP, les tâches qui relèvent du SOC sont couvertes par le fournisseur de services. Le fournisseur de services de sécurité met à disposition aussi bien le SIEM que les analystes pour les tâches de niveau 1, de niveau 2 et de niveau 3. Les analystes du fournisseur de services de sécurité se chargent alors de la recherche complexe (et complète) de menaces pour l’entreprise. En cas d’incident, le MSSP contacte un interlocuteur prédéfini au sein de l’entreprise cliente, afin de prendre ensemble une décision finale quant à la suite des événements. Le fournisseur de services de sécurité gérés donne donc toutes les informations et connaissances nécessaires sur l’incident en question, mais la responsabilité finale incombe à l’entreprise en question.

Puis-je utiliser Splunk en tant que fournisseur de services de sécurité gérés (MSSP) ?

Non ! Et c’est vraiment important de le comprendre : Splunk n’est pas un fournisseur de services de sécurité gérés, et chez Splunk, nous n’offrons pas de service MSSP. Mais nous avons une bonne nouvelle : nous travaillons en étroite collaboration avec des partenaires triés sur le volet qui doivent remplir une liste d’exigences diverses pour pouvoir agir en tant que fournisseur de services de sécurité auprès de nos clients. Vous pouvez donc être tout à fait sûrs qu’avec l’un de nos partenaires, vous ne faites pas seulement appel à un fournisseur de services de sécurité gérés fiable, mais aussi à un expert de Splunk. Pour plus d’informations, contactez-nous !

En collaboration avec nos partenaires, nous vous aidons à trouver le MSSP qu’il vous faut et à comprendre quels services sont vraiment adaptés à vos besoins (et lesquels sont tout simplement superflus !).

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.