Renforcez votre résilience numérique avec l’unification des opérations de sécurité

Une  étape primordiale pour développer sa résilience numérique est de permettre à ses équipes SOC de gérer les workflows de détection, d’investigation et de réponse depuis un environnement de travail unique. En accordant la priorité aux risques, en utilisant des processus SOC prédéfinis et en s’appuyant sur l’automatisation pour mener une investigation, vos analystes gagnent du temps et économisent leur énergie, et préviennent plus efficacement les déplacements latéraux des malfaiteurs dans votre organisation.

étape primordiale pour développer sa résilience numérique est de permettre à ses équipes SOC de gérer les workflows de détection, d’investigation et de réponse depuis un environnement de travail unique. En accordant la priorité aux risques, en utilisant des processus SOC prédéfinis et en s’appuyant sur l’automatisation pour mener une investigation, vos analystes gagnent du temps et économisent leur énergie, et préviennent plus efficacement les déplacements latéraux des malfaiteurs dans votre organisation.

Défis des opérations de sécurité

Les défis SecOps sont très bien résumés par nos clients. Tout d’abord, ils s’accordent à dire que les fonctionnalités de détection, d’investigation et de réponse aux menaces sont dispersées dans des systèmes différents et outils de sécurité cloisonnés. Il est donc difficile pour les équipes d’obtenir une vue complète des événements de sécurité, de coordonner les réponses et de résoudre les incidents rapidement et efficacement. De plus, un déluge constant d’alertes de sécurité, qui s’ajoute à l’apparition de nouvelles attaques complexes, submerge les équipes SOC. Il se traduit par des retards de traitement des incidents, augmentant considérablement les risques. Sans autre choix que d’investiguer et de répondre manuellement à ces événements, les analystes sont dans l’impossibilité de traiter les incidents suffisamment rapidement pour réduire le nombre de retards de traitement. Ils sont coincés dans un cycle sans fin de réactivité.

Ces défis sont également validés par des statistiques récentes du rapport État de la cybersécurité 2022 de Splunk. Selon cette étude, 64 % des participants déclarent que le respect des exigences de sécurité est difficile à assurer en raison de l’augmentation de la complexité. Ces participants ont exprimé cette opinion pour un certain nombre de raisons. 1.) 30 % affirment que leur pile de sécurité est extrêmement complexe ; 2.) Les temps d’arrêt imprévus liés à un incident de cybersécurité sont de 14 heures et coûtent en moyenne 200 000 $ ; et 3.) Ces problèmes entraînent un taux élevé de burn out dans le secteur de la sécurité, 73 % des participants indiquant que des collègues ont démissionné en raison d’un burn out. Tout cela pousse les équipes de sécurité à consolider outils et produits afin de simplifier les opérations.

Remettre de l’ordre dans le chaos

Splunk peut véritablement vous aider à remettre de l’ordre dans vos opérations de sécurité. C’est pourquoi nous nous engageons à assurer la résilience numérique de nos clients. Nous enrichissons notre solution d’opérations de sécurité unifiées, Mission Control, qui associe analyse de sécurité (Splunk Enterprise Security), orchestration et automatisation (Splunk SOAR) et threat intelligence au sein d’un environnement de travail unique. Cette intégration d’outils SOC essentiels permet à Splunk Mission Control d’unifier, de simplifier et de moderniser vos opérations de sécurité, réduisant ainsi la complexité et les risques. Mission Control permet aux analystes de détecter, d’investiguer et de réagir plus rapidement ; d’automatiser les tâches manuelles pour décupler leur efficacité ; et enfin d’intégrer la cyber-résilience et la résilience numérique à la structure opérationnelle du SOC.

Rapidement après avoir mis en place Mission Control, Michael Rennie, Responsable technique des opérations de sécurité de GoTo, a affirmé : « GoTo estime que Splunk Mission Control est une solution capable de faire franchir un cap à nos opérations de sécurité. Plus nous parvenons à centraliser notre SOAR, notre threat intelligence et les données de notre système de tickets dans Mission Control, plus nous gagnons de temps. »

Regardez cette vidéo de démonstration pour voir Splunk Mission Control en action.

Unifier la détection, l’investigation et la réponse dans un environnement de travail unique

En unifiant les workflows de détection, d’investigation et de réponse, les analystes peuvent obtenir une visibilité complète sur les informations et les tendances de sécurité, déterminer les risques plus rapidement et arrêter de basculer entre plusieurs consoles de gestion. Ainsi, vos équipes de sécurité peuvent détecter, investiguer et réagir plus rapidement aux incidents de sécurité et résoudre les plus urgents plus vite.

Grâce à la priorisation des incidents en fonction des risques, les analystes peuvent mieux gérer leur temps. Pour avoir véritablement connaissance de l’état de leur environnement complexe d’IT et de sécurité, les analystes doivent pouvoir examiner de près les détections pour extraire des informations des données de milliers d’intégrations et de sources de données technologiques. Enfin, ils peuvent améliorer leurs prises de décisions en accédant au contexte de la threat intelligence.

Simplifier vos workflows de sécurité grâce à des processus standardisés

Simplifier vos workflows de sécurité grâce à des processus standardisés

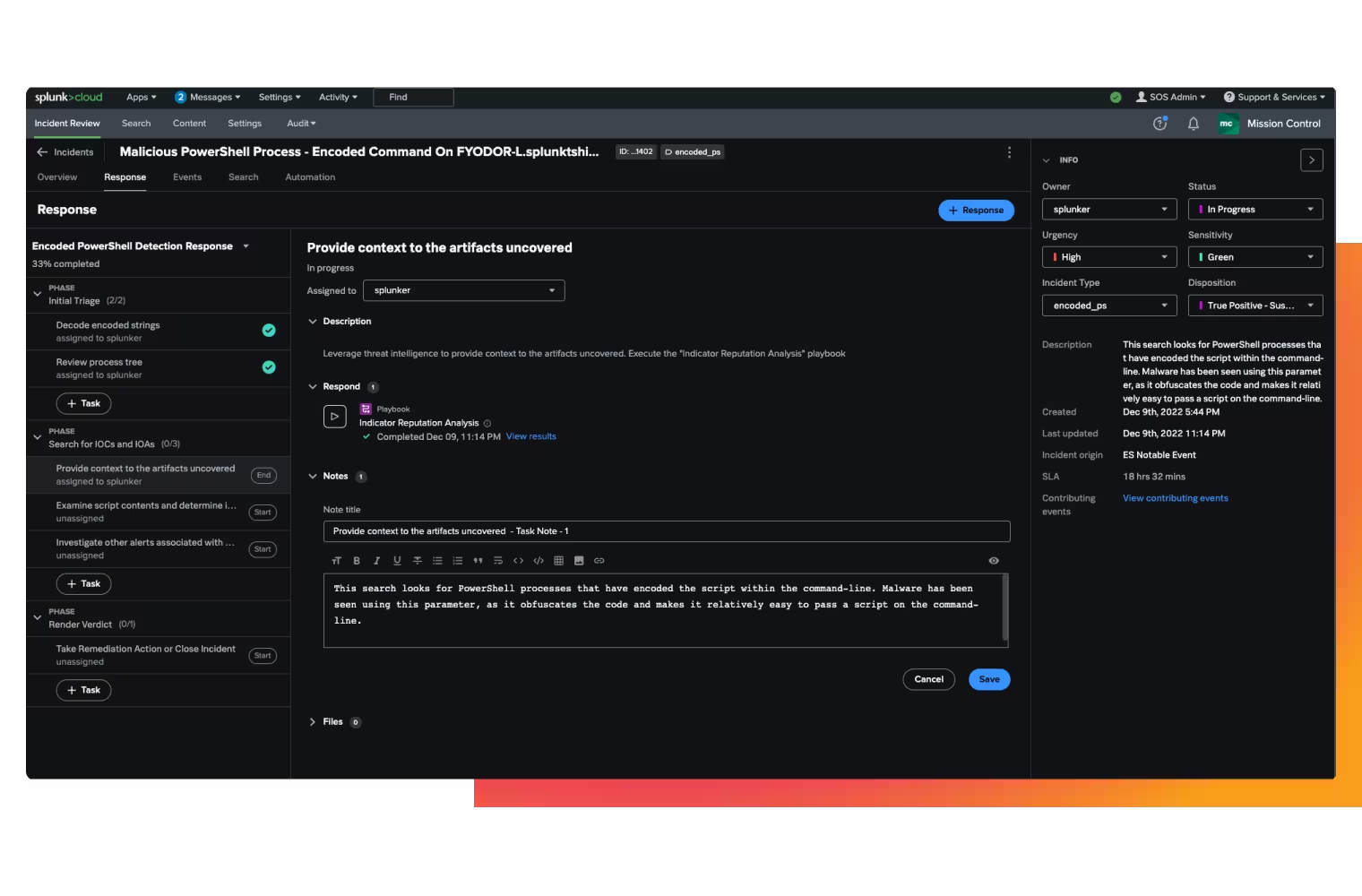

Mission Control codifie les procédures opérationnelles de sécurité dans des modèles prédéfinis qui améliorent le respect des processus SOC. Cela permet à votre équipe de créer des processus reproductibles afin de commencer les investigations plus rapidement en cas d’incident de sécurité, de réagir judicieusement en cas d’événement critique, et à terme, d’acquérir une position de sécurité plus robuste.

Plutôt que de coordonner manuellement les workflows à partir de systèmes de gestion disparates, les équipes SOC peuvent utiliser des modèles prédéfinis dans Mission Control pour coordonner des procédures auparavant dispersées entre les différentes équipes et technologies. Vos équipes peuvent ainsi non seulement réaliser des opérations de sécurité plus reproductibles, mais aussi raccourcir le délai entre la détection et la réponse aux incidents. Les modèles prédéfinis peuvent également être utilisés pour préparer et former votre équipe aux scénarios d’utilisation de sécurité typiques tels que la réponse à un script PowerShell encodé, la réponse à une menace interne ou la réponse face à un ransomware.

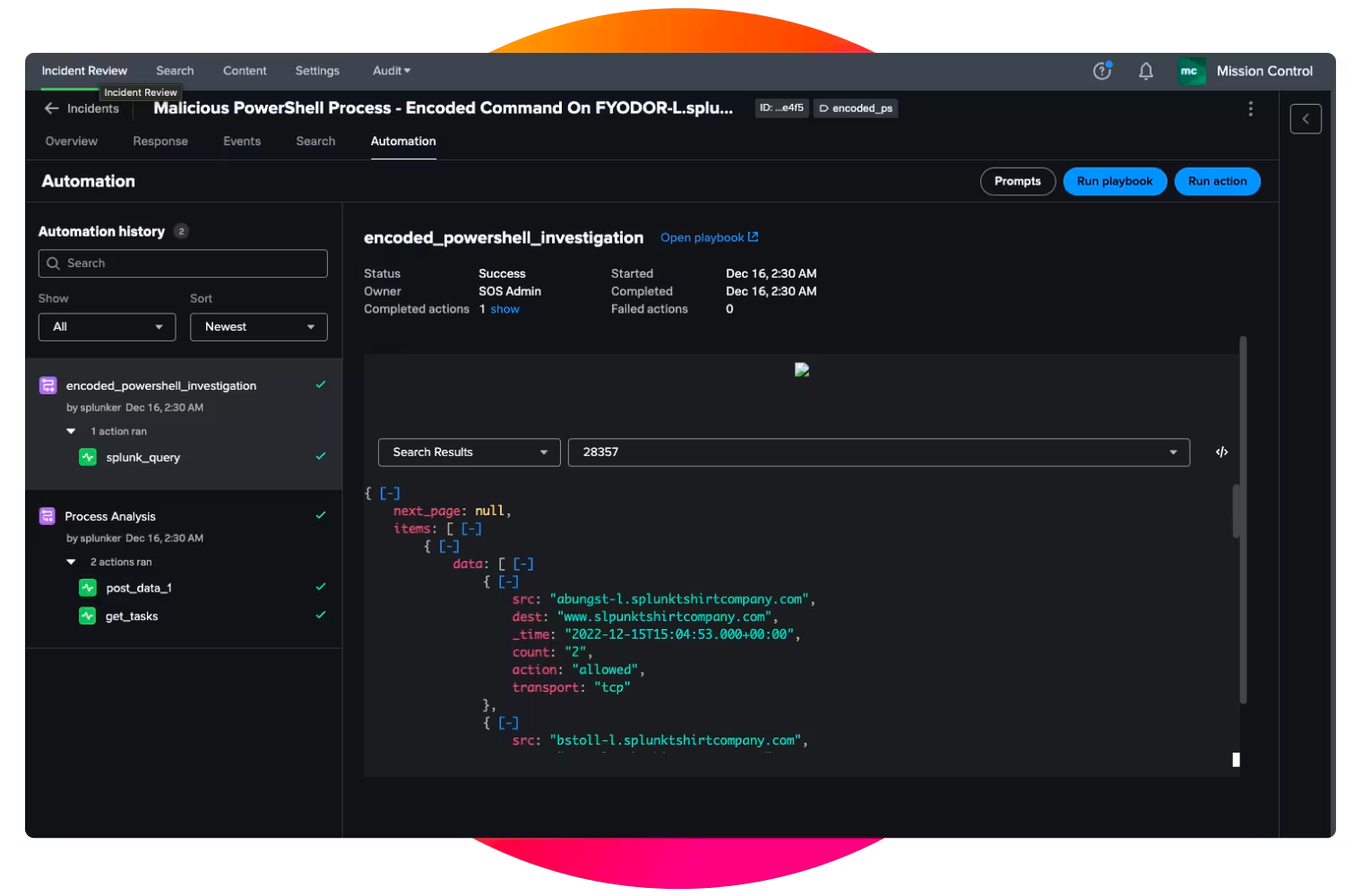

Pour accélérer votre retour sur investissement, vous pouvez également intégrer des requêtes Splunk Search préconfigurées à ces modèles. Mission Control offre un accès complet à l’interface de Splunk Search, afin d’avoir moins à basculer entre différents onglets et instances. Dans Mission Control, vous pouvez rechercher des données de vos modèles de processus SOC, notamment les propriétaires de tâches, les heures de début, les heures de fin, les notes et les fichiers. Vous pouvez ensuite identifier les goulots d’étranglement qui ralentissent votre équipe en mesurant des éléments tels que la durée des tâches. Lorsque vous mesurerez tout, vous serez capables d’améliorer la gestion de votre SOC et de déterminer où vous avez besoin de l’automatisation.

Moderniser grâce à la vitesse de l’automatisation de la sécurité

Moderniser grâce à la vitesse de l’automatisation de la sécurité

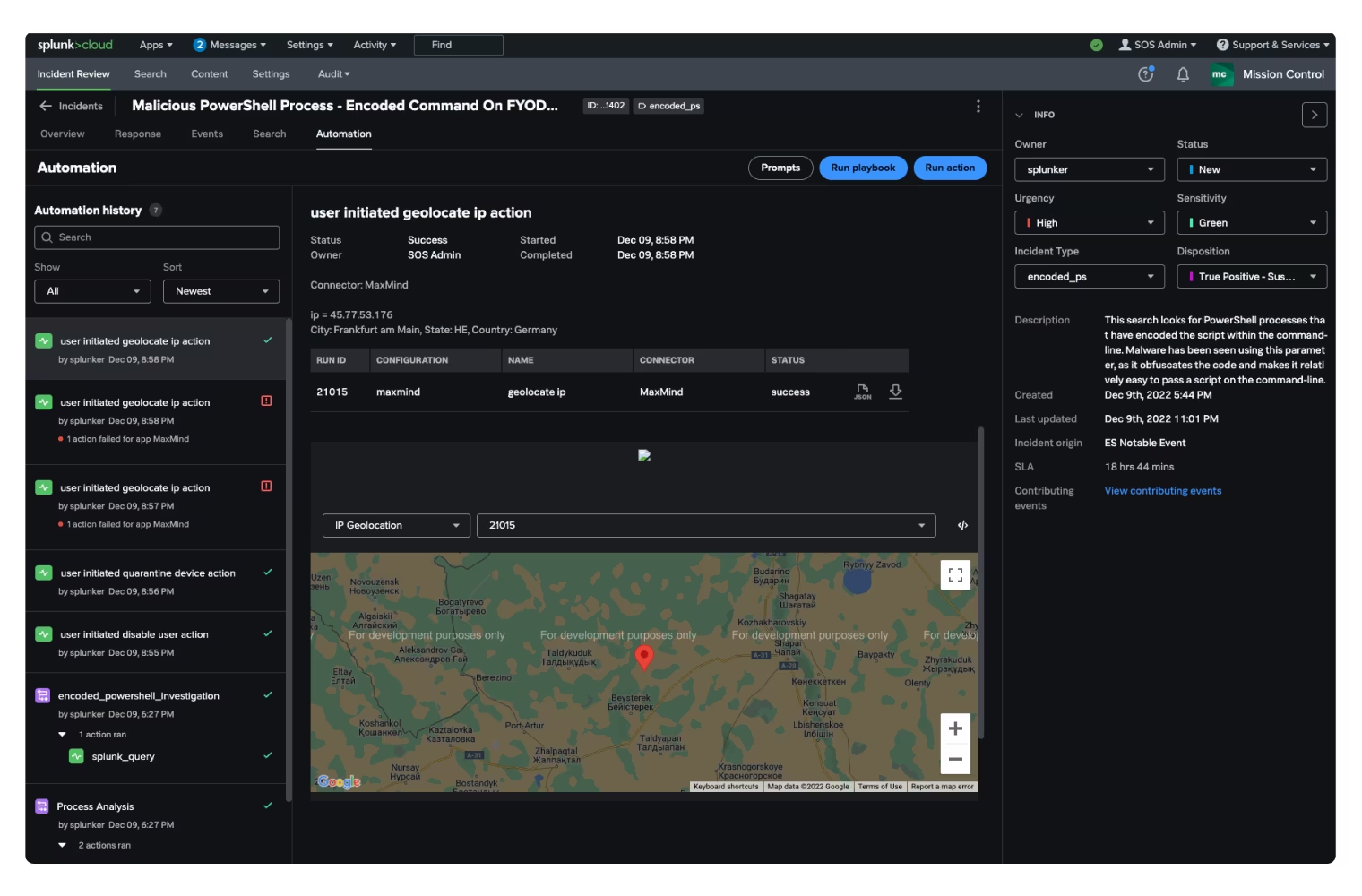

Avec Splunk SOAR, les analystes peuvent automatiser les tâches de sécurité répétitives et manuelles sur une pile de sécurité disparate afin de pouvoir investiguer et réagir rapidement. Vous pouvez utiliser le SOAR pour déployer des playbooks dans Mission Control qui automatisent les tâches d’investigation et de réponse selon des modèles de réponse. Il est ainsi moins souvent nécessaire de basculer entre plusieurs consoles de gestion pour passer des workflows de détection aux workflows d’investigation et de réponse. L’intégration du SOAR à vos opérations permet de garantir une réponse automatique aux détections. Le résultat : plus de temps pour vous concentrer sur vos objectifs principaux et adopter des opérations de sécurité plus agiles et proactives.

Les playbooks et les actions peuvent être exécutés directement dans Mission Control. Cela permet aux utilisateurs d’accéder au vaste écosystème de Splunk de plus de 370 applications. Les plus de 2 800 actions prêtes à l’emploi qu’il propose prennent en charge un éventail d’intégrations pour vos scénarios d’utilisation de sécurité et IT. En augmentant la satisfaction de vos équipes et en assurant le bon fonctionnement de votre SOC, votre organisation devient plus résiliente, avec moins de burn-outs et de turnover.

Ce qu’il faut retenir

Ce qu’il faut retenir

En unifiant les workflows de détection, d’investigation et de réponse aux menaces (TDIR) au sein d’une interface unique, les équipes SOC peuvent développer la résilience numérique de leurs organisations. Des outils et des données disparates, des processus SOC complexes et des analystes de sécurité débordés comptent parmi les principaux défis SecOps. Grâce à cette unification, ils peuvent être résolus. La convergence des technologies SIEM et SOAR simplifie et modernise les investigations en intégrant les détections, les modèles de réponse et l’automatisation.

Pour en savoir plus sur Splunk Mission Control, rendez-vous sur notre site web.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.