Les cybermenaces de l’été à la loupe : l’empreinte indéniable de l’IA

L’été 2025 a mis en évidence l’importance croissante du risque cyber et de la conformité aux réglementations européennes pour tous les secteurs d’activité. Ce constat s’inscrit dans un contexte où les menaces liées à l’intelligence artificielle et aux ransomwares s’intensifient, tandis que les cadres réglementaires européens évoluent. En particulier, l’entrée en vigueur progressive de l’AI Act impose, depuis le 2 août 2025, aux systèmes d’IA à usage général (« GPAI », tels que les IA génératives ou fondationnelles), le respect d’exigences strictes en matière de transparence, de documentation technique, de gestion des risques et de gouvernance.

Décryptage des grandes cyberattaques de l’été 2025 en France

Ainsi, plusieurs incidents majeurs ont affecté de grandes entreprises françaises ces deux derniers mois. Quelques exemples :

- En juillet, un des principaux opérateurs de télécommunications et de services numériques a subi une double attaque ciblant ses systèmes d’information. Dans un premier temps, 4 Go de données peu sensibles ont été exfiltrées, puis une attaque plus impactante a compromis les données de 850 000 clients, les exposant à un risque accru de SIM swapping.

- Un service public de l’emploi a également été ciblé en juillet, exposant potentiellement les données de 340 000 demandeurs d’emploi, augmentant le risque de démarche ou de proposition frauduleuse pour les demandeurs d’emplois.

- En août, un autre opérateur de télécommunication a annoncé avoir été victime d’une intrusion ayant permis l’accès non autorisé à certaines données et la fuite d’informations concernant 6,4 millions de comptes clients, y compris des IBAN, augmentant ainsi le risque de prélèvements frauduleux.

- En août, une enseigne majeure de grande distribution a confirmé un « acte de cyber-malveillance » avec un vol massif de données, conduisant au blocage préventif de ses programmes de fidélité et faisant porter un risque de phishing ou de démarchage frauduleux auprès de ses clients.

- Un grand groupe industriel de l’industrie navale aurait été la cible d’une attaque réputationnelle après que des hackers ont affirmé posséder 1 To de données sensibles appartenant à l’entreprise de construction militaire navale.

Les techniques utilisées lors des grandes cyberattaques de l’été 2025 en France

Afin de parvenir à leurs fins, les attaquants ont déployé un large éventail de techniques.Ils ont combiné des approches classiques, telles que le phishing ou l’exploitation de vulnérabilités, avec des méthodes plus sophistiquées, comme l’ingénierie sociale ciblée, l’utilisation de malwares avancés ou le recours à l’automatisation et à l’intelligence artificielle.

Une exploitation intensive de la vulnérabilité critique de SharePoint Server a été observée, facilitant des intrusions automatisées dans des environnements non cloud et permettant le vol de données ainsi qu’un accès persistant aux systèmes compromis.

Les cybercriminels ont également tiré parti de la période estivale, profitant d’une vigilance amoindrie pour multiplier les attaques ciblées contre les entreprises, les institutions et les particuliers.

Les techniques d’ingénierie sociale ont été largement utilisées et adaptées au contexte de l’été pour cibler les particuliers qui ont pour beaucoup reçu des messages frauduleux évoquant un télépéage impayé, un remboursement EDF en attente ou un SMS du type « Bonjour, vous êtes chez vous ? », dernière variante des escroqueries à la livraison de colis.

De grandes entreprises internationales ont également été la cible d’attaques reposant sur le vishing (phishing vocal), avec des cybercriminels se faisant passer pour le support informatique afin d’inciter les employés à installer des logiciels malveillants ou à divulguer des informations sensibles.

Comment contrer les nouvelles cybermenaces dopées à l’IA, l’exemple de Cisco

Dans ce contexte, il est essentiel pour les entreprises de renforcer leur vigilance, de s’adapter aux nouveaux cadres réglementaires et de mettre en œuvre des solutions de sécurité efficaces. Les récentes utilisations détournées de Claude et de gpt-oss:20b via l’API Ollama, permettant la génération dynamique de scripts d’attaque, illustrent la capacité des cybercriminels à s’adapter et à agir rapidement, notamment grâce à l’appui des LLM et de l’IA générative, même avec des moyens opérationnels limités.

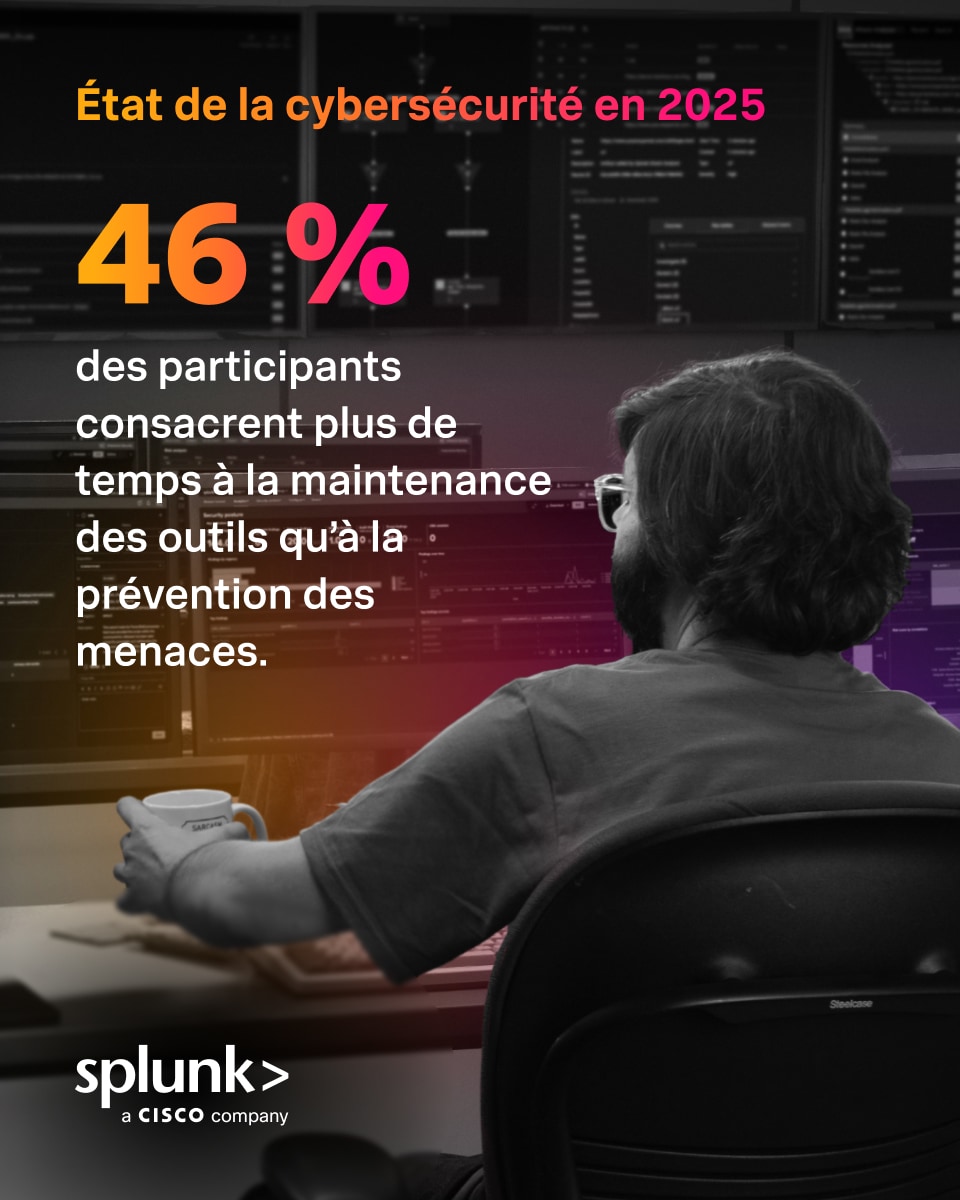

L’actualité cybersécurité de l’été 2025 illustre malheureusement les enjeux et recommandations mis en avant par Splunk dans son rapport État de la cybersécurité en 2025 :

- la montée en puissance des attaques alimentées par l’IA,

- l’augmentation du volume et de la complexité des attaques avec une sophistication croissante des cybermenaces et la multiplication des points d’attaque dans les environnements hybrides et cloud,

- la nécessité d’automatisation, d’analyse en temps réel et de recourir à l’IA pour réduire le délai de détection et de remédiation.

Face à l’augmentation et à la sophistication de ces menaces cyber, la solution Splunk, associée à l’intelligence artificielle et à l’automatisation permet de renforcer sa posture de sécurité et limiter les risques d’attaques. Et Cisco déploie les solutions suivantes en interne :

- Splunk Enterprise Security permet à Cisco de centraliser et de corréler l’ensemble des données de sécurité issues de multiples sources, offrant ainsi une visibilité complète sur son environnement IT.

- L’intégration de l’IA favorise une détection rapide et proactive des comportements suspects, tandis que l’automatisation, via des playbooks du SOAR, accélère la réponse aux incidents et réduit la charge sur les équipes de sécurité. Cette approche améliore la gestion des alertes, facilite la conformité réglementaire et favorise la collaboration interne grâce à des outils de partage et d’analyse avancés.

- Splunk Attack Analyzer automatise l’analyse des menaces en simulant l’exécution de fichiers suspects, de liens ou de pièces jointes dans un environnement sécurisé. La solution identifie les comportements malveillants, extrait les indicateurs de compromission (IoC) et fournit des rapports détaillés pour aider les équipes de sécurité à réagir rapidement et efficacement.

Si les entreprises investissent massivement dans des solutions de sécurité avancées, ces outils ne sauraient suffire à eux seuls à assurer une protection efficace contre les cybermenaces. En effet, l’humain demeure bien souvent la première ligne de défense face aux attaques. Une sensibilisation continue, adaptée aux évolutions des menaces et au contexte de l’entreprise, favorise une culture de la sécurité partagée par tous les collaborateurs, quels que soient leur service ou leur niveau hiérarchique.

L’humain est également un pilier dans la détection des menaces, et les équipes de Threat Hunting au premier plan. Les attaques de cet été illustrent l’agilité et la créativité des cybercriminels. Le guide The Threat Hunter’s Cookbook (en anglais) propose une méthodologie et des outils pour adopter une posture proactive, anticiper les attaques et rechercher activement des signes d’intrusion, au lieu de se limiter à une détection passive.

La combinaison d’une bonne gestion des données, d’un outillage adapté, d’équipes formées et sensibilisées, ainsi que d’une supervision permanente des nouvelles menaces constitue la base d’une stratégie de cybersécurité robuste et résiliente pour faire face aux nouvelles menaces grandissantes.

Pour aller plus loin, je vous conseille cet e-book dédié à la gestion des données pour les équipes de sécurité.

Articles connexes

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.