Au-delà de l’évaluation de l’état de référence : les nouveautés de l’extension OT Security v2.2

Aujourd’hui, nous avons le plaisir d’annoncer que la version 2.2 de l’extension OT Security pour Splunk est maintenant disponible sur Splunkbase. Cette mise à jour apporte des fonctionnalités issues des bonnes pratiques de l’industrie et des commentaires des clients, et elle a pour vocation d’aider les entreprises à mûrir dans leur parcours de sécurité OT.

Évolution

Au cours de l’année dernière, Splunk a constaté un énorme intérêt de la part de clients cherchant à intégrer notre extension OT dans leurs environnements de production. Cette adoption croissante nous a permis de recueillir des commentaires sur les fonctionnalités les plus intéressantes, les domaines à améliorer et les développements à apporter. Nous avons donc fait de nombreuses améliorations (et corrigé un certain nombre de bogues).

Intégration plus étroite avec les alertes basées sur les risques

Lorsque des clients importent des données à partir d’un nouvel environnement et de nouvelles sources, le plus grand défi vient de l’impact que cela peut avoir sur leurs équipes de supervision de la sécurité. Quand ils sont nombreux, les outils peuvent générer quotidiennement des milliers d’alertes, sans pour autant avoir une grande valeur sur le plan de la sécurité. De plus, lorsque les organisations commencent à surveiller les données OT, elles détectent souvent des activités suspectes qui peuvent être bénignes en réalité, mais qui détournent l’attention des activités plus importantes. Si chaque alerte de sécurité déclenche un notable, l’équipe de sécurité peut rapidement se retrouver débordée par les faux positifs, en particulier si elle n’a pas l’habitude de gérer les événements de sécurité OT.

Avec les alertes basées sur les risques (RBA) de Splunk, une organisation peut consolider toutes ces alertes et réduire la quantité de notables Splunk produits en fonction de facteurs tels que la priorité, le type d’actifs ou la gravité. Le résultat : des notables moins nombreux et plus faciles à exploiter. Mais il reste essentiel que l’analyste ait accès aux détails de l’origine du notable pour prendre des mesures adaptées. Plusieurs facteurs RBA spécifiques à l’OT ont été ajoutés pour permettre aux utilisateurs de définir la réponse la plus appropriée à un incident, en trouvant un juste équilibre entre la nécessité de poursuivre les opérations et la prévention des dommages. L’extension inclut également des règles de corrélation RBA supplémentaires prêtes à l’emploi, reposant sur l’actif, le comportement de l’utilisateur et l’installation ou le site. Ces seuils de règles de corrélation peuvent ensuite être personnalisés pour l’environnement du client. Chaque règle de corrélation fournie est en outre doublée d’une action de réponse d’analyse des risques, qui peut être personnalisée et exploitée par les alertes RBA.

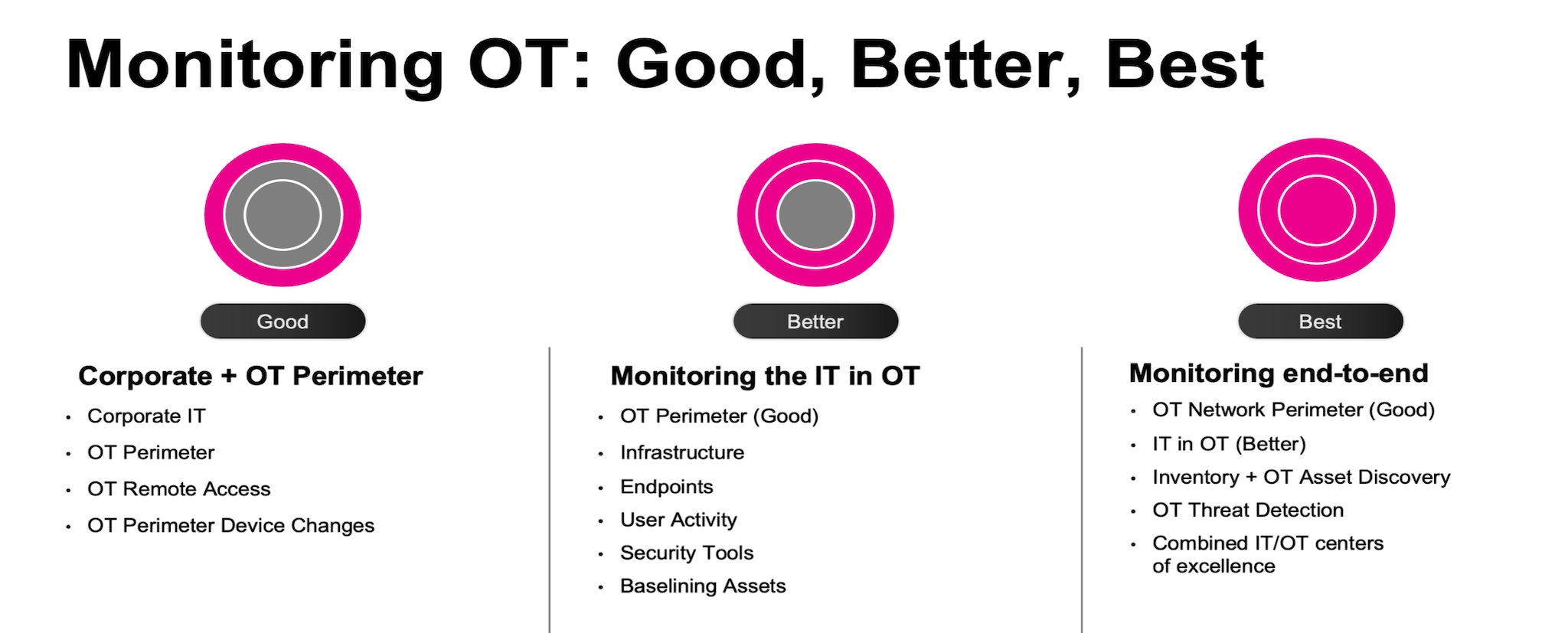

Faire mieux que bien

L’équipe Solutions de sécurité de terrain de Splunk suit notre modèle de maturité pour la sécurité OT, qui comprend plusieurs phases : supervision du périmètre (bien), supervision des systèmes logiciels IT et OT (mieux), et supervision des processus physiques et de la couche de contrôle (optimal) pour protéger l’ensemble de l’environnement OT. Depuis notre dernière publication, nous avons reçu des commentaires extrêmement positifs sur les aspects de supervision du périmètre. Mais nous voulions aller plus loin et aider nos clients à progresser dans leur parcours de sécurité. Nos clients nous ont fait savoir qu’ils aimeraient également aller plus loin et recevoir davantage de contenu prêt à l’emploi, afin de superviser l’informatique de leur environnement OT et réunir les données de sécurité OT en un seul endroit pour avoir une vision d’ensemble des différentes technologies.

Nous avons donc intégré à cette version du contenu permettant d’aller au-delà du périmètre pour englober des systèmes comme Active Directory, la gestion des comptes, l’accès aux hôtes, les modifications du système, la protection des terminaux, l’utilisation de périphériques multimédias externes et l’accès au partage de fichiers. Ce contenu supplémentaire s’appuie sur les bonnes pratiques de l’industrie et l’évolution du paysage des menaces OT.

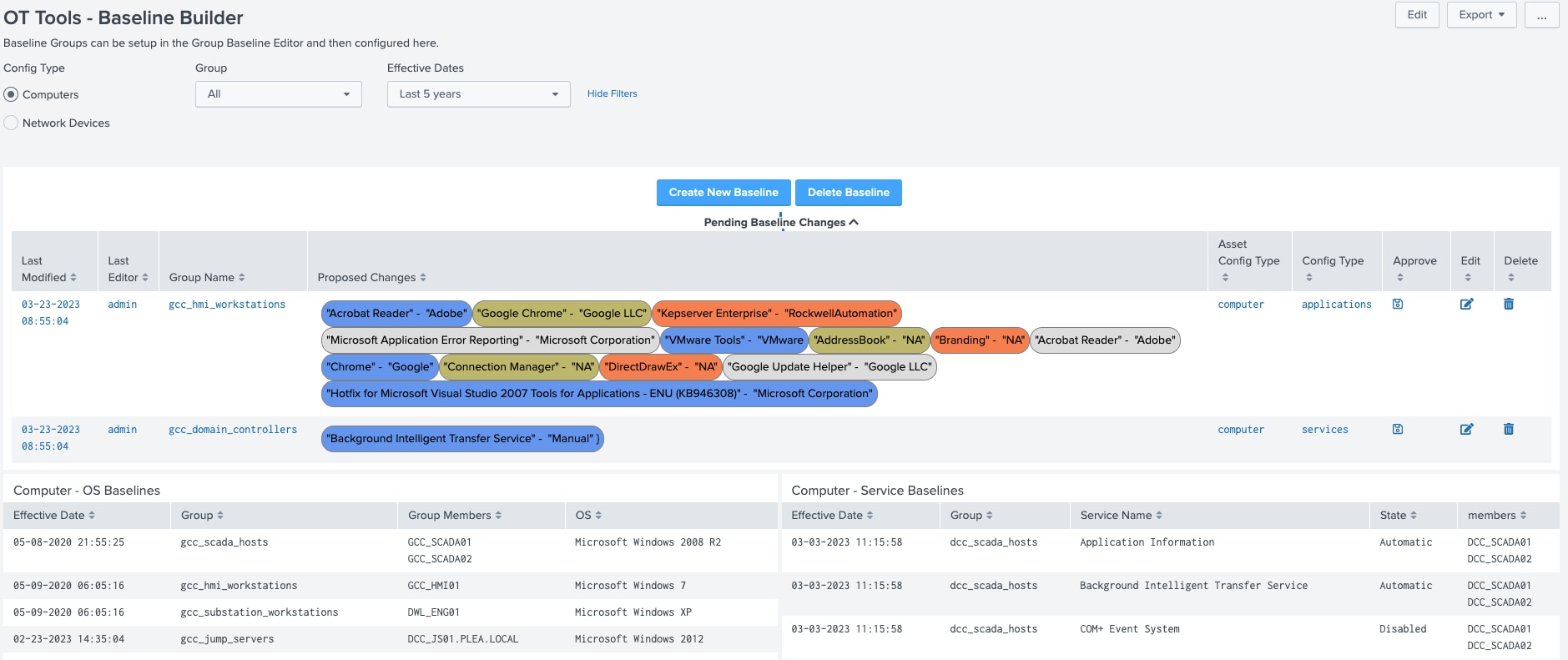

État de référence des actifs et des appareils

Dans les précédentes versions de l’extension OT, Splunk a publié plusieurs fonctionnalités axées sur l’établissement de configurations de référence pour les ordinateurs et les réseaux (basées principalement sur les exigences NERC CIP). Bien qu’utile pour identifier les déviations, le processus d’élaboration de ces références peut s’avérer difficile et en grande partie manuel. Ce « baselining » est une pratique courante pour renforcer les environnements OT, où les équipes de sécurité ne peuvent pas toujours déployer des protections de sécurité spécifiques. De ce fait, et en partie en raison de la nature plus statique de ces environnements, certains clients cherchent à renforcer les terminaux en s’assurant de la cohérence des logiciels, des services, des ports et des configurations présents sur les terminaux.

Splunk a ajouté la possibilité de créer des références à partir des données connues sur les terminaux. Le premier type de référence permet de regrouper les terminaux en groupes. Par exemple, si tous les serveurs SCADA doivent exécuter le même logiciel, ces machines peuvent être regroupées : on établira alors un seul état de référence pour le logiciel, plutôt qu’un état par machine. Le deuxième type de référence spécifie une configuration matérielle ou logicielle – configurations de port réseau, versions de logiciels informatiques, état du service et système d’exploitation (ces références sont incluses). Néanmoins, comme toujours, si les références prêtes à l’emploi ne suffisent pas, vous pouvez en configurer de nouvelles dans Splunk sans avoir à mettre à jour l’application sous-jacente.

Outre la possibilité de créer de nouvelles références, plusieurs tableaux de bord sont prévus pour permettre d’identifier les écarts. Par exemple, sur le tableau de bord Références de l’ordinateur, les utilisateurs peuvent détecter les systèmes d’exploitation qui n’ont pas la bonne version ou les terminaux qui ont des logiciels non approuvés ou manquants.

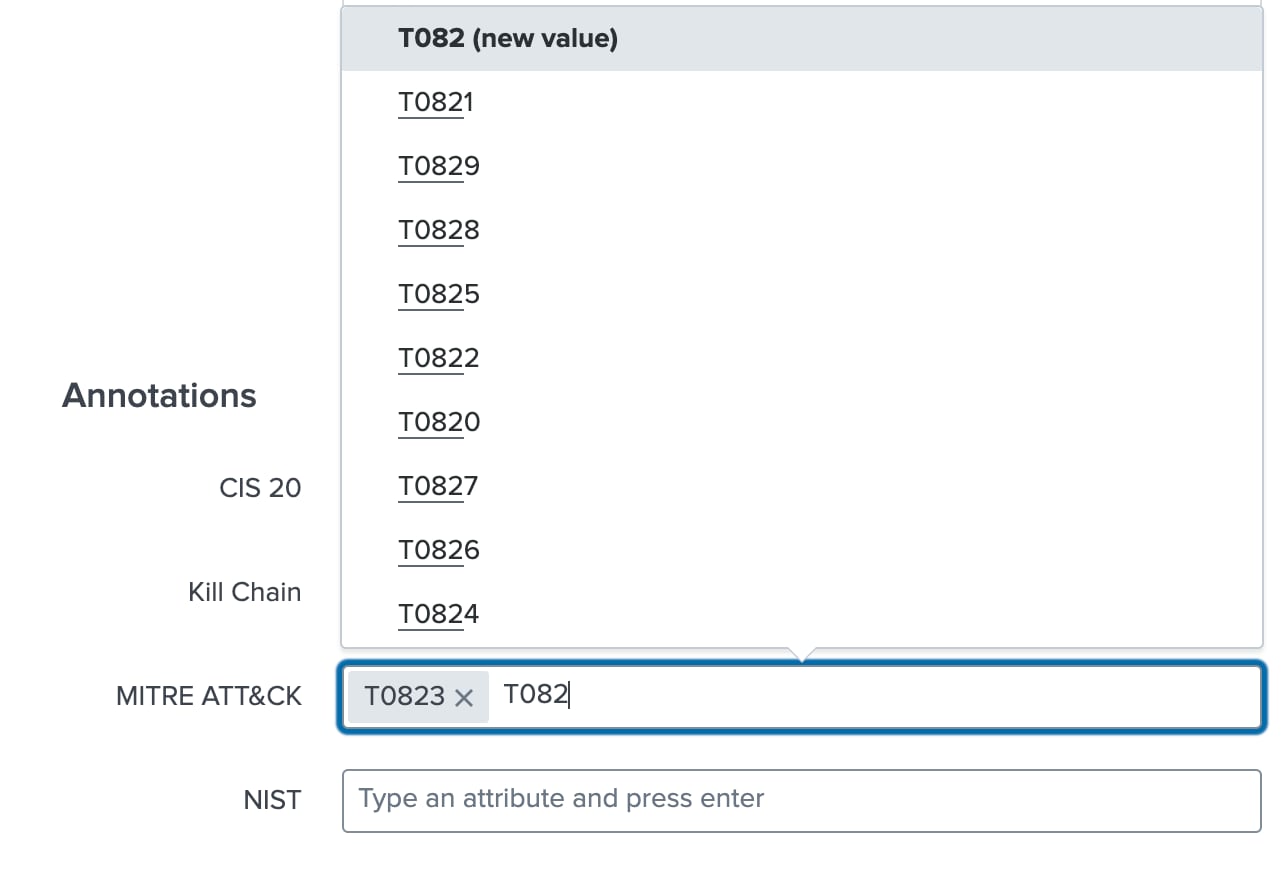

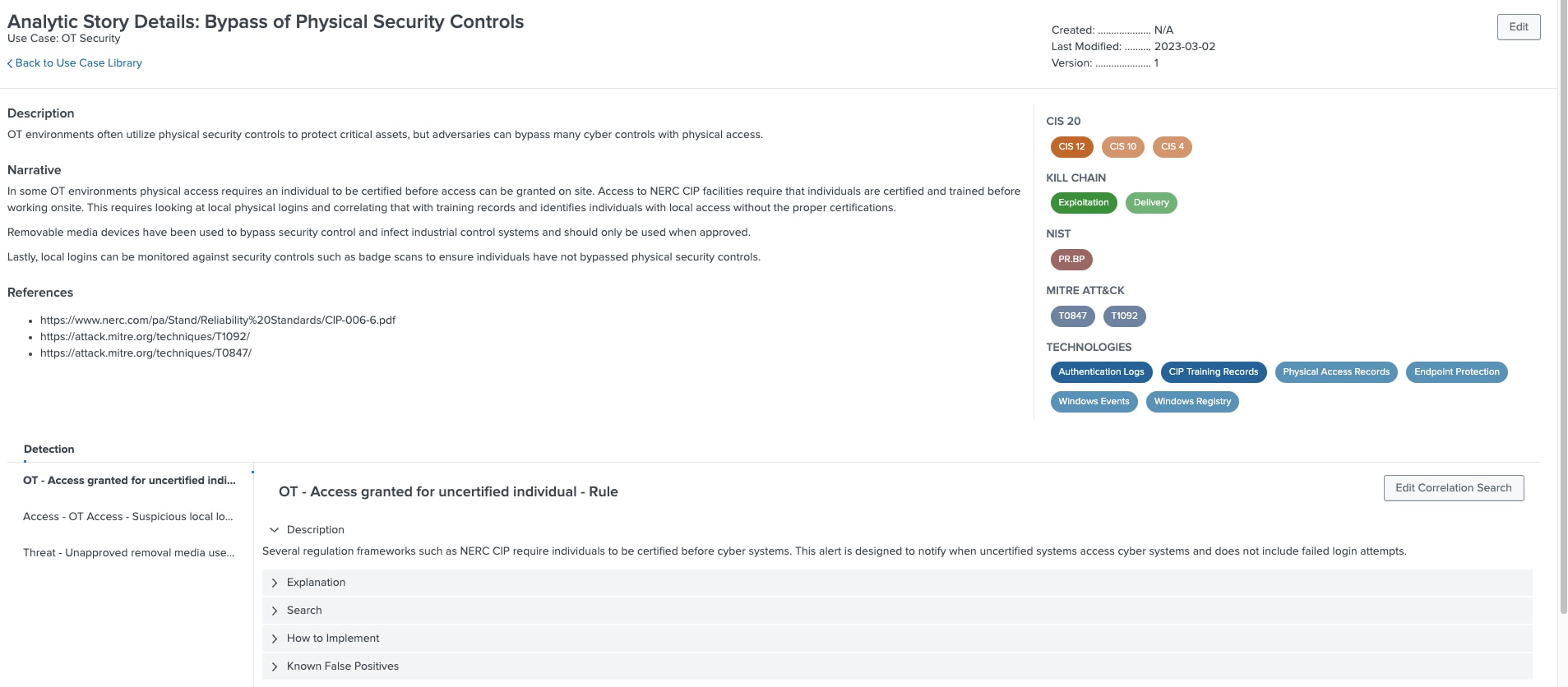

MITRE ATT&CK pour ICS

Dès le début, nous voulions donner à nos clients la possibilité d’exploiter le framework MITRE ATT&CK pour ICS. Dans les versions précédentes, nous voulions avant tout permettre de cartographier les détections. Mais avec cette nouvelle version, les détections ICS MITRE peuvent facilement être ajoutées aux règles de corrélation pour profiter du mécanisme d’association prédéfini d’Enterprise Security (ES), et nos clients peuvent tirer parti de tous les frameworks de sécurité. Nous n’avons pas oublié le framework MITRE ATT&CK général, CIS 20, NIST ni la Kill Chain : chaque règle de corrélation fournie par le module complémentaire est pré-mappée pour les clients qui privilégient d’autres cadres de sécurité.

Dès le début, nous voulions donner à nos clients la possibilité d’exploiter le framework MITRE ATT&CK pour ICS. Dans les versions précédentes, nous voulions avant tout permettre de cartographier les détections. Mais avec cette nouvelle version, les détections ICS MITRE peuvent facilement être ajoutées aux règles de corrélation pour profiter du mécanisme d’association prédéfini d’Enterprise Security (ES), et nos clients peuvent tirer parti de tous les frameworks de sécurité. Nous n’avons pas oublié le framework MITRE ATT&CK général, CIS 20, NIST ni la Kill Chain : chaque règle de corrélation fournie par le module complémentaire est pré-mappée pour les clients qui privilégient d’autres cadres de sécurité.

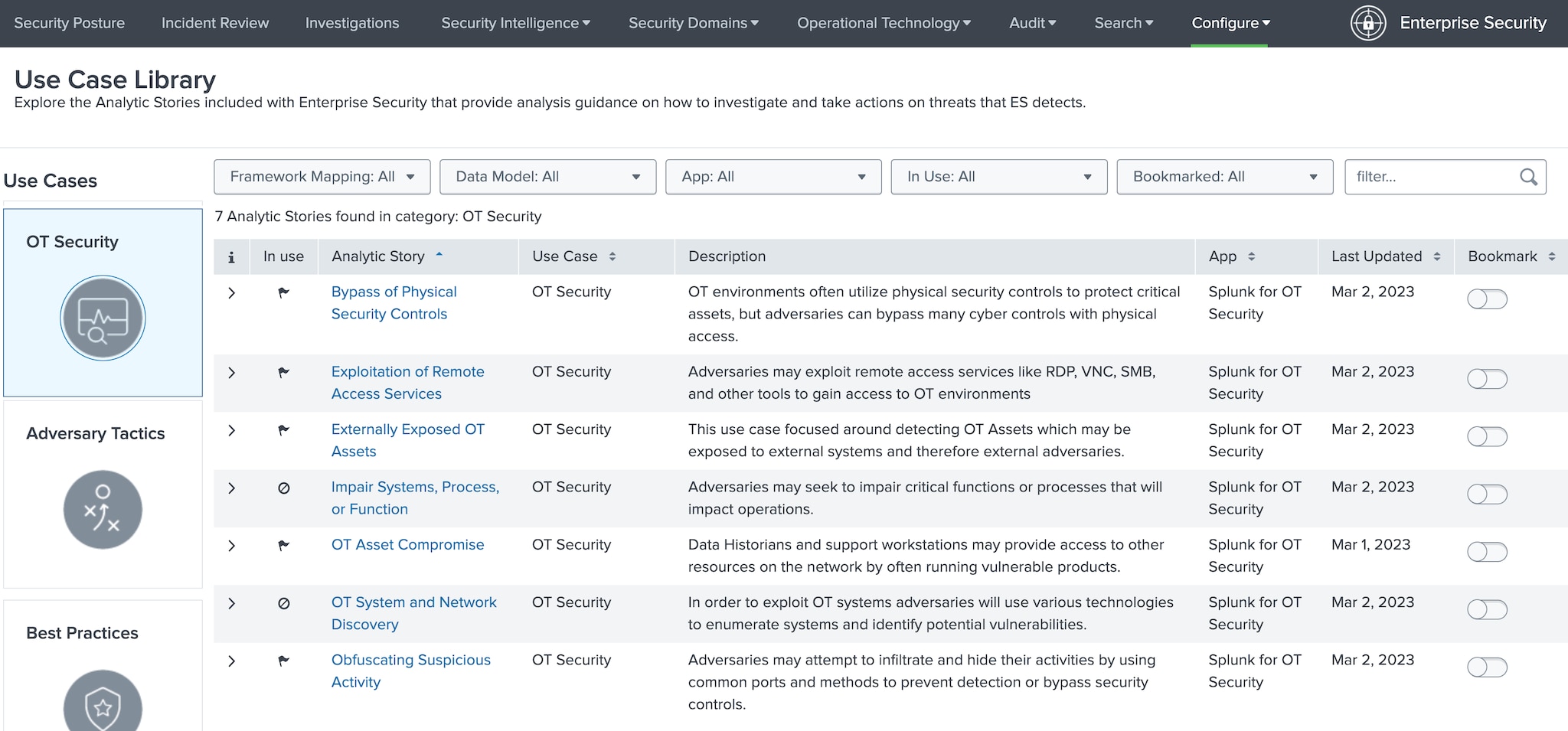

Bibliothèque de cas d’usage

Bibliothèque de cas d’usage

Splunk Enterprise Security (ES) offre d’innombrables fonctionnalités et notre équipe s’est attachée à ce que l’extension OT les exploite pleinement. Elle s’est notamment assurée de la possibilité de configurer des macros directement à partir de la page de configuration d’ES, de créer des liens supplémentaires entre les tableaux de bord et de tirer parti des cadres de sécurité ES existants. La bibliothèque de cas d’utilisation aide les clients à mieux utiliser à la fois l’extension OT et les détections existantes d’ES et des mises à jour de contenu ES (ESCU). Le mappage sur les frameworks de sécurité et les règles de corrélation existantes sont désormais fournis avec l’extension OT, et vous les retrouverez dans la nouvelle catégorie de cas d’utilisation d’OT Security.

Améliorations supplémentaires

Nous tenons à ce que l’extension OT soit suffisamment polyvalente pour répondre à des situations et des environnements uniques. Dans cette optique, nous avons ajouté des mécanismes qui permettent aux clients de personnaliser finement l’identification des actifs OT pour qu’ils s’affichent correctement dans les tableaux de bord.

Les actifs sont ainsi représentés avec les mêmes icônes et les mêmes champs dans l’ensemble de l’extension. Auparavant, les noms des actifs étaient affichés principalement en fonction des sources de données d’origine, comme les données de pare-feu qui incluent souvent des adresses IP, ou les journaux de sécurité Windows qui utilisent des DNS ou des noms d’hôte. Pour l’utilisateur, il n’était pas toujours facile de corréler les activités entre les sources de données lorsqu’elles portaient différents noms. Dans cette nouvelle version, vous pouvez désormais spécifier le champ à afficher et choisir les noms d’actifs à utiliser en fonction des informations disponibles.

Et ensuite ?

À l’avenir, nous prévoyons de publier davantage de versions de maintenance pour accélérer le rythme de l’innovation et livrer des mises à jour plus fréquemment. Les commentaires des clients ont joué un rôle essentiel dans l’élaboration des fonctionnalités que nous avons ajoutées dans cette version, et nous comptons rester très attentifs aux besoins que vous exprimez. Si vous avez des questions ou des commentaires, ou si vous souhaitez en savoir plus sur l’extension OT Security pour Splunk, contactez-nous à l’adresse otsecurity@splunk.com.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.