Cisco Data Fabric : du chaos des données à la clarté de l’IA

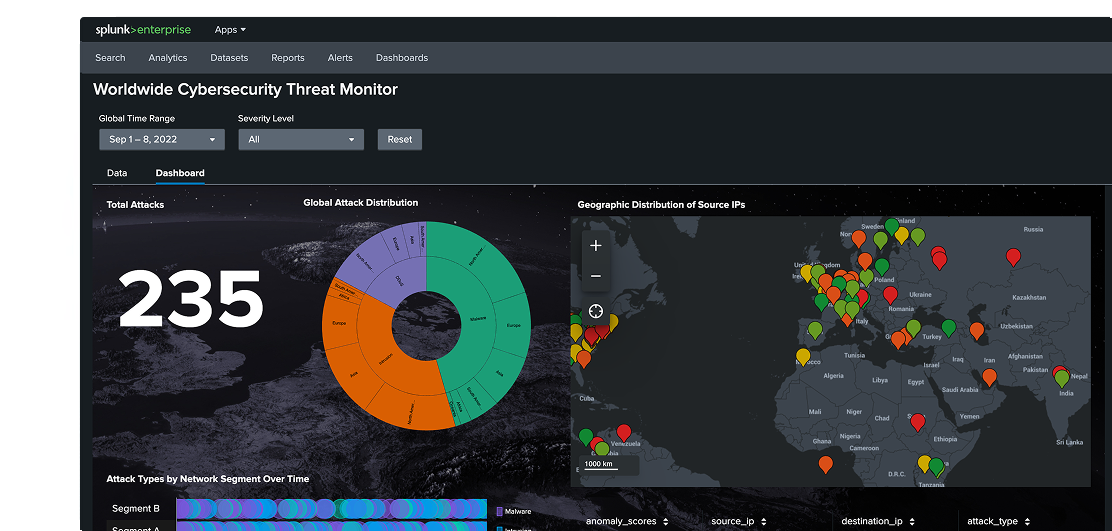

Adossée à la Cisco Data Fabric, la plateforme Splunk transforme les données machine brutes en informations organisées pour offrir une visibilité unifiée. Avec sa gestion intelligente des données et ses performances optimisées par l’IA, elle connecte les données fragmentées et favorise l’excellence opérationnelle dans l’ensemble de votre paysage numérique.

Maximisez la valeur de vos données

Prenez le contrôle du cycle de vie de vos données, de l’importation à l’activation. La plateforme Splunk vous permet d’exploiter les métriques, les événements, les logs et les traces pour transformer la télémétrie opérationnelle brute en informations structurées et exploitables par l’IA, tout en optimisant le coût des données.

Recherche et analyse fédérées

Accédez à vos données et analysez-les quel que soit leur emplacement, dans Splunk, Amazon S3, Amazon Security Lake ou autre, sans les coûts liés à leur déplacement ou leur duplication. Obtenez des informations en temps réel sur toutes les sources de données distribuées tout en simplifiant la gestion du stockage.

Intégration native de l’IA

Étroitement intégrée dans tous les aspects de la plateforme Splunk, l’IA met des analyses sophistiquées et des requêtes complexes à la portée de tous les utilisateurs. De la recherche en langage naturel à la détection adaptative des anomalies, nos fonctions d’IA natives réduisent considérablement la part d’efforts manuels, accélèrent les investigations et fluidifient les workflows à l’échelle de tout l’écosystème de données.

Un socle pour l’innovation IA

Créez et déployez en toute confiance vos propres systèmes agentiques en vous appuyant sur les données machine de la plateforme Splunk. Grâce à notre serveur MCP (Model Context Protocol), vos agents IA transforment les signaux opérationnels en actions intelligentes. Vous pouvez ainsi élaborer des solutions d’IA entièrement personnalisées pour vos besoins et vos scénarios d’utilisation uniques.