Da immer mehr Endpunkte per Fernzugriff auf euer Netzwerk zugreifen, solltet ihr mit einem raschen Anstieg von VPN-Verbindungen und entsprechender Nutzung sowie mit exponentiell steigendem Zugriff auf Cloud-basierte Services rechnen. Es gibt zahlreiche Splunk-Apps, die euch helfen können, das Monitoring von Remote-Endpunkten zu verbessern, aber lasst uns dabei Splunk Security Essentials (SSE) besonders hervorheben. SSE ist eine kostenlose App, deren Ziel die Vereinfachung von Sicherheit ist und die es euch ermöglicht, Datenquellen und Funktionen zu überprüfen, sowie Entdeckungen zu testen und zu implementieren, die auf Cybersicherheits-Frameworks wie MITRE ATT&CK und vielen anderen abgebildet sind. Die App könnt ihr von Splunkbase herunterladen.

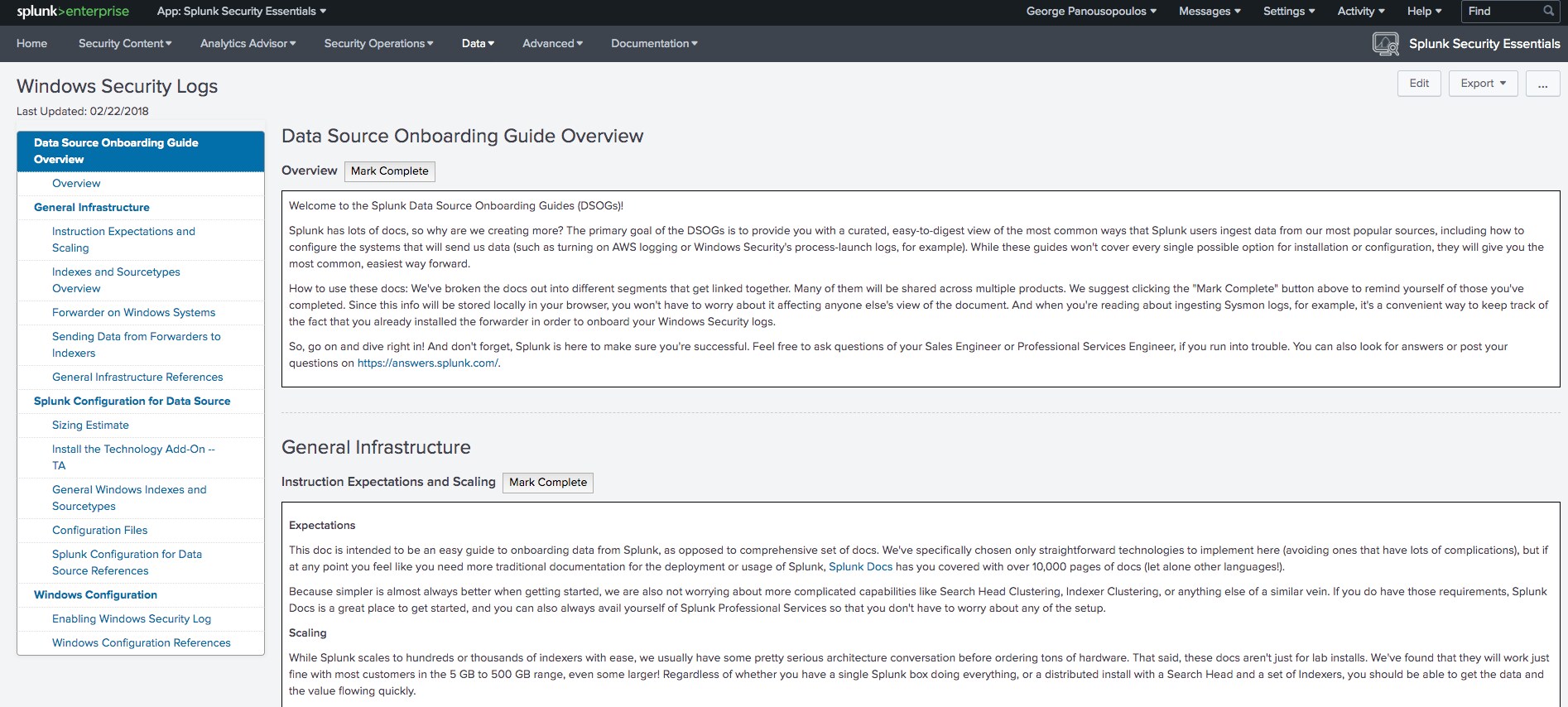

Höchstwahrscheinlich überwacht ihr Windows-Hosts bereits, aber wenn ihr zusätzlich Windows-Sicherheitslogs ins Spiel bringen möchtet – beispielsweise mithilfe des kostenlosen Splunk Universal Forwarders – könnt ihr den Onboarding-Leitfaden von SSE zu Rate ziehen:

Wenn ihr Linux-Server überwachen möchtet, findet ihr hier einen guten Ausgangspunkt, um die entsprechenden Logs in Splunk zu integrieren. Und vergesst nicht, dass auch mit OSQuery eine ganze Reihe feiner Tricks möglich ist.

Alle Data Source Onboarding-Leitfäden in SSE sind von Anweisungen und Anleitungsartikeln begleitet, die euch bei der Einbeziehung und Implementierung der relevanten Erkennungsfunktionen unterstützen. Über Windows-Sicherheitslogs hinaus interessiert ihr euch vielleicht auch für das Monitoring von EDR-Daten (Endpoint Detection and Response). In diesem Fall könnt ihr die verfügbaren und ziemlich umfangreichen Onboarding-Leitfäden verwenden – z. B. zu Windows Process Launch Logs oder Microsoft Sysmon. Auch der hervorragende Leitfaden „Peeping Through Windows (Logs)“ ist sehr hilfreich. Eine weitere tolle Ressource, die euch beim Einstieg ins Logging zum Incident-Response unterstützt, ist diese Sammlung von Cheat Sheets. In Kombination können die EDR- und Windows Security Logs-Datenquellen für mehr als 140 Erkennungsfunktionen verwendet werden – z. B. zur Erkennung von Konto-Kompromittierungen mit verdächtigen internen Aktivitäten und verdächtigen Datenbewegungen. Sie alle sind in der App dokumentiert.

Insbesondere Konto-Kompromittierungen werden zunehmend relevant, da sich die Gefahr der Offenlegung der Endpunkte eurer Mitarbeiter aufgrund von Faktoren erhöht, die nicht eurer Kontrolle unterliegen – beispielsweise, wenn Benutzer Verbindungen über einen öffentlichen WLAN-Hotspot herstellen oder auf ihren privaten Routern keine Sicherheitsmechanismen eingerichtet sind, was sie gegenüber Angriffen anfälliger macht.

Nachdem ihr euch mit Tipps für das Onboarding von Daten und das Monitoring eurer Endpunkte befasst habt, ist jetzt die richtige Zeit, sich weitere Leitfäden anzusehen, die unsere Sicherheitsexperten zum Schutz eures Unternehmens in einer neuen Ära des Arbeitens von zu Haus aus veröffentlicht haben.

Vielen Dank an alle Mitwirkenden an diesem Blogbeitrag, Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Securing a New Way of Working: Monitoring Those Endpoints (17. März 2020).