défi

La complexité de la conformité

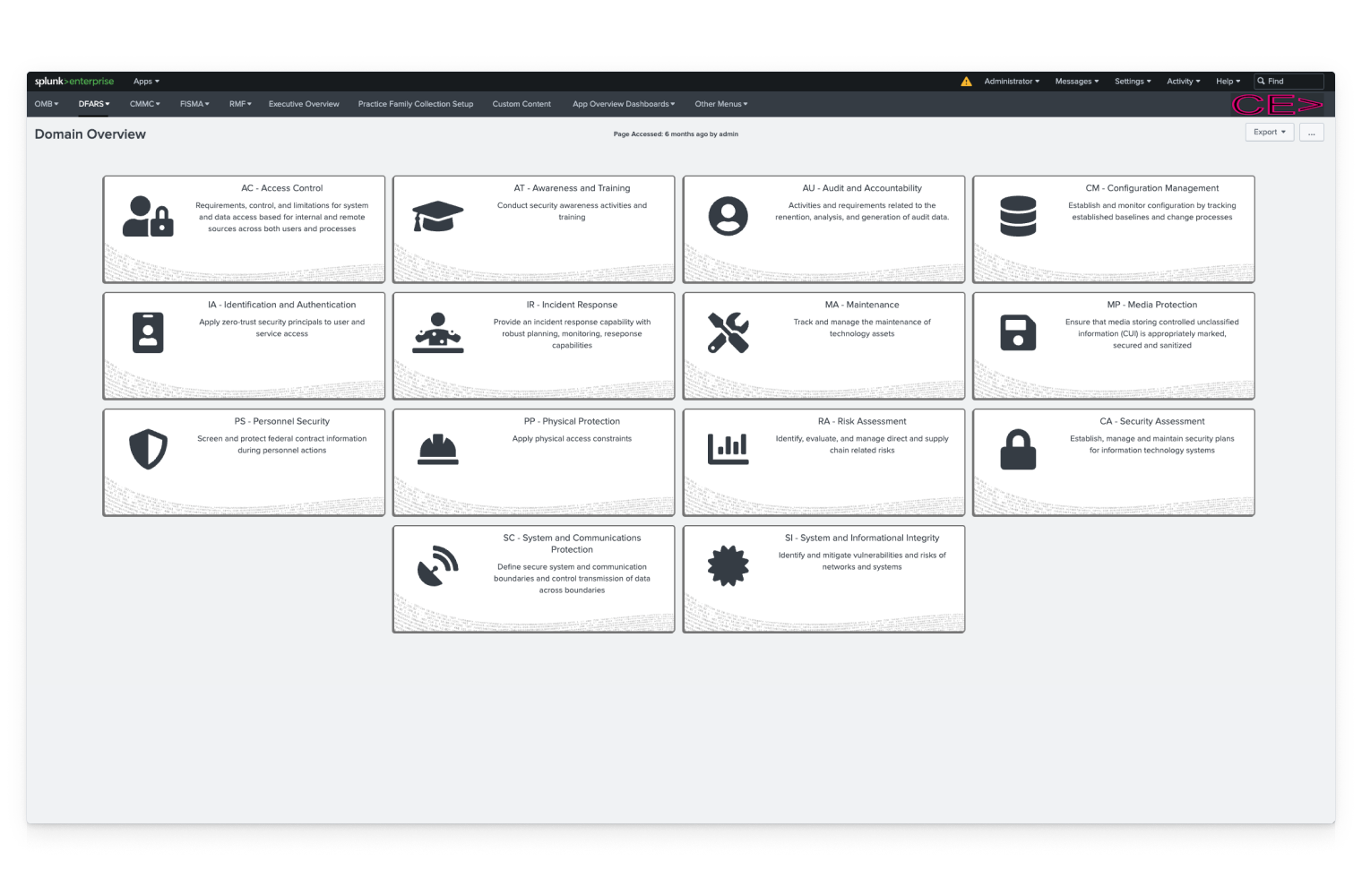

Produire des rapports sur les pare-feux, le contrôle d’accès et les logs d’application est à la fois complexe et coûteux. Chacun de ces systèmes génère des logs dans un format différent et les stocke à un emplacement différent. Et chaque audit implique une procédure manuelle spécifique.

solution

Une approche proactive et axée sur l’analyse de la conformité.

Collecte automatisée des données

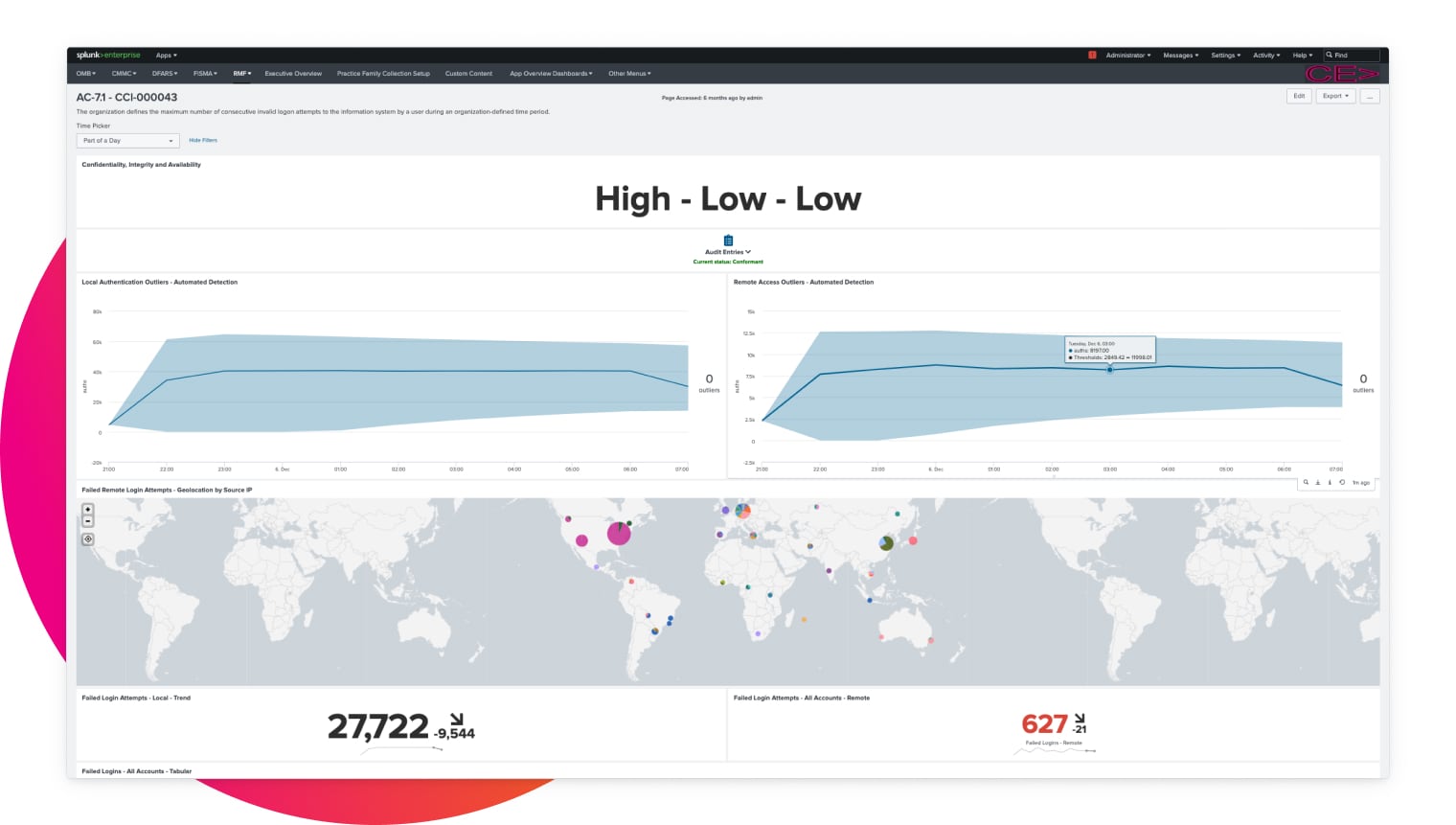

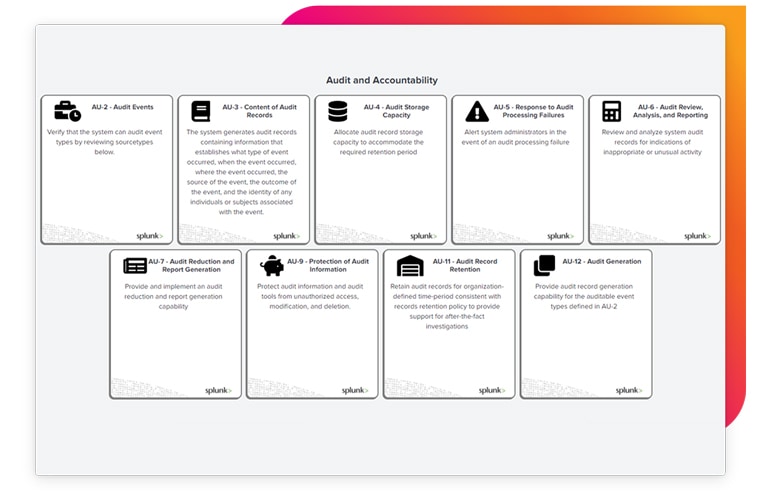

Collectez, interrogez, supervisez et analysez les données à l’aide d’une solution centralisée pour répondre aux exigences de conformité.

Évaluation continue du risque

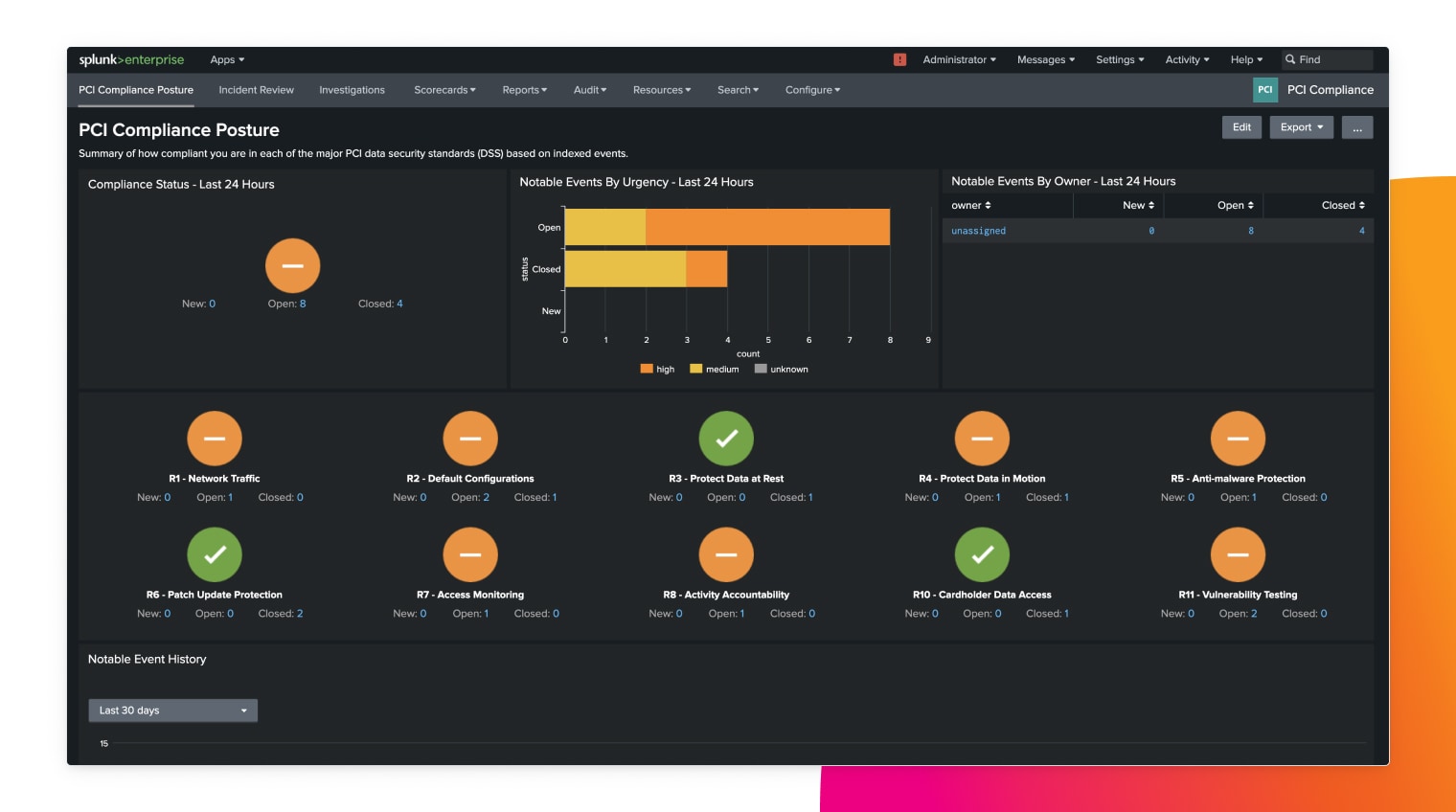

Obtenez des informations en temps réel sur l’exposition aux risques et la conformité de votre environnement.

Des audits et des rapports simplifiés

Identifiez les lacunes de votre organisation vis-à-vis des réglementations, en vous appuyant sur les tâches de conformité automatisées et des rapports personnalisés pour alléger les lourdeurs des audits.

Une plateforme unique pour opérationnaliser la conformité

Soyez informé de votre posture en temps réel et recevez des informations sur l’ensemble des ressources IT et des contrôles de sécurité pour respecter vos obligations de conformité et passer les audits avec un minimum d’efforts, quel que soit le cadre réglementaire.

Rapports de conformité

Répondez aux exigences explicites de supervision, d’examen et de conservation des logs, de configurations et autres données machine. Générez automatiquement des rapports ad hoc et automatisez des recherches planifiées pour répondre aux questions des auditeurs.

Supervision de la sécurité

Indexez les pistes d’audit des pare-feux, des applications, du contrôle d’accès, des systèmes de détection d’intrusion et d’autres composants, puis enregistrez, planifiez et définissez des règles d’alerte. Ajoutez très simplement de nouvelles sources de données et recherches pour faire face à l’émergence de nouveaux mandats.

Produits

Protections et conformité intégrées

Rationalisez la gestion des modifications grâce à de puissants outils d’indexation, de recherche, d’alertes et des rapports. Avec Splunk, interrogez les données de toutes les sources ou presque pour générer des alertes et des rapports.

Gestion des incidents

Détectez les incidents, investiguez et intervenez à la vitesse de la machine.

Automatisation et orchestration

Orchestrez et automatisez la réponse pour augmenter la productivité du SOC et accélérer les investigations.

Détection des menaces avancées

Détectez les menaces sophistiquées et les malveillances internes qui échappent aux méthodes de détection traditionnelles.

intégrations

Accélérez la détection avec les intégrations Splunk

Splunk Cloud et Splunk Enterprise Security prennent en charge plus de 2 800 applications qui renforcent les capacités de sécurité de Splunk et sont toutes disponibles gratuitement sur Splunkbase.

La confidentialité des données est un sous-domaine de la protection des données qui s’intéresse spécifiquement à la protection et la consultation des données personnelles. Il est essentiel que les individus aient la possibilité de décider eux-mêmes comment et pourquoi leurs données personnelles peuvent être consultées par d’autres. Dans certaines juridictions, la confidentialité des données est encadrée par la législation.

La sécurité des données consiste à protéger tous les types de données contre les attaques ou les corruptions. La confidentialité des données est liée à la protection des informations personnellement identifiables et, spécifiquement, à l’usage approprié de ces informations.

Parmi les lois et les cadres de conformité réglementaire destinés à protéger la confidentialité des données, citons le règlement général sur la protection des données (RGPD), les lois nationales sur la protection des données en vigueur dans des pays comme le Canada et le Japon, et la loi californienne sur la vie privée des consommateurs (CCPA). Il existe également de nombreuses réglementations propres à des secteurs spécifiques, comme la loi américaine HIPAA qui encadre le traitement des données de santé.