Als Menschen fühlen wir uns instinktiv stärker eigenverantwortlich und bevollmächtigt, wenn wir statt im Büro in unserer eigenen physischen Umgebung (d. h. zu Hause) arbeiten. Manchmal kann das zu etwas riskantem Verhalten führen – dem nicht unbedingt schlechte Absichten zugrunde liegen müssen. Beispielsweise kann ein Mitarbeiter auf die Idee kommen, es sei einfacher, einige Daten auf einen USB-Stick zu kopieren oder vertrauliche Dokumente zu drucken. Zu den möglichen Erkennungsfunktionen gehören hier Datenexfiltration nach der Bereitstellung von Daten, mehrfache, vom Benutzer verursachte, DLP-relevante Vorfälle und mehr. Im nächsten Abschnitt befassen wir uns eingehend damit, wie die DLP-Datenquelle (Data Loss Prevention) dazu verwendet werden kann, diese Art von Verhalten zu entdecken.

Betrachten wir dazu den Implementierungsansatz der wichtigsten Erkennungsmechanismen aus dem Blickwinkel eines der am häufigsten eingesetzten Sicherheitsframeworks, dem MITRE ATT&CK-Framework.

Eine der im Framework definierten Taktiken ist die Exfiltration (TA0010). Nach MITRE „besteht Exfiltration aus Techniken, die von Gegnern verwendet werden können, um Daten aus eurem Netzwerk zu stehlen“. Unter Exfiltration sind 10 Techniken definiert, die von der automatischen Exfiltration bis zur Übertragung von Daten auf ein Cloud-Konto reichen. Splunk Security Essentials bietet alle relevanten Sicherheitsinhalte und Leitfäden, um euch beim Einstieg zu unterstützen.

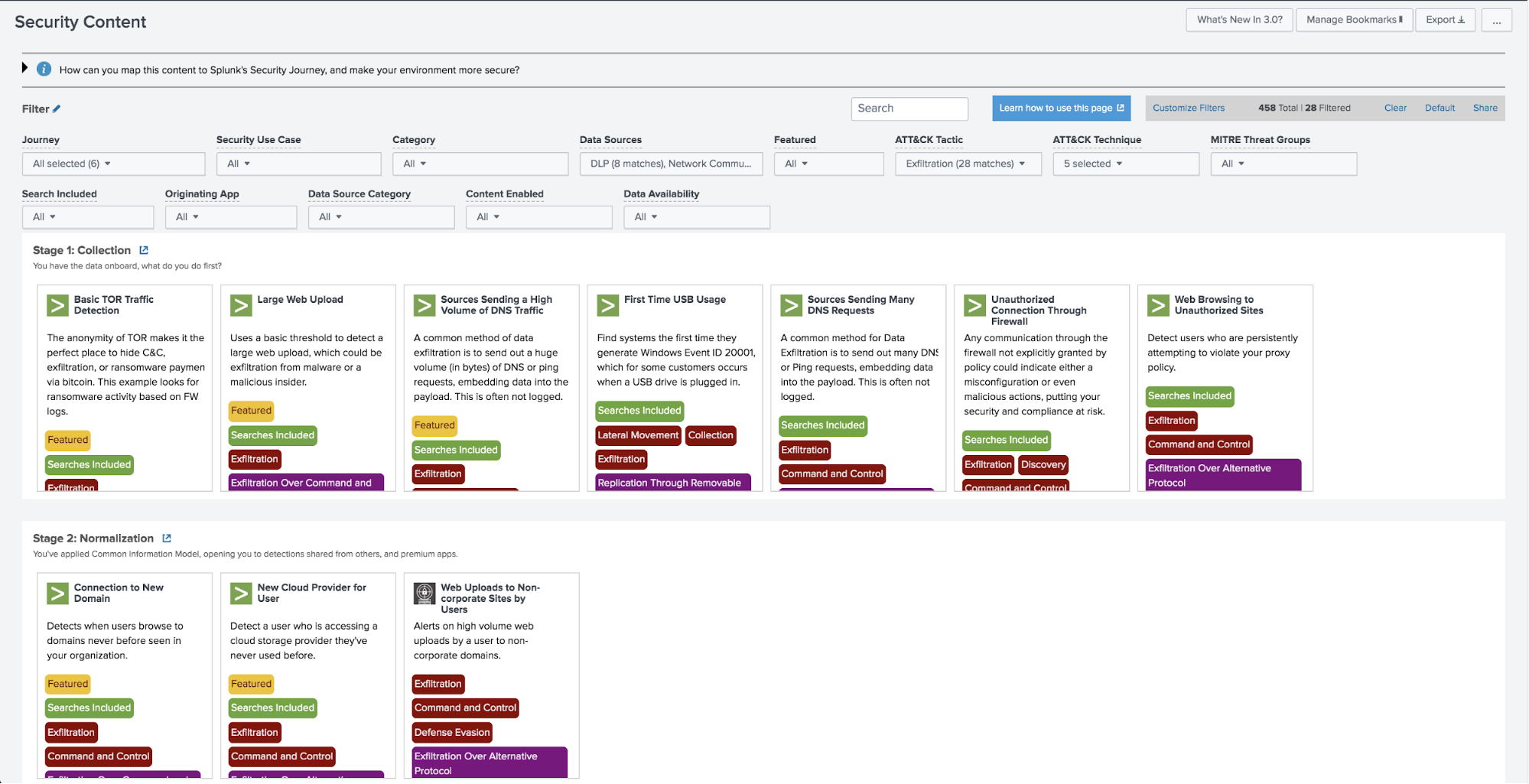

Durchsuchen wir zunächst die verfügbaren Sicherheitsinhalte, indem wir nach der Exfiltrationstaktik filtern:

Es werden 28 Erkennungsmechanismen zurückgegeben, aber konzentrieren wir uns für den Moment auf zwei davon:

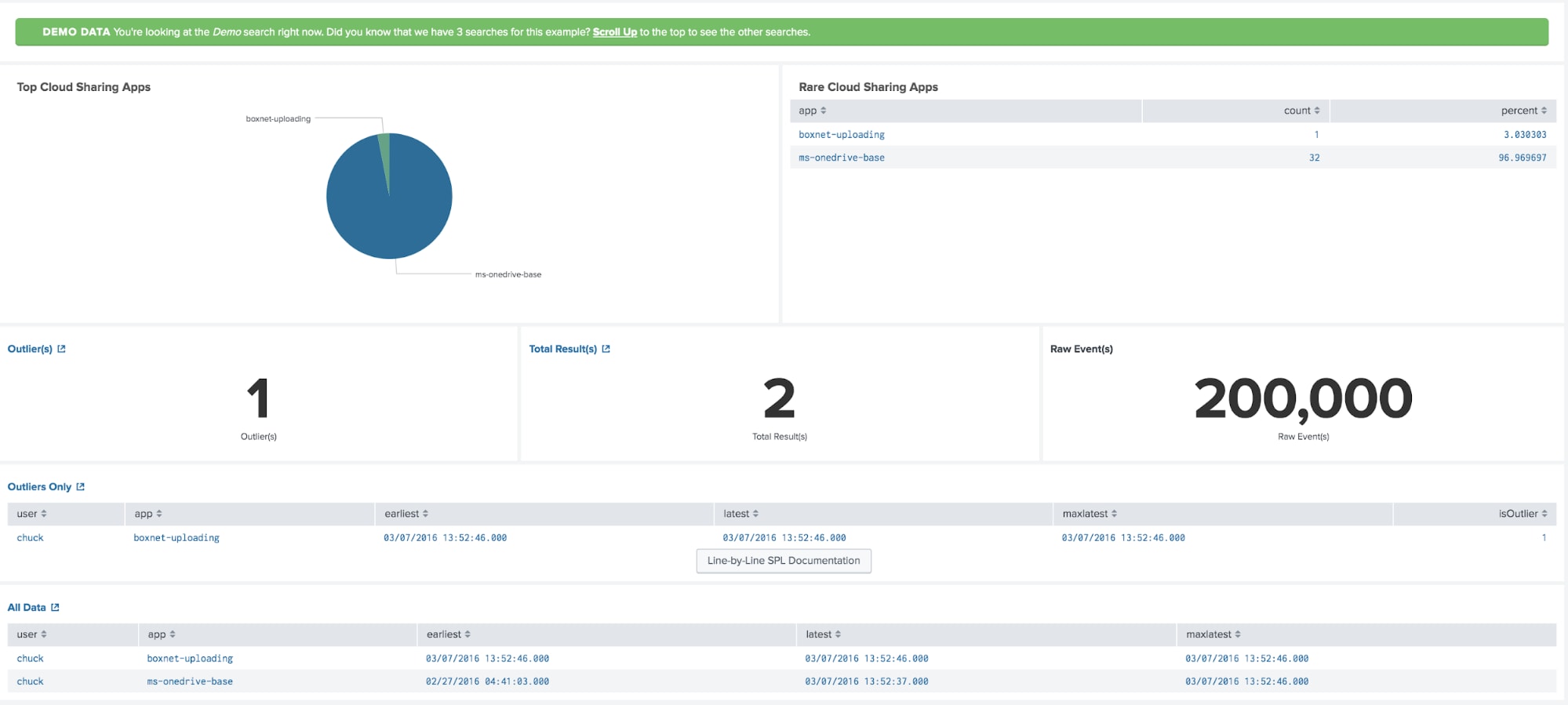

- Neuer Cloud-Anbieter für den Benutzer: Erkennt einen Benutzer, der auf einen Anbieter von Cloud-Speicher zugreift, den er nie zuvor verwendet hat. (Datenquelle: Webproxy)

Dies ist nützlich, um Cloud-Anbieter zu erkennen, die von den Benutzern zuvor noch nie verwendet wurden. Bitte beachtet, dass ihr aufgrund der Umstellung auf das Arbeiten von zu Hause ggf. die Schwellenwerte anpassen müsst.

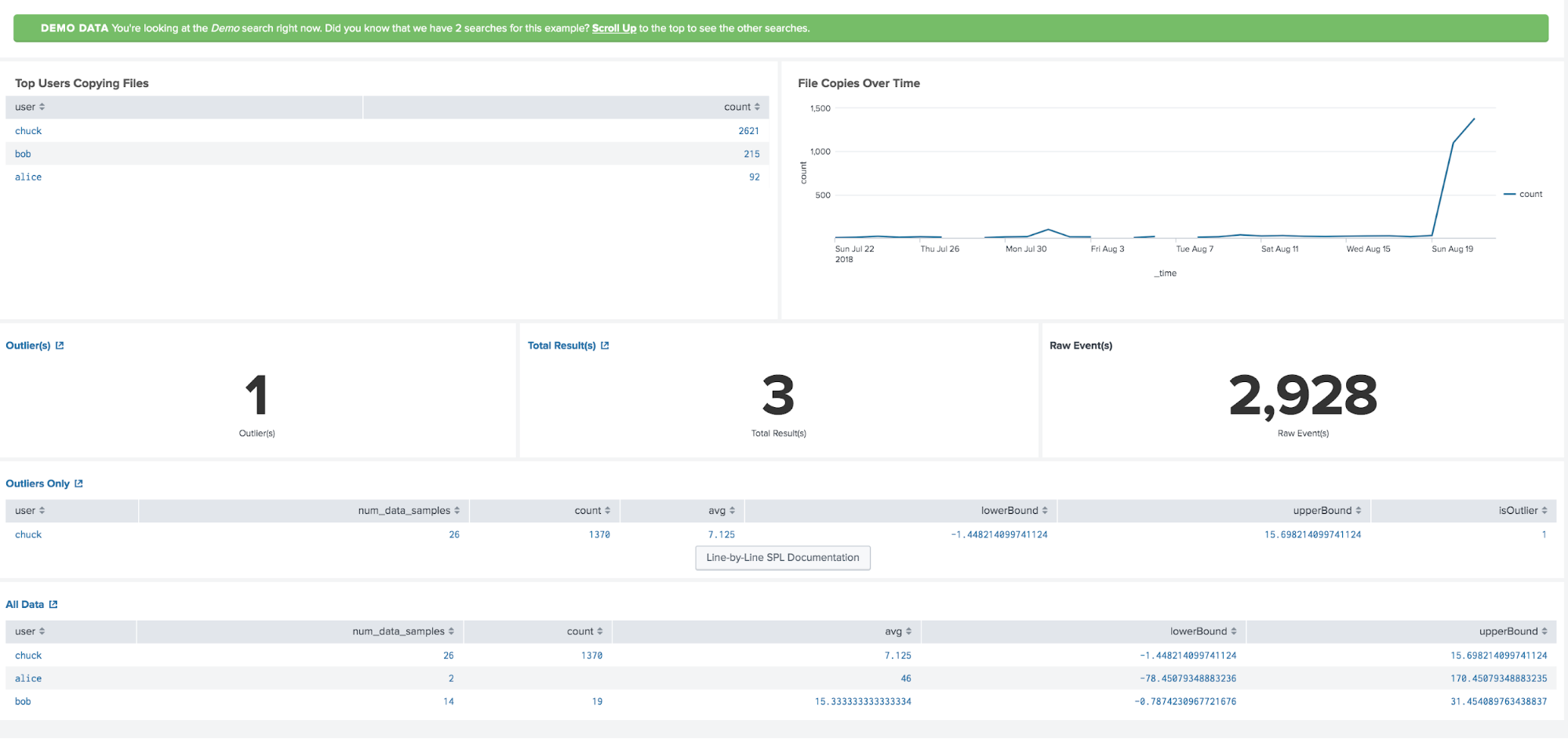

- Viele USB-Dateikopien für einen Benutzer: Erstellt Basiswerte von der Menge an Dateikopien, die jeder Benutzer auf USB-Medien erstellt. Erkennt, wenn ein Benutzer eine untypisch große Anzahl Dateien kopiert. (Datenquelle: EDR, DLP)

Hier liegt der Schwerpunkt beim Kopieren von Dateien auf USB-Medien und erneut sollte auch hier dem neuen WFH-Modell (Work From Home) besondere Aufmerksamkeit zukommen. Wenn andererseits eine klare Richtlinie „Keine USB-Medien“ gilt, solltet ihr euch schon bei sehr niedrigen Schwellenwerten benachrichtigen lassen.

Hier findet ihr weitere praktische Tipps zum Schutz eures Unternehmens im neuen WFH-Zeitalter.

Vielen Dank an alle Mitwirkenden an diesem Blogbeitrag, Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Securing a New Way of Working: Who Let the Data Out?.