D’accord, à partir de maintenant, la grande majorité de votre effectif travaille à distance. Il est clair que la gestion de toutes ces connexions VPN entrantes est votre préoccupation principale, mais qu’en est-il des autres vulnérabilités que vous devriez mettre sous surveillance ?

Vient s’ajouter à la croissance exceptionnelle du nombre de connexions VPN, une probable augmentation de l’utilisation d’outils collaboratifs Cloud, tels que Slack, Dropbox, G-Suite ou Trello… Au-delà de la mise en œuvre stricte de permissions sur ce qui peut être installé sur les ordinateurs portables de l’entreprise, il faut également surveiller continuellement les vulnérabilités attenantes. Imaginez, il n’est pas rare pour des hackers d’écrire du code d'exploitation dans la journée qui suit la publication de la vulnérabilité...

Parmi les choses importantes, pensez à :

- Remettre en marche les concentrateurs VPN, pour renforcer la capacité de travail à distance. S’assurer qu’ils soient bien patchés. Vérifier que la surveillance des vulnérabilités relatives au VPN soit bien active (les plus récentes sont CVE-2020-5180 et CVE-2020-6760) ;

- Surveiller les vulnérabilités relatives aux logiciels que les employés vont davantage utiliser, tels que Google Docs (CVE-2019-7250), Zoom ou Slack ;

- Garder un œil sur la base des vulnérabilités de l’agence américaine NIST, en particulier sur les VPN.

Les scans de vulnérabilité d’éditeurs tels que Nessus et Qualys seront importants pour connaître et comprendre la surface d’attaque du réseau. Bien sûr, ces scans doivent être exécutés avec les dernières mises à jour. Une fois ces vérifications effectuées, vous êtes en mesure de rechercher les vulnérabilités du VPN.

Les scans de vulnérabilité d’éditeurs tels que Nessus et Qualys seront importants pour connaître et comprendre la surface d’attaque du réseau. Bien sûr, ces scans doivent être exécutés avec les dernières mises à jour. Une fois ces vérifications effectuées, vous êtes en mesure de rechercher les vulnérabilités du VPN.

Splunk Security Essentials (SSE) propose un très bon exemple de recherche qui vous permet de rechercher les CVE (pour Common Vulnerabilities and Exposures en anglais, une liste publique de failles de sécurité informatique). Lorsque vous faites une recherche dans SSE avec tous les paramètres et toutes les vulnérabilités, vous trouverez un exemple appelé « Ransomware Vulnerabilities ».

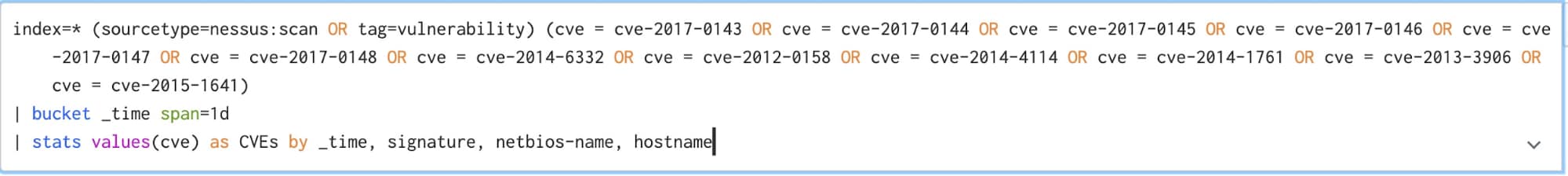

En cliquant dans le coin en haut à droite, vous basculerez le mode SPL en « Live Data ». Vous verrez alors la requête SPL changer comme suit :

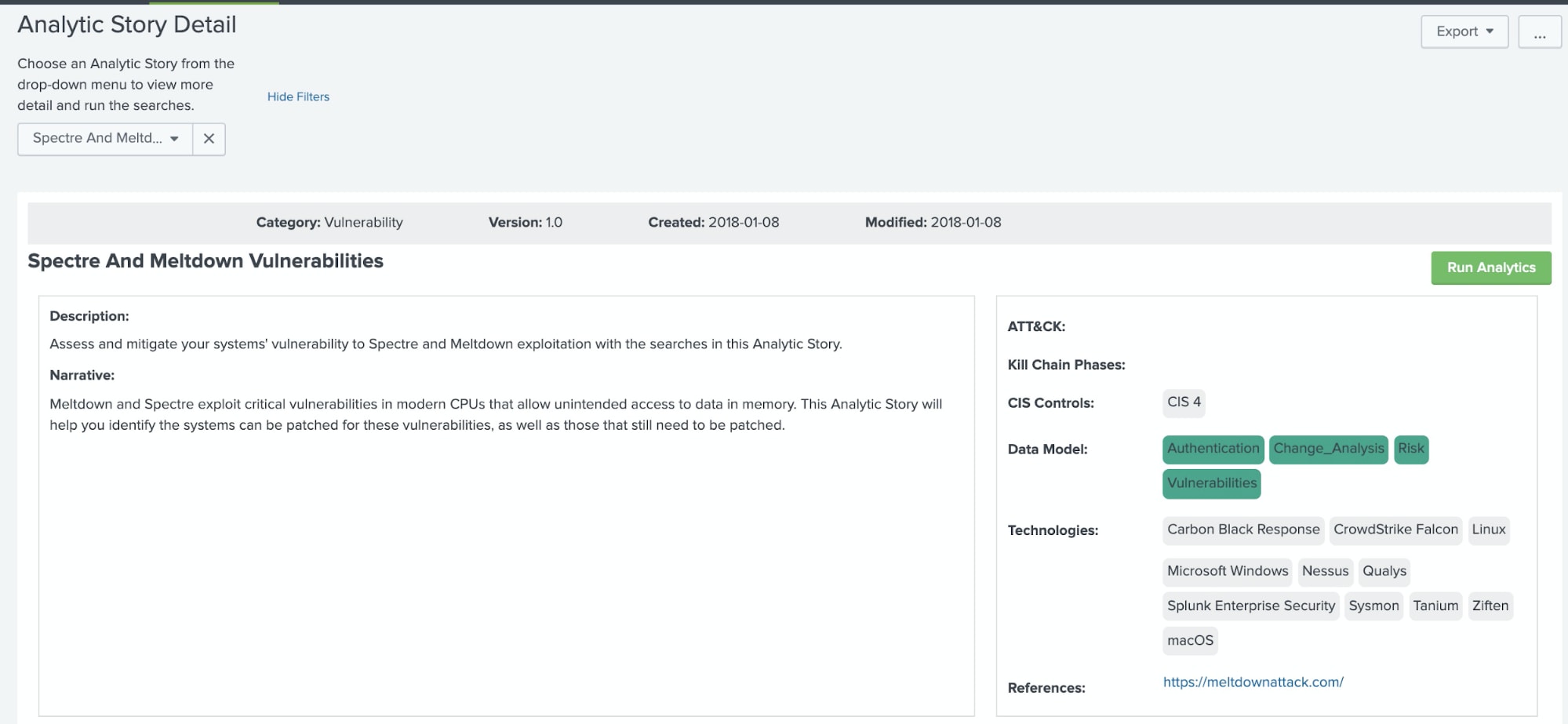

À partir de là, vous pouvez entrer le CVE que vous recherchez, au fur à mesure que de nouvelles vulnérabilités sont publiées et analysées. En outre, si vous êtes utilisateur de Splunk Enterprise Security, vous savez probablement déjà qu’il y a 63 cas d’analyse (« Analytic Story ») publiés par l’équipe de recherche en sécurité de Splunk au sein de la bibliothèque "Enterprise Security Use Case". Prenons quelques minutes pour regarder l’exemple du cas d’analyse sur les vulnérabilités Spectre et Meltdown.

Cas d’analyse : les vulnérabilités Spectre et Meltdown

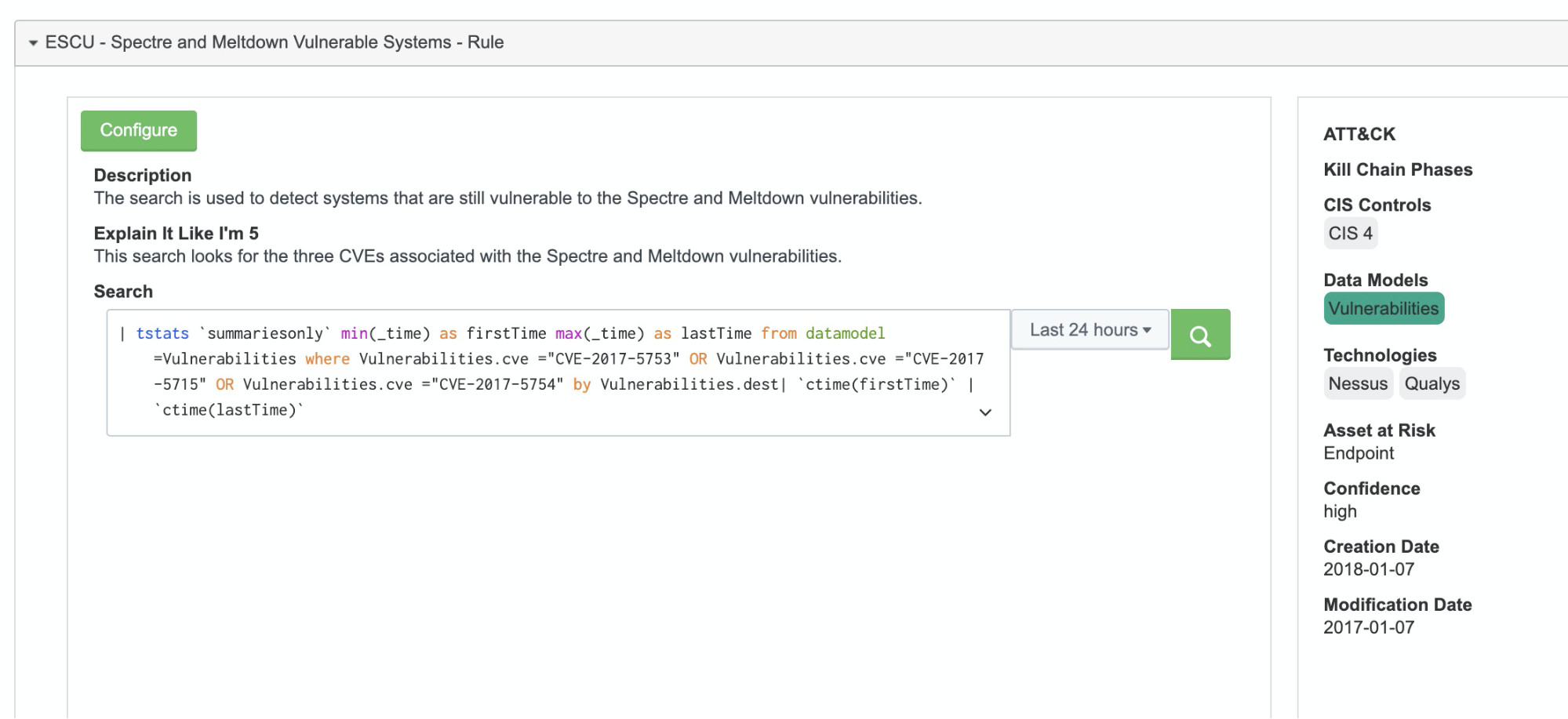

Il ne s’agit pas nécessairement de regarder en détail les CVE de Spectre et Meltdown en tant que tel, mais d’étudier avec attention le code SPL de cette analyse.

Cet exemple utilise la fonctionnalité « tstats » et peut être assez simplement modifié pour rechercher les vulnérabilités, parmi celles qui vous intéresse sur la base du NIST. Cette fonctionnalité « tstats » nécessite simplement que les données (et add-ons) soient compatibles avec le CIM (Common Information Model).

- https://docs.splunk.com/Documentation/Splunk/latest/SearchReference/Tstats

- https://docs.splunk.com/Documentation/CIM/latest/User/Overview

Dans l’exemple (illustré ci-dessus), la recherche cible les systèmes vulnérables à Spectre et Meltdown, ainsi que les systèmes prêts pour le patch Windows approprié. Les sources de données requises sont les outils d’EDR (Endpoint Detection and Response) et les scanners de vulnérabilités tels que Qualys et Nessus.

Cliquez ici pour accéder à plus de guides pratiques présentant comment sécuriser votre entreprise dans cette nouvelle ère du télétravail.

Remerciements aux contributeurs de cet article de blog : Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons, Lionel Gonzalez et Jérôme Chagnoux.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.