Avec un nombre croissant de postes de travail accédant à distance à votre réseau, vous devez vous attendre à une augmentation rapide des connexions et de l'utilisation du VPN, ainsi qu'à une utilisation exponentielle des services basés sur le cloud. Il existe de nombreuses applications Splunk qui peuvent vous aider à augmenter la supervision des endpoints distants, mais mettons en avant Splunk Security Essentials (SSE). SSE est une application gratuite qui vise à simplifier la sécurité et vous permet de valider les sources de données, les capacités, de tester et de mettre en œuvre des détections alignées sur les référentiels de cybersécurité comme MITRE ATT&CK par exemple. Vous pouvez télécharger l'application sur la Splunkbase.

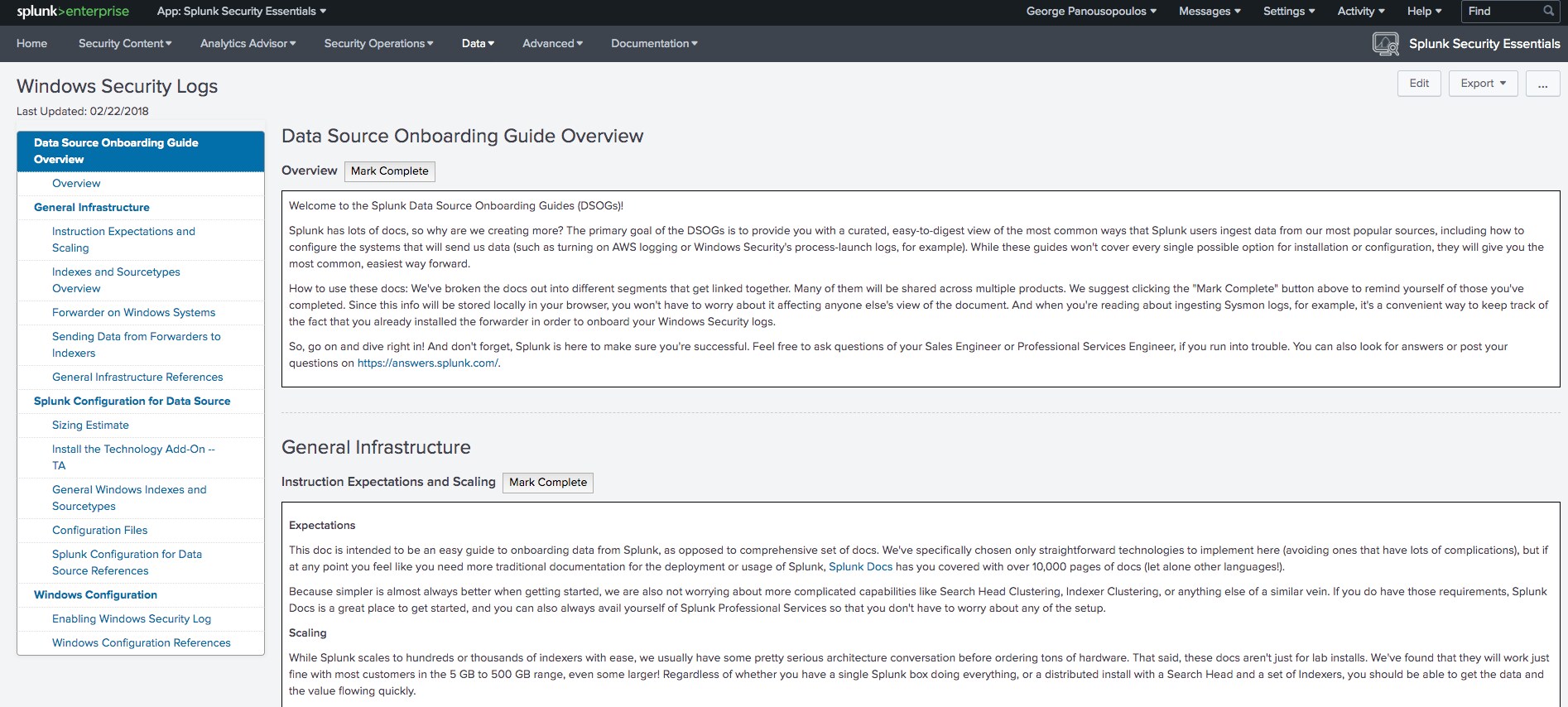

Il est fort probable que vous surveilliez déjà les hôtes Windows. Mais si vous souhaitez intégrer les journaux de sécurité de Windows (en utilisant le logiciel gratuit Splunk Universal Forwarder, par exemple) vous pouvez consulter le guide d'intégration fourni par Splunk Security Essentials :

Si vous voulez surveiller des serveurs Linux, voici un bon point de départ pour faire entrer ces journaux dans Splunk. Et n'oubliez pas que vous pouvez aussi faire de la magie avec OSQuery.

Tous les guides pour intégrer des sources de données inclus dans Splunk Security Essentials contiennent des instructions et des articles de recommandations pour vous aider à les incorporer dans votre système et à mettre en œuvre les détections pertinentes. En plus des journaux de sécurité au niveau système (Windows, Linux), vous pourriez être intéressé par la supervision des données en provenance de votre solution Endpoint Detection and Response (EDR). Dans ce cas, vous pouvez utiliser les guides d'intégration disponibles qui sont assez complets, autour des Windows Process Launch ou Microsoft Sysmon. Vous pouvez également suivre ce guide,“Peeping Through Windows (Logs)”, qui très bien fait. Cette collection de fiches techniques est une autre excellente ressource pour vous aider à commencer à récupérer vos données à des fins de réponses aux incidents. Les sources de données combinées des EDR et des journaux de sécurité Windows peuvent être utilisées pour la détection de plus de 140 cas, y compris les comptes compromis par des activités internes suspectes et les mouvements de données suspects, tous documentés dans l'application.

La compromission des comptes, en particulier, devient plus pertinente à mesure que le risque d'exposition des postes de vos employés augmente en raison de facteurs échappant à votre contrôle. Les utilisateurs peuvent par exemple se connecter via un hotspot wi-fi public ou n'avoir aucune sécurité appliquée sur leur routeur domestique, ce qui les rend plus vulnérables aux attaques.

Après avoir examiné les conseils relatifs à l'intégration des données et à la surveillance de vos endpoints, le moment est probablement venu de consulter les autres guides que nos experts en sécurité ont publiés sur la sécurisation de votre entreprise dans cette nouvelle ère du télétravail.

Remerciements aux contributeurs de cet article de blog : Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons, Lionel Gonzalez, Jérôme Chagnoux.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.