En tant qu’être humain, on se sent instinctivement plus autonomes lorsque l’on opère dans son propre environnement (par exemple son logement) par opposition au bureau. Dans certains cas, cela peut conduire à des comportements à risque – pas toujours liés à une intention malveillante. Par exemple, un employé peut penser qu’il est plus facile de copier des données sur un support USB ou imprimer des documents confidentiels. Les modèles de détection intéressants sont alors le « Data Exfiltration after Data Staging » et le « Multiple DLP events by User », ainsi que beaucoup d’autres qui viendraient compléter l’investigation. Dans la suite de cet article, nous démontrerons comment la source de données DLP (Data Loss Prevention) va être utilisée pour détecter ce type de comportement.

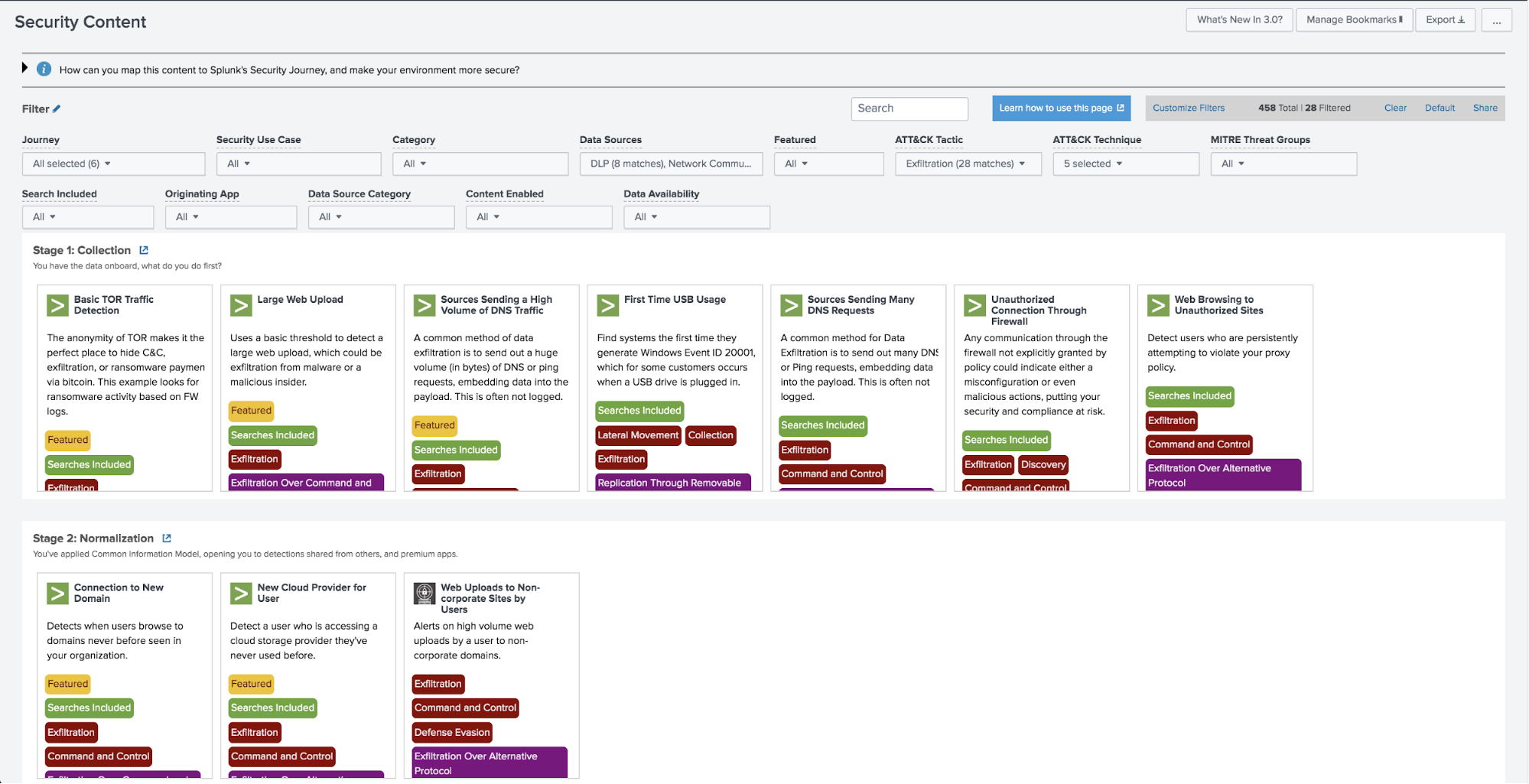

Observons l’approche d’implémentation des détections pertinentes au travers du prisme de l’un des frameworks de cyber sécurité les plus utilisés : MITRE ATT&CK.

L’une des tactiques définies dans ce framework est « l’Exfiltration » (TA0010). En se référant à MITRE, « l’Exfiltration est constituée de techniques que l’adversaire peut utiliser pour voler des données depuis votre réseau ». Il y a 10 techniques définies dans la catégorie « Exfiltration » allant de « l’Exfiltration automatisée » jusqu’au « Transfert de données vers un compte Cloud ». Splunk Security Essentials fournit tous les guides sécurité et les contenus appropriés pour vous permettre de bien démarrer.

Commençons par chercher les contenus sécurité en filtrant sur les tactiques d’Exfiltration :

Il y a 28 modèles de détection au total, mais concentrons-nous sur deux dans l’immédiat.

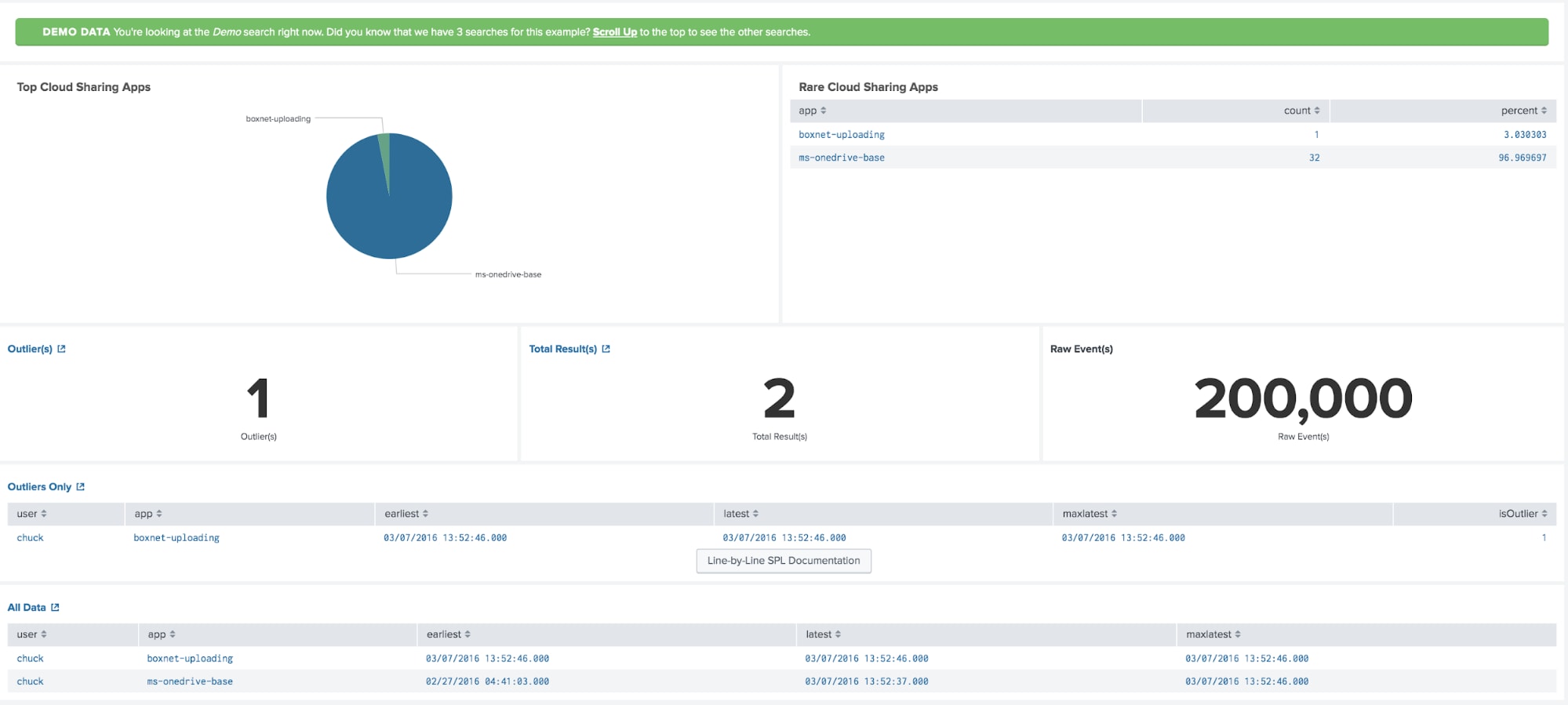

- « New Cloud Provider for User » : détecte un utilisateur qui accède à un fournisseur de stockage Cloud sans qu’il ne l’ait jamais utilisé auparavant (source de données : le Proxy Web).

Comme énoncé, cela est très utile pour la détection des applications et services Cloud qui n’ont pas été utilisés auparavant. Néanmoins, il est important de savoir que de basculer en mode télétravail peut induire des changements et il devient nécessaire d’adapter les seuils de détection.

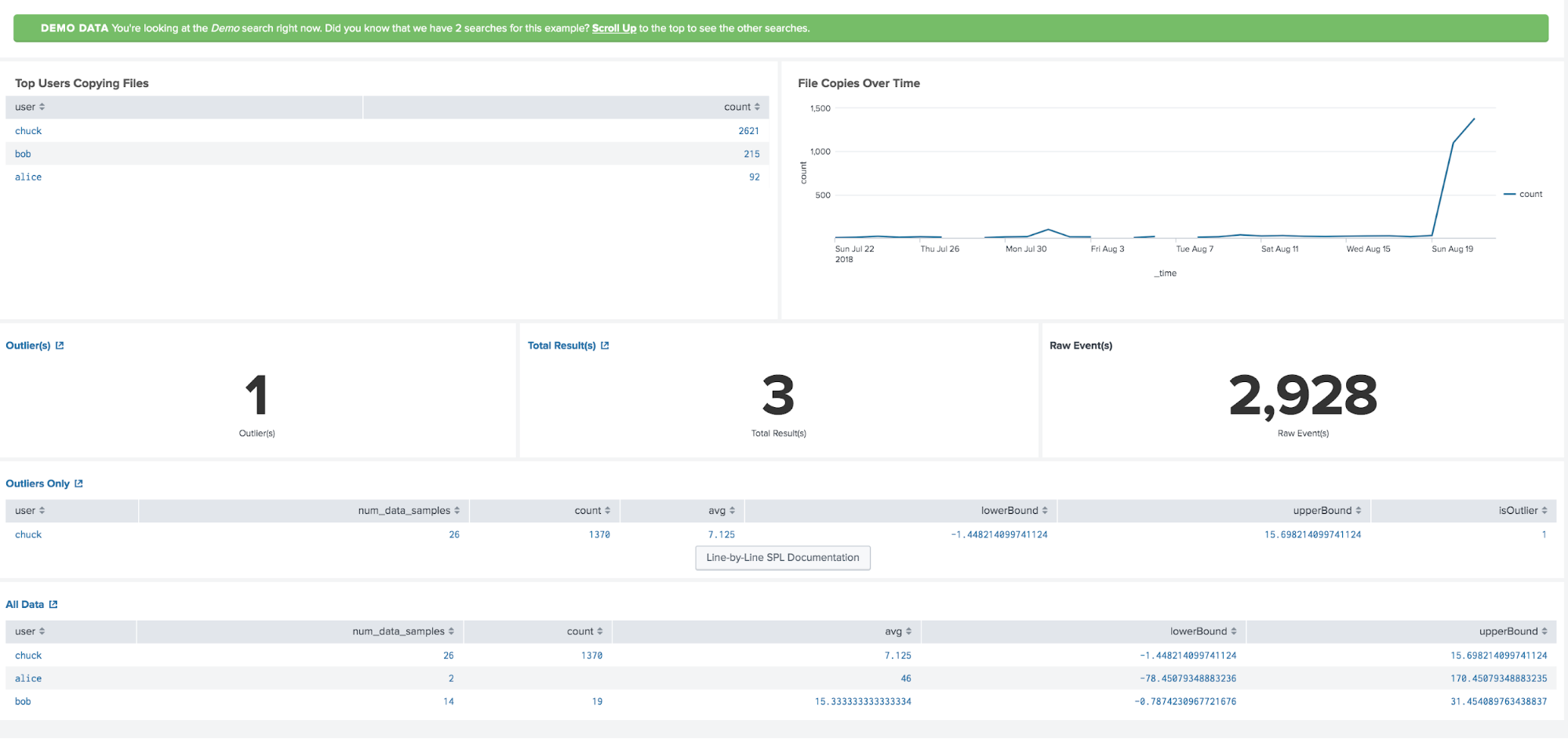

- « Many USB File Copies for User » : crée une base de référence du nombre de copies de fichiers que chaque utilisateur fait sur un support USB et détecte lorsqu’un utilisateur copie un nombre inhabituellement élevé de fichiers (source de données : EDR, DLP).

Ceci est axé sur la copie de fichiers sur un support USB. Une nouvelle fois, une attention particulière doit être accordée au nouveau mode de travail en adaptant les seuils de détections.

Par ailleurs, lorsqu’il existe une politique bannissant l’usage des supports USB clairement définie, il est sûrement nécessaire d’être alerté avec des seuils plus bas.

Cliquez ici pour accéder à des guides pratiques présentant comment sécuriser votre entreprise dans cette nouvelle ère du télétravail.

Remerciements aux contributeurs de cet article de blog : Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons, Lionel Gonzalez et Jérôme Chagnoux.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.