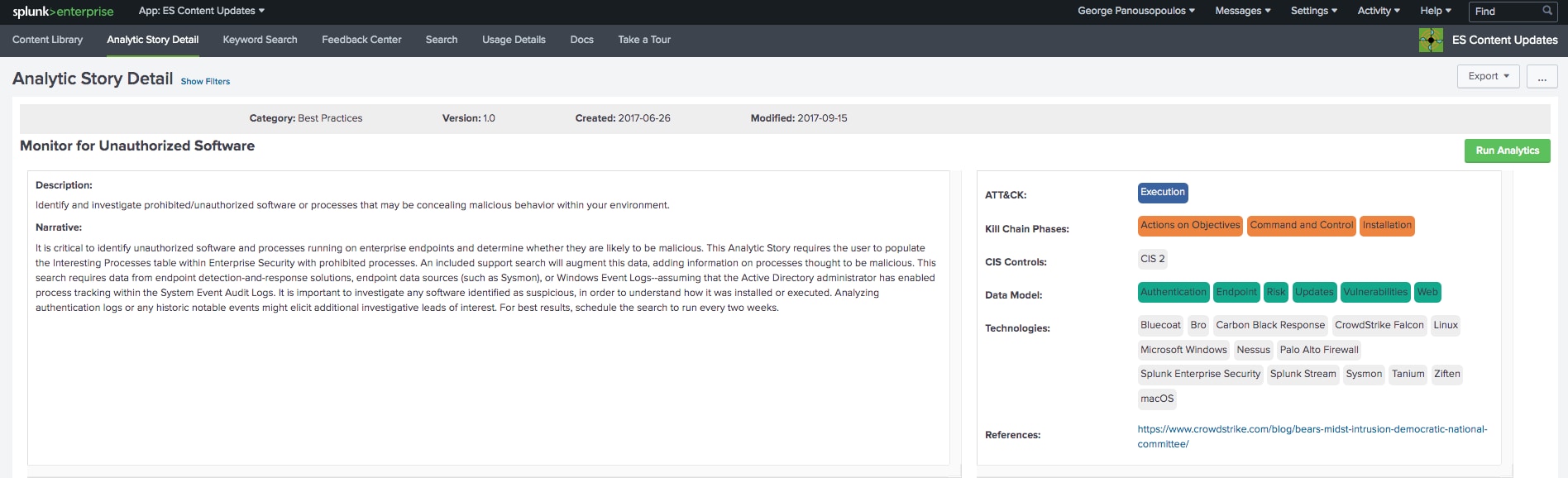

Avec de plus en plus de collaborateurs travaillant à distance, il est évident que beaucoup d’applications vont être téléchargées et installées sur les postes de travail. Voici un cas d’analyse (« Analytic Story ») issu de la bibliothèque Enterprise Security Use Case.

Cas d’analyse : la supervision des applications non autorisées

Ce cas d’analyse apporte un guide pour investiguer et identifier les logiciels non autorisés ou les processus interdits qui peuvent cacher un comportement malicieux dans votre environnement. Il existe également un cas d’analyse similaire pour superviser les logiciels obsolètes.

Dans le contexte actuel, il faut considérer que le risque d’installation, par les utilisateurs, d'un nombre plus élevé de logiciels sur les postes de travail est plus fort. De plus, si vous utilisiez déjà cette recherche, il faut en revoir la fréquence d’analyse, car le télétravail va probablement changer certaines exigences techniques sur les postes de travail.

Parmi ces recherches, on trouve par exemple :

- l’identification des logiciels interdits installés sur le poste de travail ;

- la récupération des logs d’authentification sur le poste de travail ;

- la récupération des logs de vulnérabilités pour le poste de travail ;

- l’investigation des activités Web émanant du poste de travail ;

- l’ajout de processus interdits à Splunk Enterprise Security.

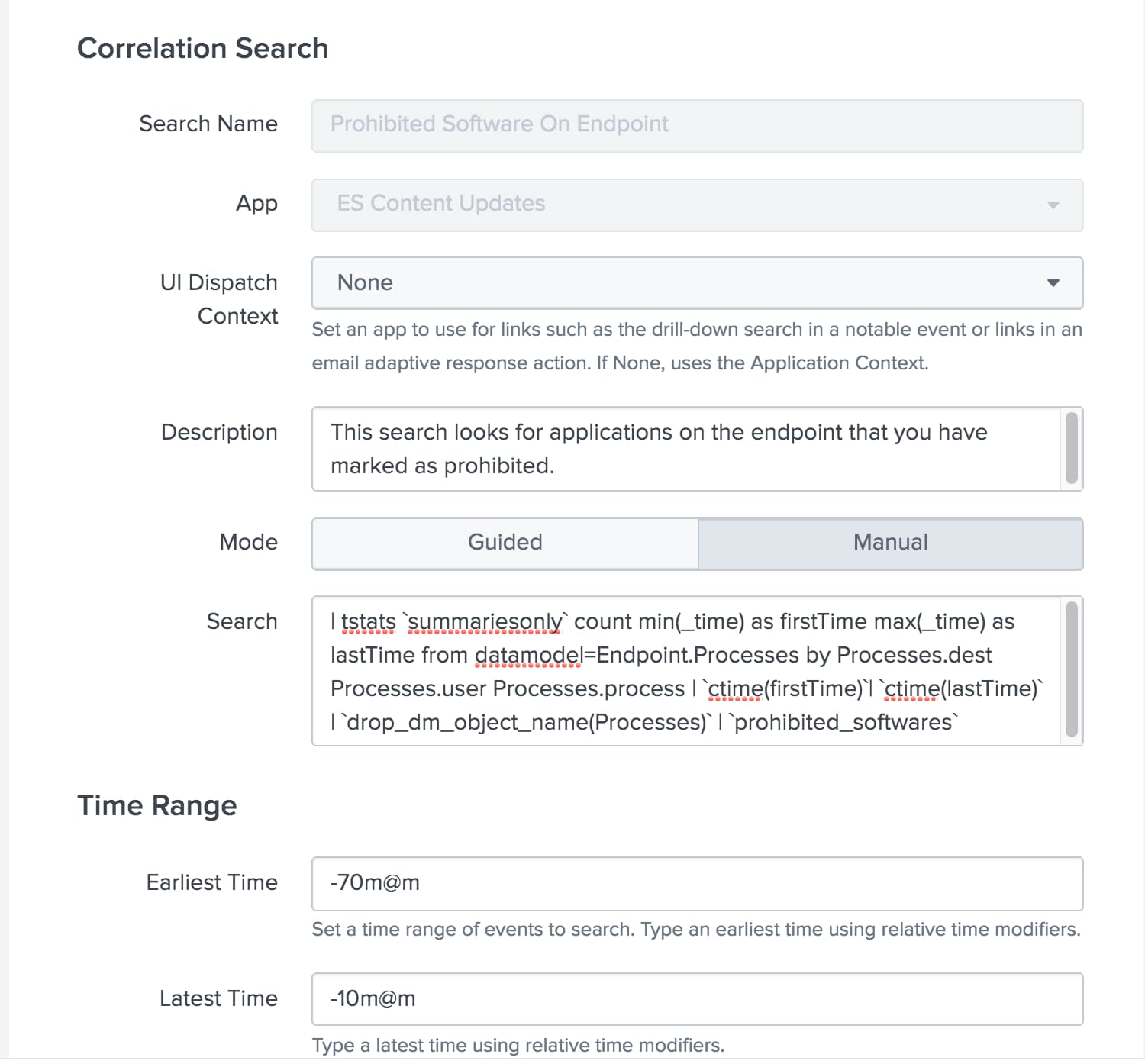

Pour chacune d’entre elles, l’utilisateur peut éditer la recherche de corrélation, comme exposé ci-dessous pour l’identification des logiciels interdits installés sur le poste de travail :

Les sources de données requises pour ce cas d’analyse sont l’EDR (Endpoint detection and response), comme par exemple Carbon Black, CrowdStrike et Sysmon.

Cliquez ici pour accéder à des guides pratiques présentant comment sécuriser votre entreprise dans cette nouvelle ère du télétravail.

Remerciements aux contributeurs de cet article de blog : Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons, Lionel Gonzalez et Jérôme Chagnoux.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.