Machen Sie Splunk Cloud und Splunk Enterprise noch leistungsfähiger – mit optimierter Bedrohungserkennung und Security-Transparenz in Echtzeit.

Lösung

Präzise Bedrohungserkennung dank End-to-End-Transparenz in Ihrer gesamten Umgebung

Transparenz in Echtzeit

Durch ein Monitoring, das täglich Terabytes an Daten aus beliebigen Quellen erfasst, schaffen Sie durchgängige Transparenz.

Suchläufe und Analysen

Ihre Daten durchsuchen Sie bruchlos auch in verteilten Umgebungen und untersuchen und lösen Incidents damit deutlich schneller.

Priorisierte Warnmeldungen

Daten und Warnmeldungen werden korreliert, sodass Sie einen gründlichen Einblick in Ihre Sicherheitslage bekommen und Incidents im Kontext erkennen.

Umfangreiche vordefinierte Erkennungen

Sofort einsatzbereite, von anerkannten Experten entwickelte Erkennungsfunktionen orientieren sich an Branchen-Frameworks wie MITRE ATT&CK, NIST Cybersecurity, CIS Critical Security Controls und der Cyber Kill Chain – sodass Sie Bedrohungen stets einen Schritt voraus sind.

Splunk deckt unsere gesamte Multi-Cloud-Umgebung ab, wodurch wir einen viel besseren Überblick haben und Probleme binnen Minuten beheben können. Wir erkennen heute viele Anomalien, die uns früher entgangen wären.

Beliebige Daten aus beliebigen Quellen

Überwachen Sie täglich Dutzende Terabytes an Daten – strukturiert oder unstrukturiert, aus beliebigen Quellen. So schaffen Sie umfassende End-to-End-Transparenz in Ihrer Umgebung (sowohl on premises als auch in hybriden oder Multi-Clouds), minimieren Ihre Risiken und schützen Ihr Unternehmen.

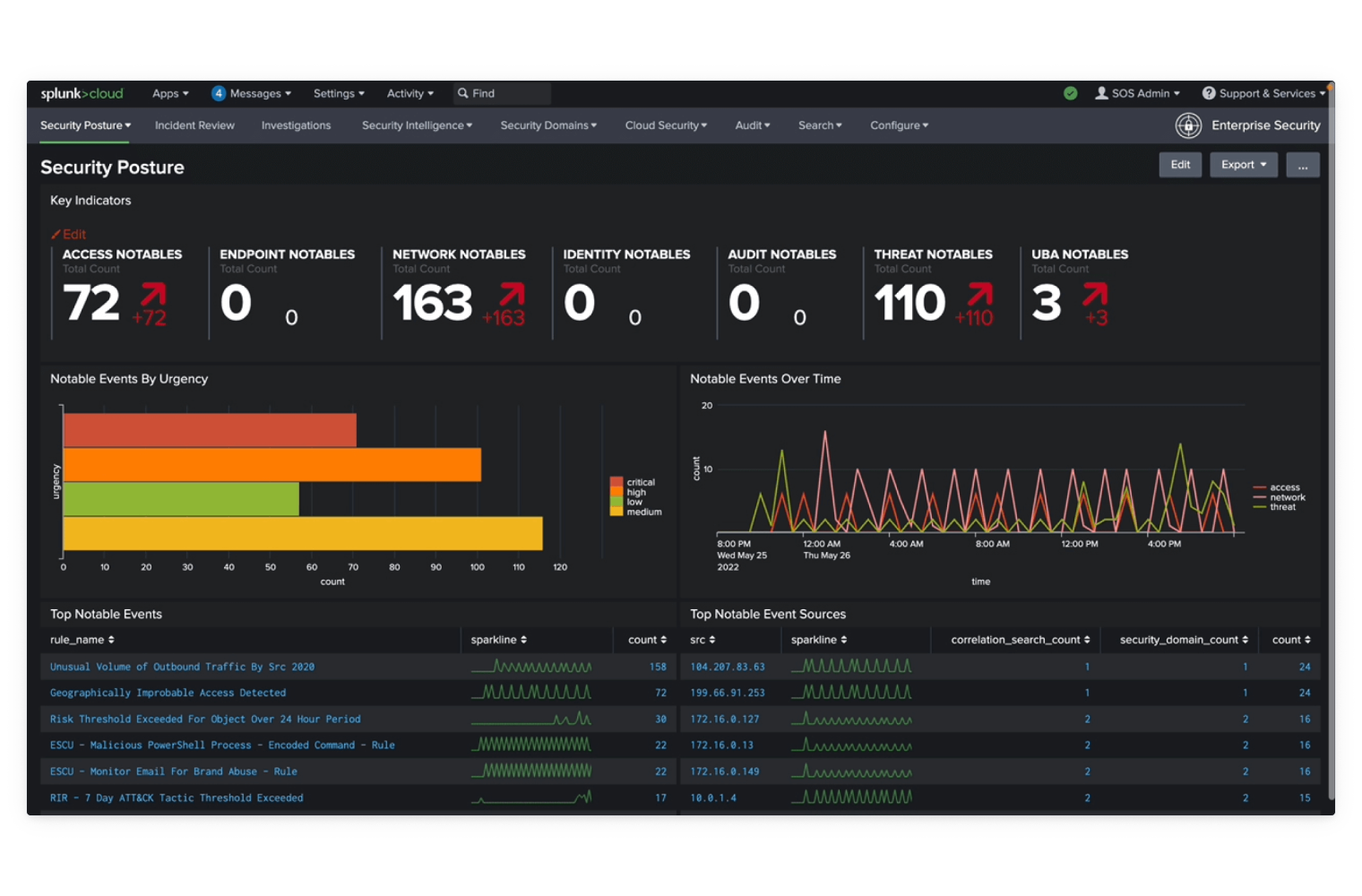

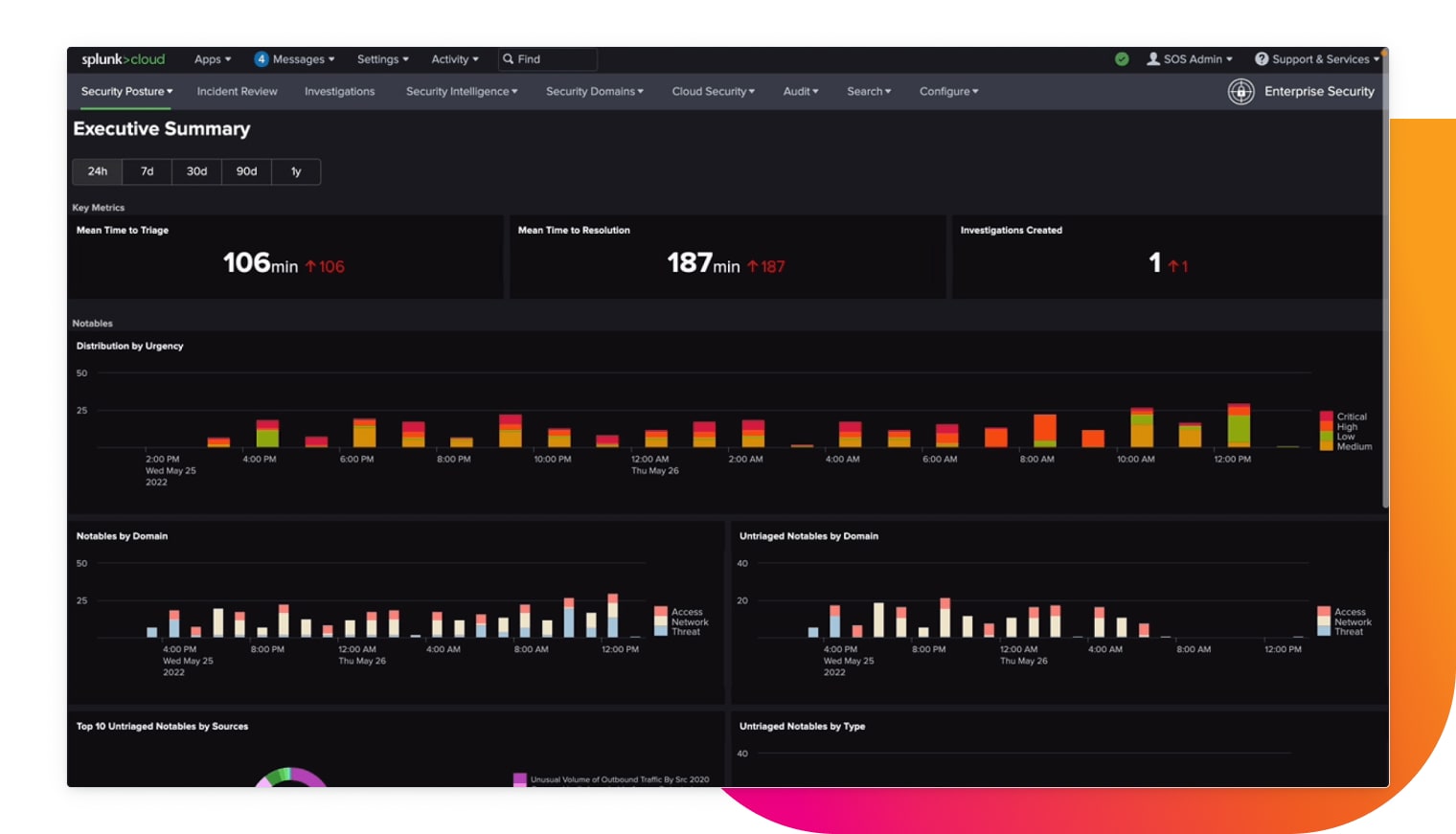

Vorgefertigte Dashboards mit intuitiven Visualisierungen

An User-freundlichen Dashboards können Sicherheitsteams ihre Daten, Metriken und Performance einsehen, um Monitoring und Incident-Management zu vereinfachen.

Mit Splunk verifizieren wir, dass unser Sicherheitsprogramm über das gesamte Unternehmen und alle Unternehmensanwendungen hinweg erwartungsgemäß funktioniert. Dies ist notwendig, um die Integrität unseres Unternehmens sicherzustellen.