Gut, die überwiegende Mehrheit eurer Belegschaft arbeitet jetzt also von zu Hause. Die Verwaltung aller dieser eingehenden VPN-Verbindungen steht natürlich an erster Stelle, aber wie sieht‘s mit anderen Schwachstellen aus, die ihr überwachen solltet?

Über die ständig zunehmende Anzahl eingehender VPN-Verbindungen hinaus können Unternehmen mit einer Zunahme der Nutzung von Software zur Zusammenarbeit auf SaaS-Basis rechnen, wie Slack, Dropbox, G Suite und Trello. Neben der Implementierung strenger Richtlinien für Anwendungen, die auf Unternehmens-Laptops installiert werden können, sollte auch ständiges Monitoring auf die damit einhergehenden Schwachstellen auf eurer Agenda stehen. Wir sehen immer wieder Angreifer mit der Fähigkeit, Exploit Code innerhalb eines Tages nach dem Bekanntwerden einer Schwachstelle zu schreiben.

Hier einige der Dinge, auf die ihr achten sollten:

- Pflegt ihr eure VPN-Konzentratoren, um die Kapazität für die Remote-Mitarbeiter zu steigern? Seid ihr sicher, dass eure Patches auf dem neuesten Stand sind? Überwacht euer VPN unbedingt auf VPN-relevante Schwachstellen (die neuesten sind CVE-2020-5180 und CVE-2020-6760 )

- Überwacht Software auf Schwachstellen, die von Mitarbeitern während der Arbeit von zu Hause wesentlich stärker genutzt wird, wie etwa Google Docs (CVE-2019-7250), Zoom oder Slack

- NIST National Vulnerability Database – VPN

Schwachstellen-Scans von Anbietern wie Nessus und Qualys sind wichtig, um die Angriffsfläche des Netzwerks zu verstehen. Scans müssen außerdem mit den neuesten Aktualisierungen ausgeführt werden. Wenn die Scans mit den richtigen Prüfungen ausgeführt werden, seht ihr sowohl die Scanergebnisse als auch die VPN-Schwachstellen. Splunk Security Essentials (SSE) verfügt über eine hervorragende Beispielsuche, die das Durchsuchen von CVEs (Common Vulnerabilities and Exposures, eine standardisierte Liste über Schwachstellen und Sicherheitsrisiken von Computersystemen) ermöglicht. Wenn ihr in SEE eine Suche mit allen Einstellungen und Schwachstellen durchführt, findet ihr ein Beispiel namens "Ransomware Vulnerabilities".

Schwachstellen-Scans von Anbietern wie Nessus und Qualys sind wichtig, um die Angriffsfläche des Netzwerks zu verstehen. Scans müssen außerdem mit den neuesten Aktualisierungen ausgeführt werden. Wenn die Scans mit den richtigen Prüfungen ausgeführt werden, seht ihr sowohl die Scanergebnisse als auch die VPN-Schwachstellen. Splunk Security Essentials (SSE) verfügt über eine hervorragende Beispielsuche, die das Durchsuchen von CVEs (Common Vulnerabilities and Exposures, eine standardisierte Liste über Schwachstellen und Sicherheitsrisiken von Computersystemen) ermöglicht. Wenn ihr in SEE eine Suche mit allen Einstellungen und Schwachstellen durchführt, findet ihr ein Beispiel namens "Ransomware Vulnerabilities".

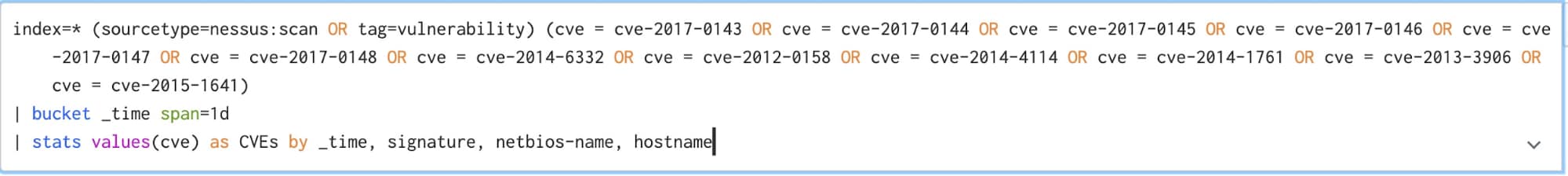

Mit einem Klick in die rechte obere Ecke könnt ihr den SPL-Modus auf „Live-Data“ umschalten, und sehen, wie sich die SPL in den unten dargestellten Code ändert:

Von dort aus könnt ihr die gesuchte CVEs eingeben, während neue Schwachstellen veröffentlicht und gescannt werden.

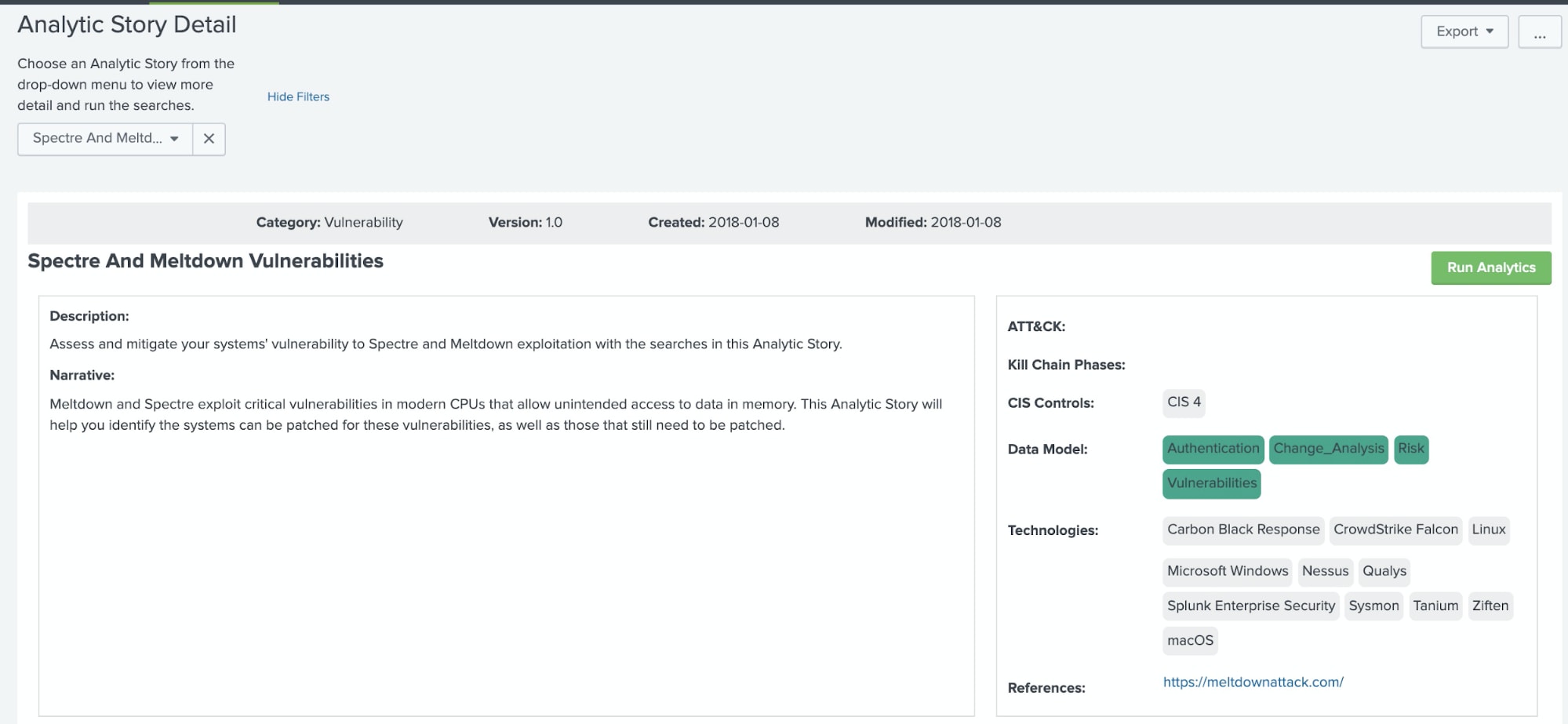

Wenn ihr Splunk Enterprise Security bereits einsetzen, wisst ihr wahrscheinlich schon, dass das Security Research-Team von Splunk in der Enterprise Security Use Case-Bibliothek 63 Analyseberichte veröffentlicht hat.

Nehmt euch eine Minute und schaut euch den Analysebericht unten zu den Spectre- und Meltdown-Schwachstellen an.

Analysebericht: Die Schwachstellen Spectre und Meltdown

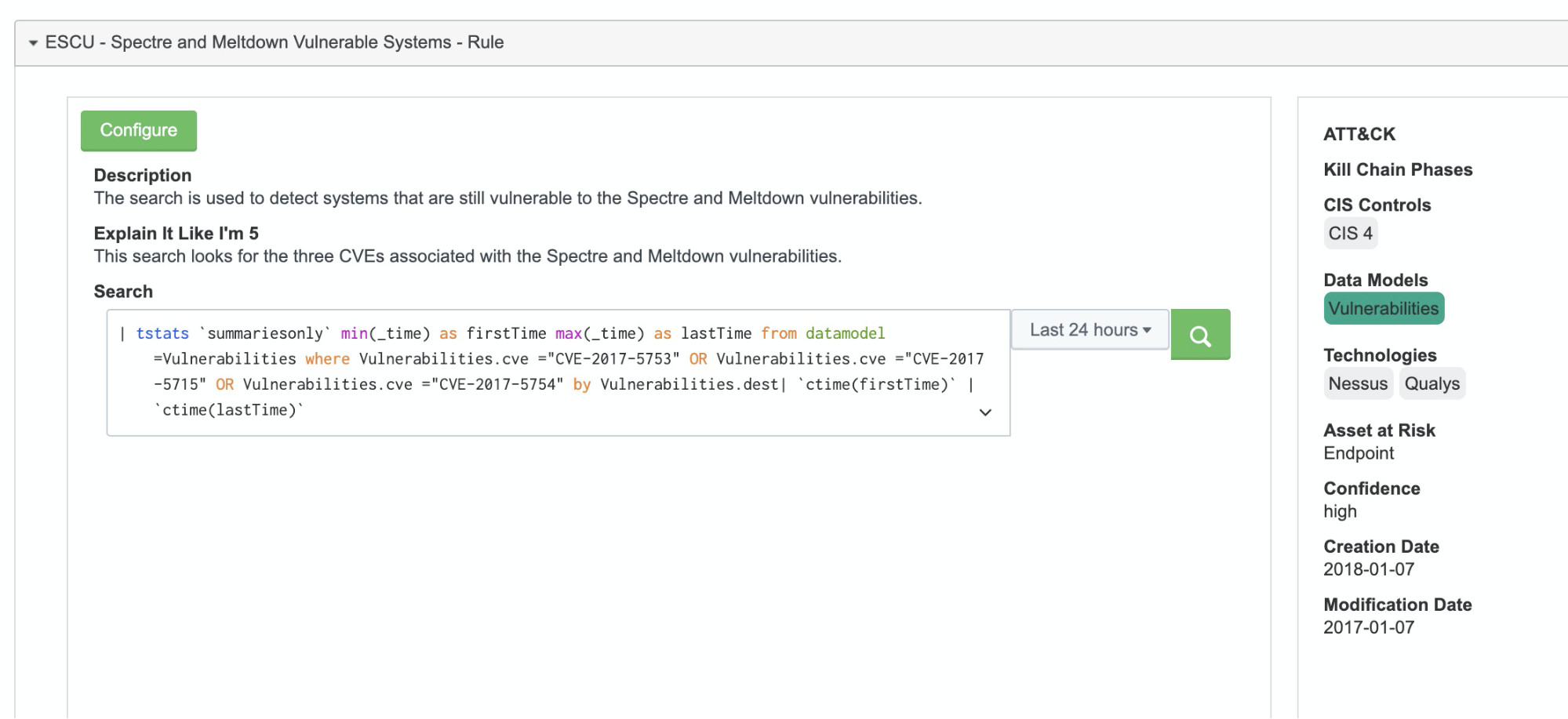

Wir müssen uns nicht zwangsläufig auf die CVEs zu den Schwachstellen Spectre und Meltdown konzentrieren, sondern vielmehr den entsprechenden SPL-Code im Beispiel betrachten. Dieses SPL-Beispiel verwendet tstats und ist recht einfach, so dass ihr den SPL-Code leicht ändern könnt, um auf der Grundlage eurer Datenquellen auf nvd.nist.gov nach Schwachstellen zu suchen, die euch am meisten interessieren. Da wir tstats verwenden, müssen die Daten CIM-konform (Common Information Model) sein und die Datenmodelle müssen über die passenden TAs (Technology Add-Ons) verfügen sowie mit den richtigen Daten aufgefüllt werden.

- https://docs.splunk.com/Documentation/Splunk/latest/SearchReference/Tstats

- https://docs.splunk.com/Documentation/CIM/latest/User/Overview

Im Beispiel (oben) zielt die Suche auf Systeme ab, die anfällig für Spectrum und Meltdown sind, sowie auf Systeme, die für den entsprechenden Windows-Patch bereit sind. Die erforderlichen Datenquellen liefern hier EDR-Tools (Endpoint Detection and Response) und Schwachstellen-Scanner wie Qualys und Nessus.

Hier findet ihr weitere praktische Tipps zum Schutz eures Unternehmens im neuen „Work-From-Home“-Zeitalter.

Vielen Dank an alle Mitwirkenden an diesem Blogbeitrag, Bryan Sadowski, Lily Lee, Rene Aguero, James Brodsky, Chris Simmons.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Securing a New Way of Working: You Gotta Love the CVEs (17. März 2020).